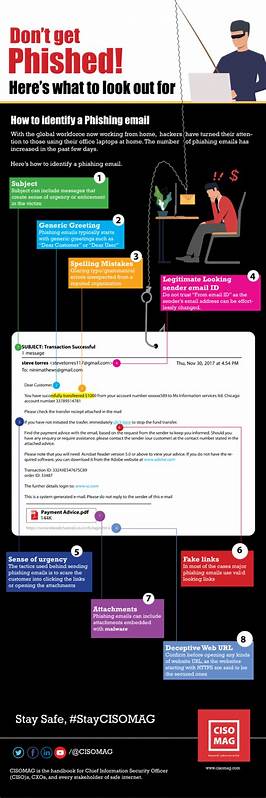

近期的网络安全形势日益严峻,传统的钓鱼攻击虽然仍然盛行,但攻击者正改变策略,不再仅靠恶意邮件和钓鱼链接直接入侵企业系统,而是通过伪造身份,冒充新员工通过正规的招聘和入职程序,获得了企业的信任与访问权限。这种招聘渗透攻击不仅突破了传统防御壁垒,更使得企业面临前所未有的内部安全隐患。 所谓招聘渗透,是指攻击者通过伪造简历、制造虚假背景调查结果,甚至利用先进的人工智能技术生成假面孔和音频,成功通过企业的招聘流程,成为正式的"员工"并进入企业内部网络。这样一来,攻击者获得的权限往往是合法且广泛的,相当于获得了"金钥匙",可以自由访问核心代码库、项目文件和重要工具。 随着远程办公及远程招聘的兴起,企业打破了地理限制,拓宽了人才库。然而,远程招聘也移除掉了许多面对面面试中固有的自然筛查环节,降低了身份核实的有效性。

传统的身份验证和背景调查手段难以抵御AI生成的伪造资料和深度伪造技术,使得攻击者更加容易蒙混过关。 公开的案例表明,这一威胁已呈现爆发式增长。特别是某些国家的高级攻击者,利用复杂的身份伪装网络,甚至雇用境内同伙提供"笔记本农场"和本地办公环境,成功渗透全球多家财富500强企业。通过伪装成远程IT员工,他们窃取机密数据,回流资金,且难被传统安全措施发现。 企业面临的这一"城堡与护城河"问题愈发突出。许多安全团队选择将所有资源统一加固,试图打造固若金汤的防御体系。

但与此同时,高强度的访问限制往往导致员工工作效率下降,频繁的访问例外请求和权限提升最终成为安全漏洞的温床。长期以来,"松散"的内部权限管理正是攻击者钻空子的理想环境。 如何有效应对这一新型威胁?答案在于身份为核心的零信任架构特别是零常驻权限(Zero Standing Privileges,ZSP)原则。ZSP强调用户初始仅拥有完成工作所需的最小权限,额外权限通过即时请求和自动审批流程获得,而且权权限应有限时撤销。整个过程严格记录审计,确保每一次访问都有迹可循。 落实零常驻权限需要从企业身份体系入手,整合员工、承包商及服务账户等多种身份,制定基于角色的权限基准,清除过期或冗余权限。

同时,必须建立便捷的权限申请、审批与撤销机制,支持多渠道访问,自动化尽可能多的授权流程。通过设置时间限制和最小作用域,有效降低持久性权限风险。 除了技术层面,安全文化和流程优化同样关键。企业应强化招聘环节的身份验证,不仅依赖传统背景调查,更需采用生物特征认证、多因素核验及AI辅助深度检测。持续的安全意识培训保证所有员工了解身份相关风险,形成严谨的访问信任环境。 以渐进试点方式推广ZSP策略,先聚焦最敏感系统,通过数据驱动不断优化权限管理方案,既提升安全性,也不会阻碍业务发展。

选用能够自动监管权限状态的访问管理平台,确保全周期权限操作都有透明记录,助力合规审查和安全事件追溯。 随着攻击技术的不断升级,企业必须超越防范传统钓鱼之类的已知威胁,转而聚焦身份安全和动态权限控制。只有重塑以身份为中心的安全边界,严密管控内部访问路径,才能筑起真正坚固的防线,避免"假员工"将企业最宝贵的信息资产拱手送上门。 未来,人工智能作为双刃剑既带来了攻击自动化,也推动了安全防护智能化发展。企业应密切关注AI在身份伪造与检测中的应用进展,积极引入智能身份验证和行为分析工具,构建持续验证和动态响应机制,从根本上抑制招聘渗透风险。 总之,招聘渠道的安全性已成为企业安全策略不可忽视的重要一环。

传统的城堡式防护必须转型为灵活、零信任的身份防线,利用技术与流程创新实现细粒度的权限管理,既保障员工生产力,也守护企业数据免受内外部威胁。唯有如此,才能在复杂多变的网络安全环境中立于不败之地。企业安全负责人应即刻行动,评估身份基础设施,推动零常驻权限实施,确保每一把"门钥匙"只交予值得信赖的员工,而不是隐藏在伪装之下的攻击者。 。