近年来,随着电子支付的普及和物理支付终端的广泛应用,安全问题成为该领域的焦点话题之一。支付卡终端因涉及资金交易与用户隐私数据,理应具备极高的安全防护等级。然而,某些意外的漏洞却暴露出这些设备在软件实现层面存在着不容忽视的安全隐患。本文聚焦于瑞士广泛使用的一款名为Worldline Yomani XR的支付卡终端,深入剖析其固件调试过程中发现的Root Shell漏洞及其背后的技术细节。该设备的设计和安全特性都体现了终端制造商对抗攻击的用心,但依然无法避免某些低级错误导致的严重安全风险。研究者对该终端的拆解与逆向工程揭示了硬件与软件安全防护多层面细节。

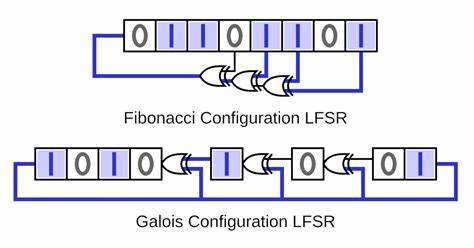

设备采用了多块PCB设计,核心芯片为代号为“Samoa II”的定制ASIC,包含双核ARM处理器架构,辅以独立的外部闪存和RAM。硬件部分采用了一系列物理篡改防护机制,例如区域之间的压力敏感Zebra带,利用板与板间接触状况判断机壳是否被拆开,同时装置内部的zig-zag铜线路通过断开触发篡改报警。此外,卡槽本身内置额外的保护壳,配有柔性PCB绕行确保外部干涉时迅速检测并响应。尽管这些物理防护机制设计精良且有效,但其对软件安全并无绝对把控能力。拆解设备后,研究人员尝试进行了芯片脱焊取固件的操作,成功提取到了未经加密的固件映像,意外中该固件采用了非标准的ECC布局,同时存储系统采用了被修补过的YAFFS2文件系统以适配非传统的元数据结构。通过定制文件系统解析器后,研究人员访问到了完整的Linux根文件系统,并得知系统运行的是基于3.6内核的Buildroot版本,虽为2023年二月份的固件时间点,但内核版本和系统组件均显得相当过时。

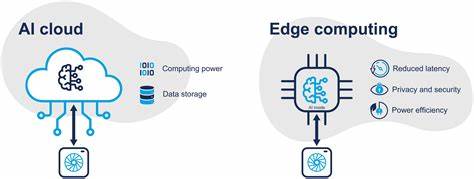

该系统使用claspy init脚本、busybox和uClibc,显现出软件更新滞后的明显特点。更为关键的是,研究人员利用逻辑分析仪探测到设备外壳背部一处专门的调试接口,通过该接口发现了Linux系统串行控制台的存在,且意外地发现无需破解密码即可使用root用户名直接登录,获得了完全的超级用户权限。这意味着任何有机会在不触发物理篡改警报的条件下访问此接口的攻击者,都有可能轻松控制终端内部Linux系统。虽然这个缺陷看起来极为严重,但深入分析后发现该Linux环境的权限过度暴露并不意味着核心支付业务即刻面临危险。设备整体操作被拆分为两个处理器核:一个运行不安全的Linux应用逻辑,负责网络和更新;另一个则是安全核,专门处理芯片卡数据、PIN输入和视窗显示。安全处理核运行的镜像经过加密与双重签名保护,且启动时会结合篡改状态决定系统是否执行。

这种设计使得即使Linux一端被攻破,对支付流程和敏感数据的接触仍受到严格限制,可信赖的安全核发挥了关键作用。尽管从硬件到软件层面对物理篡改和固件验证有较为完善的约束,但由于调试接口的外部暴露和Linux root shell的无保护访问,无疑构成了巨大攻击面,既可以用作感染恶意软件的入口,也能被利用进行进一步的漏洞挖掘。制造商已经在被报告后确认了这一漏洞,并着手开展相应的修复计划。此外,后续设备和固件版本普遍对root登录进行了禁用或保护,推断该问题早已在内部得到重视。此事件折射出嵌入式支付设备安全防护面临的现实困境。硬件层面的安全设计不能代替软件层面的完善验证。

对调试接口的保护不足以及root权限的明文开放,将导致设备在物理接触下极度脆弱。对相关厂商而言,未来应强化固件更新机制,采用复杂的认证与访问控制策略,确保调试接口仅限授权人员访问,避免生产固件中遗留测试功能。与此同时,Linux内核及组件的及时升级同样必不可少,以降低爆发已知漏洞风险。总结来看,Root Shell漏洞暴露了支付终端在安全设计上的薄弱环节,尤其是软件访问控制层面。虽然整体风险受安全核和物理篡改保护的缓冲,但现象足以引起行业反思与警示。嵌入式设备的安全应当成为厂商研发流程的核心部分,包含代码安全审计、固件加密、访问权限管理以及调试接口保护等多维度整合。

对广大技术研究人员而言,此类事件依然是探究工业控制与支付设备安全的宝贵案例,提供了实操层面和设计理念上的双重启示。为了打造更加可靠与安全的支付环境,未来的创新必须密切结合硬件安全、软件安全与系统架构审计。通过推动标准制定和信息共享,防止类似安全漏洞在产业链中反复发生。