Roundcube Webmail作为备受欢迎的开源邮件客户端,因其强大的功能和灵活的定制选项在全球范围内广泛应用。然而,近日一项安全调查报告显示,超过84,000个Roundcube安装实例受到CVE-2025-49113这一关键漏洞的威胁,给广大用户的信息安全敲响了警钟。该漏洞的危害之巨大,使其成为过去十年中罕见的严重安全事件之一,影响深远。安全专家和行业研究人员纷纷呼吁相关管理员迅速采取行动,阻止潜在攻击进一步扩大。 Roundcube漏洞的历史及技术细节值得关注。问题源于Roundcube版本1.1.0至1.6.10中未能合理处理PHP中$_GET['_from']参数,导致远程代码执行(Remote Code Execution, RCE)风险。

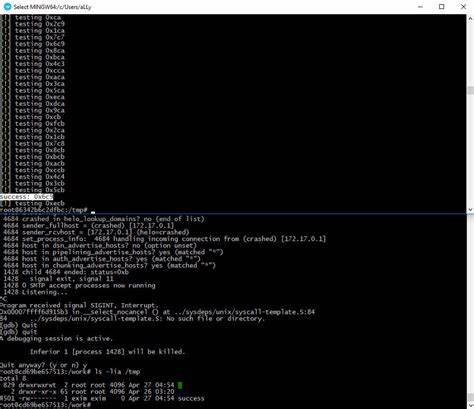

该漏洞赋予攻击者通过恶意构造的输入诱发PHP的反序列化操作,从而执行任意代码的能力。漏洞的发现者是安全公司FearsOff的首席执行官Kirill Firsov,他在2025年6月初公开了技术细节。Firsov指出,漏洞与特殊会话变量命名(以感叹号开头)有关,使攻击者能够篡改会话管理逻辑,触发对象注入攻击。基于该漏洞的评分达到9.9分(满分10分),反映出其极端的威胁等级及高利用价值。安全厂商发布补丁后,黑客群体迅速利用逆向工程制作并在暗网出售针对该漏洞的攻击工具。虽然利用该漏洞需先进行身份验证,但攻击者可借助凭据泄露、暴力破解甚至跨站请求伪造(CSRF)手段获取登录信息,使威胁更加复杂和难以防范。

此种情况下,Roundcube作为主流邮件服务解决方案,其安全隐患对服务器运营商和终端用户均构成不容忽视的风险。诸多知名云服务商与托管平台均内嵌Roundcube或推荐其作为邮箱管理界面,包括GoDaddy、Hostinger、Dreamhost及OVH等,以及主要面板如cPanel和Plesk。这意味着成千上万的企业、政府机构、学术单位和技术组织的电子邮件通信安全均有可能因该漏洞受到攻击。根据The Shadowserver Foundation发布的数据显示,截至2025年6月8日,全球发现近85,000个Roundcube实例仍然暴露于这一严重安全风险中。受影响的系统主要集中在美国、印度、德国、法国、加拿大和英国等国家,其中美国受影响实例数最多,超过19,000台。这种广泛的分布进一步凸显了漏洞的全球影响力和紧急修复的重要性。

面对如此庞大的漏洞暴露规模,安全专家们强烈建议管理员尽快升级至Roundcube 1.6.11或1.5.10版本,这两个版本均针对该漏洞进行了彻底修补。与此同时,未能及时更新的系统应采取多种缓解措施,包括限制Webmail访问权限,关闭文件上传功能,强化CSRF防护,禁止运行可能被利用的危险PHP函数,以及建立持续的监控机制,快速侦测和响应潜在的入侵行为。实际上,2025年6月初,波兰CERT团队已发布预警指出,黑客组织UNC1151利用该漏洞发起针对用户凭证的网络钓鱼攻击,企图盗取敏感信息。此事再次提醒业界,漏洞修补的滞后性直接导致的严重后果。安全防护不仅要依赖软件更新,更需结合系统权限管理、访问控制和入侵检测等多层次防御策略。更值得关注的是,这一漏洞挖掘过程揭示了代码质量管理的重要性,多年未被发现的缺陷带来的破坏力不容小觑。

企业和开发者应重视定期代码审计和安全测试,早期识别并消除潜在风险。此外,面向用户的安全教育同样关键,通过提升员工和终端用户的安全意识,可有效降低凭证泄露与钓鱼攻击成功率。综合来看,Roundcube CVE-2025-49113漏洞事件不仅暴露了开源项目安全维护的挑战,也体现出互联网基础设施的整体脆弱性。邮件系统作为信息交流的重要组成部分,其一旦被攻破将导致数据泄露、身份冒用、业务中断等多层面影响。各方应协同合作,携手筑牢网络安全防线,保障邮件通信的私密性和完整性。未来,持续关注相关安全公告,及时部署安全更新,建立完善的安全响应机制,将是防范类似安全威胁的关键所在。

。