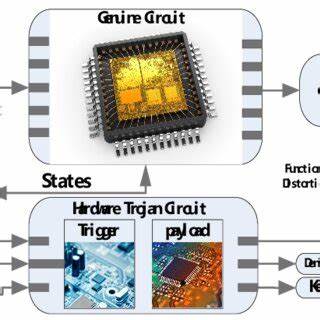

随着信息技术的飞速发展,芯片作为电子设备的大脑,其安全性日益受到关注。硬件特洛伊木马作为一种隐藏在芯片内部、难以被传统检测手段发现的恶意代码或电路,已经成为硬件安全领域的重要威胁。探讨两款芯片是否可能存在硬件特洛伊木马,不仅关系到个人隐私和信息安全,还涉及国家安全和产业链安全。硬件特洛伊木马的定义与传统软件木马不同,它植入芯片设计或制造阶段,其触发和行为机制隐蔽复杂,通常不依赖外部软件漏洞,而是直接影响芯片的硬件功能。这种"内嵌"式的攻击极具隐蔽性,一旦被激活,可能造成数据泄露、系统瘫痪甚至更严重的安全后果。要判断两款芯片是否存在硬件特洛伊木马,需从芯片的设计、制造、测试和供应链多个环节进行分析。

首先,设计阶段如果涉及不可信的第三方IP核或设计工具,可能会引入恶意电路。芯片设计高度复杂,集成了数以亿计的晶体管,微小的改动难以察觉,这为攻击者留下了可乘之机。其次,制造环节也是潜在的风险点。芯片通常在全球分布的晶圆厂生产,不同国家和厂商之间的信任度差异可能导致安全风险。即使设计没有问题,制造过程中通过掺杂、修改工艺参数等方式植入硬件特洛伊木马仍有可能。测试阶段在某种程度上可以发现异常行为,但由于硬件特洛伊木马往往设计得极为隐蔽,且通常在特定条件下才触发,因此常规测试很难检测出其存在。

这也使得硬件安全检测成为一项艰巨的任务。供应链的复杂性进一步增加了安全保障的难度。从设计、制造到封装,芯片经过多个环节和不同企业的协作,任何环节的不严谨都可能滋生风险。全球化的供应链带来便利的同时,也成为攻击者利用的突破口。由于硬件特洛伊木马在芯片中的隐蔽性,专家们提出了多种检测和防御措施,包括基于侧信道分析的检测技术,如功耗分析、时序检测和电磁波辐射监测等,这些方法可以帮助识别异常的硬件活动。此外,设计时采用硬件安全增强技术,如冗余设计、逻辑加密和可控逻辑门,可以提高硬件防护能力。

可信的供应链管理也是防范硬件特洛伊木马的重要手段,要求对供应链进行严格审计,确保各环节的透明度和可追溯性。针对这两款芯片的安全性分析,需要结合其设计背景、制造厂商信誉、测试流程和供应链管理情况进行综合评估。如果它们来源于高度可信赖的设计团队和制造厂商,并经过了多重安全检测和认证,其植入特洛伊木马的风险将大大降低。反之,如果芯片设计和生产过程存在不规范环节,或者涉及多层供应链复杂度,这无疑增加了硬件被恶意篡改的可能。从实际案例来看,全球范围内曾有报道和相关研究证实存在硬件特洛伊木马攻击,证明这一威胁是现实存在的。国家安全部门和企业对芯片安全重视程度不断提升,投入大量资源进行技术研发和风险排查。

面对硬件特洛伊木马的隐蔽性和危害性,公众需要提高安全意识,不仅关注软件安全,更不能忽视硬件底层的安全隐患。持续推动安全设计理念、完善检测技术和健全供应链管理体系,是应对这一挑战的关键。总的来说,虽然无法完全排除这两款芯片存在硬件特洛伊木马的可能,但通过监测、审计和技术防范,可以有效降低风险。未来,随着芯片设计与制造技术的进步,以及安全领域的不断创新,硬件特洛伊木马的威胁有望得到更好的控制,保障数字时代的安全与稳定。 。