在信息技术高度发达的今天,黑客手段也在迅速进化,安全防护难度逐渐加大。近期,网络安全研究人员注意到一种新兴攻击策略,黑客利用公共的代码托管平台GitHub来侦查、存储及发布恶意软件,比如著名的Amadey恶意软件和多款数据窃取工具。该手法不仅巧妙地绕过了诸多网络过滤系统,还降低了攻击部署的成本与复杂度,因而引发了业界的高度关注。Amadey是一种多功能模块化恶意软件,常被归类为恶意软件下载器,能够通过下载和安装多种二级恶意负载完成信息窃取、远程控制甚至勒索软件植入等多重攻击行为。此次攻击活动中,黑客通过伪造的GitHub账户,搭建多个公开仓库,存储针对特定目标的插件与恶意脚本,诱使受害者点击及下载这些被伪装成正常开发项目的恶意文件。安全研究机构Cisco Talos通过细致的分析发现,在2025年4月的一场网络攻击行动中,恶意代码借助名为Emmenhtal(别名PEAKLIGHT)的加载器载入Amadey木马。

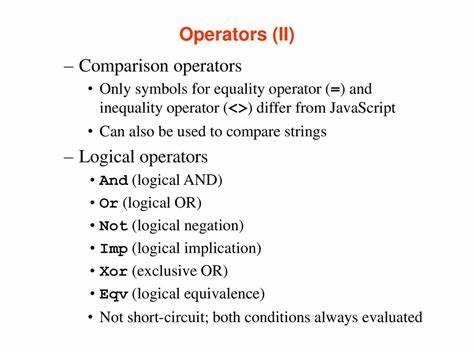

Emmenhtal作为一个下载器,不仅具备极强的加载二级恶意软件能力,还能够替换或掩盖其自身面貌,成功逃避许多网络安全检测机制。同样,GitHub上的仓库还包含了诸如Lumma、RedLine和Rhadamanthys等知名数据窃取工具插件。不同于传统的技术性恶意软件,攻击者通过利用GitHub这个合法合规的平台资源,突破了众多企业的网络限制和过滤规则。此类基于公共云服务的恶意软件部署策略,使安全防御人员的监测与阻断工作变得更加艰巨。例如,防病毒软件和网络代理通常将GitHub标记为可信站点,限制对其的彻底检查,这就为恶意负载的传播提供了可乘之机。黑客巧妙地利用了这一漏洞,将自身攻击代码伪装进合法JavaScript脚本和Python脚本中。

这类脚本不单单负责下载加密的恶意文件,甚至嵌入了复杂的PowerShell命令,从远程服务器拉取最新的攻击指令和数据,更具攻击隐蔽性和持续性。此外,类似Emmenhtal的加载器与Amadey木马携手合作,不仅实现持久驻留,还扩展了攻击功能。Amadey具备资源收集、截屏、键盘记录和窃取用户凭证等能力。其插件架构允许攻击者根据目标环境定制战术,选择性部署特定功能插件,使攻击效果最大化。值得一提的是,该攻击链也展示出与2025年早期一次针对乌克兰目标的邮件钓鱼活动的相似之处,诈骗邮件以假冒账单和付款通知引诱用户点击,进而通过Emmenhtal加载器传播另一款恶意软件下载器SmokeLoader。通过此类阶段性加载器的串联,攻击者能够逐步扩展侵害范围,降低被安全产品识别的几率。

除了载荷的技术创新,攻击手段的社会工程学设计同样值得警惕。攻击者大量使用发票、税务及政府机构等针对性主题,通过设计极具欺骗性的邮件内容和附件,更有效地诱骗目标用户执行恶意操作。例如,攻击团队会将恶意软件伪装于密码保护的压缩文件内,借此避开安全邮箱网关的内容扫描,提升攻击成功率。此外,越来越多攻击活动中,黑客团队开始融合多平台技术手段。针对金融机构的攻击案例显示,恶意载荷SquidLoader搭载了强大的反分析、反沙箱和反调试功能,能够有效躲避安全监视,并最终部署远控工具Cobalt Strike,以实现持续的远程控制和内网横向渗透。此类攻击尤其针对亚太地区的香港、新加坡和澳大利亚金融机构,显示出跨国黑客组织日趋成熟的战术略。

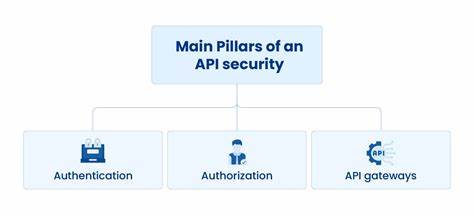

与此同时,黑客还利用高阶钓鱼工具,如基于Python Flask开发的钓鱼套件、结合了Cloudflare防护机制的虚假登录页面,以及内嵌SVG文件和JavaScript重定向技术等,强化攻击的隐蔽性和难以追踪性。这种组合方式利用了网络应用安全体系的薄弱环节,快速窃取用户凭证信息并谋取利益。面对如此复杂的态势,企业和用户需高度重视勒索软件和数据窃取威胁。建议采取多层次安全策略,包括优化邮件过滤规则、强化用户安全意识培训、采用行为分析与威胁情报共享等方式,全方位提升防护能力。此外,定期审计第三方平台的应用权限和访问日志,及时发现异常访问和恶意活动,也是保证安全的关键。特别是在软件开发及项目管理过程中,应对GitHub等代码托管平台实行严格的权限控制,警惕伪造账户及可疑仓库,建立起完善的代码审查和安全检测机制。

只有当组织真正将网络安全融入业务流程管理,才能有效遏制黑客利用合法平台进行恶意攻击的趋势。总而言之,黑客通过GitHub平台传播Amadey及系列数据窃取工具的案例,标志着网络安全防御需要持续创新与适应。传统依赖黑白名单过滤的策略已经难以应对公共云平台被滥用的新型威胁,安全团队必须深挖威胁行为模式,提升事件响应速度,补齐安全链条的每一环。唯有彻底理解现代攻击者的技术手段与心态,方能在日益复杂的网络空间中保障数字资产和信息安全,推动企业安全架构迈上新的台阶。