在现代计算环境下,磁盘加密技术已经成为保障数据安全的重要手段。LUKS(Linux Unified Key Setup)作为Linux平台上广泛使用的磁盘加密标准,尤其被系统管理员和安全专家所青睐。然而,尽管LUKS提供了良好的安全保护,一旦关键的加密密钥文件被误删除,恢复数据的难度可能会极大增加。本文将深入探讨如何在运行中的Linux系统中,借助内存转储工具和技术,成功恢复遗失的LUKS加密密钥,帮助用户有效应对意外风险,保护宝贵数据。首次接触这一主题的读者亦可通过本文理解相关背景知识及实操方案。 在数据加密领域,LUKS的设计初衷是为磁盘加密提供统一而安全的密钥管理。

LUKS允许用户将主密钥存储在安全的文件中,这个主密钥(卷密钥)是加密整个磁盘分区的核心。然而,一旦这个密钥文件意外被删除,且无备份存在,传统恢复方法多半面临极高难度。更糟糕的是,卷密钥只被加载在运行中的内存中,系统重启后会失去这份关键数据。 幸运的是,系统在运行时,解密卷密钥一直被缓存在内存或内核密钥环中,因而存在从运行状态下内存中提取密钥的可能性。在早期的LUKS版本和dm-crypt(设备映射加密)工具中,通过简单地运行命令如"dmsetup table",系统管理员可直接查看当前加载的密钥表信息。随着LUKS 2的引入,安全设计变得更加严格,密钥被保存在内核密钥环中,这使得直接导出密钥变得不再简单或直接。

许多在线讨论认为从内核密钥环导出密钥不可行,建议用户直接备份数据或恢复至最近的备份版本。然而,如果系统仍在运行且磁盘处于解密挂载状态,借助适当的工具和技术,仍有机会从内存中抓取密钥数据。 故障恢复的关键在于获得系统物理内存的完整转储。传统思路中,Linux系统提供了/dev/kmem接口用于直接访问内核内存,但现代内核大多数基于安全考虑默认关闭了此接口,无法直接利用。此时,使用能够动态加载的内核模块来生成完全的内存转储成为一种有效方法。 LiME(Linux Memory Extractor)就是这样一个强大的内存转储工具。

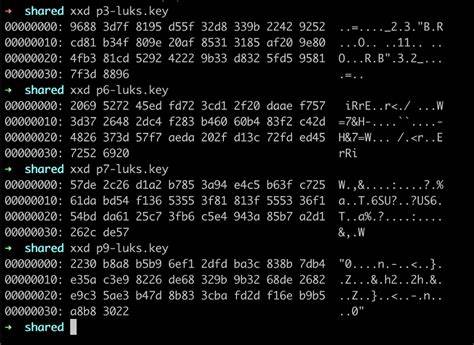

虽然LiME项目本身已不再维护,但它依然能够在大多数现代Linux系统上成功编译和运行。借助LiME,用户只需加载内核模块并指定输出路径,即可生成一份关于整体验证环境状态的原始内存映像文件。 得到内存镜像后,下一步便是从海量的内存数据中定位卷密钥。幸运的是,LUKS卷密钥通常表现为一段固定长度的AES密钥块。利用专门的扫描工具如findaes,系统管理员可以自动扫描内存映像,快速定位类似AES加密密钥的二进制结构,从中发现目标密钥。 之后,只需将扫描得到的十六进制格式密钥转换成二进制文件,可通过脚本和简单的文本处理工具实现转换。

验证密钥的有效性则借助cryptsetup命令行工具,使用此密钥文件来尝试添加新的解密密钥或直接解锁磁盘设备。如果尝试成功,基本可以确定密钥即为原卷密钥。 需要特别注意的是,从内存中导出的密钥属于临时解密凭据,存在一定的安全风险。建议在密钥恢复后立即对存储卷重新加密,最好使用cryptsetup reencrypt功能轮换主密钥,确保密钥保护到位,并减少泄露风险。同时,用户应反思和强化关键数据的备份策略,避免类似事件再次发生。 对于数据量庞大的存储环境,传统备份方案可能带来较高的硬件成本和维护负担。

本文介绍的方法能够在紧急情况下提供快速恢复方案,有效降低因误删密钥带来的损失。随着开源社区的不断发展,一些新兴工具例如AVML逐步改进了内存采集流程,提升了易用性和兼容性,未来有望为密钥恢复提供更多便捷选择。 总结来看,LUKS密钥恢复虽具一定技术门槛,但只要深入理解内核密钥管理机制、掌握内存转储与解密技术,严谨操作仍可在关键时刻挽救数据。建议Linux用户在日常使用中定期备份密钥,合理规划存储与安全策略,提升整体防护能力。未来随着硬件加密和安全芯片的发展,密钥管理将趋于更加安全且自动化,但当前阶段掌握以上实用技术,依然是保障数据安全的重要利器。 。