在现代软件开发中,安全问题日益成为重中之重。无论是个人应用还是企业级系统,权限管理不足、验证机制缺失等漏洞都会带来严重的安全隐患。特别是在处理敏感操作时,如删除用户数据或修改关键资源,简单的权限检查往往被忽视或者实现不到位,导致系统暴露于潜在攻击风险之中。刻意冗余(Intentional Redundancy)是一种新兴的设计思路,能够通过重复验证或传递冗余信息,强化安全保障,减少人为疏漏所致的问题。本文将带你深入了解刻意冗余的核心理念、实施方法以及实际效果,帮助开发者构建更健壮的权限控制体系。 传统的权限控制设计往往依赖于调用者主动进行权限验证。

以图片删除操作为例,开发者通常设计一个API接口,只需要传入图片ID进行删除即可。然而,这种设计存在一定隐患:如果调用者忘记执行权限核查或者未正确校验当前用户的身份,恶意用户仅凭图片ID即可删除任意照片,导致安全漏洞。此类设计被称为"fail open",即默认允许操作,通过额外操作限制权限,容易因疏忽导致安全失效。 刻意冗余的核心思想在于接口设计层面引入额外参数,这些参数虽然信息上看似多余,比如重复传递资源的所有者信息,但从安全角度来看,显著提高了接口的安全性。具体来说,在删除图片的方法中,我们不仅传入图片ID,还需传入用户信息。系统在执行删除时会结合ID和用户信息进行核对,仅当两者匹配时方可执行操作。

这种设计让系统安全检查职责集中在方法内部,调用者无需频繁反复验证,只需传递合适的用户对象即可确保安全。 例如,将原先的DeletePhoto(id string)方法改为DeletePhoto(id string, owner *User)方法,owner即照片应拥有者的身份信息。调用者只需将权限上下文中的用户对象传入方法,如此即便调用者未显式检查权限,方法本身也能拒绝不匹配的请求。这样的设计模式,既简化了调用流程,又大幅降低因权限检查遗漏带来的风险。 在数据库层面,刻意冗余同样体现为SQL语句中增加冗余条件。在删除图片时,原先可能执行"DELETE FROM photos WHERE id = ?",这样的语句只通过ID匹配删除记录,若ID泄漏会带来风险。

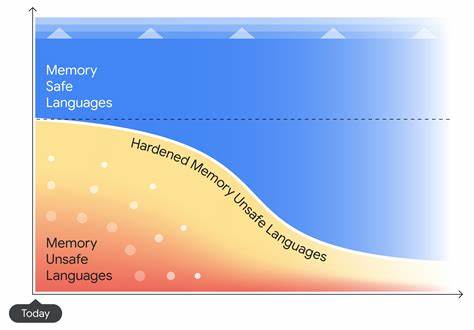

改造后变为"DELETE FROM photos WHERE id = ? AND owner_id = ?",只有当ID与所有者ID同时匹配时才执行删除操作,极大提高了安全门槛。 这种设计有效实现了"fail closed"(默认拒绝),由系统默认拒绝所有未能满足多重条件的操作,即使调用者或中间件忘记做额外安全处理,系统依靠本身接口校验也能提供安全保障。尤其在当下自动化代码生成和LLM(大语言模型)日益广泛应用的背景下,系统接口设计愈加重要。由于自动生成代码往往只凭局部上下文,程序员不一定能全面关注安全细节,安全设计良好的接口更有助于减少安全漏洞出现。 实际应用中,刻意冗余带来的挑战主要在于代码及接口的可维护性和整洁性。额外参数在某些场景下可能被视为"冗余",程序员希望通过重构减少接口复杂度。

然而,从安全第一的角度出发,少量的代码冗余换来的是更坚固的权限防线,值得忽视这一点。推广安全为默认状态的设计思维后,团队可以减少因疏漏造成的低级错误。 刻意冗余的思考还扩展到多层权限架构中。例如在分布式系统或者微服务架构中,服务之间接口调用频繁,权限检查亦变得复杂。通过设计带冗余参数的接口,可以强制调用者传递相应的用户或权限上下文,减少依赖中间件的复杂度与不稳定性。同时,接口层面冗余核验便于审计与追踪,提高问题排查效率。

采用刻意冗余时,开发团队需要协调设计与开发流程,明确接口安全要求。文档说明、代码规范检验以及自动化测试同样重要,确保每个调用环节都按照设计预期传递冗余信息并实现二次校验。此外,结合静态代码分析工具和安全扫描保证接口调用符合冗余安全模式,有助于提升整体代码质量。 除了权限控制,刻意冗余在其他安全设计环节也有应用空间。例如在身份认证、数据加密传输及日志审计中,通过多重验证及重复信息确认,加强系统对于异常行为的识别能力。Security Through Intentional Redundancy并非万能,但它提供了一个清晰的思路,帮助开发者规避繁琐的中间层验证,减少人为错误,提高安全防御的确定性。

总结来看,刻意冗余是一种安全设计的最佳实践,强调接口设计时刻不忘加入额外的安全校验参数,将权限验证作为接口的内建责任,实现fail closed机制。它适合多种编程语言与架构,易于与现有系统集成,尤其在大型团队或复杂系统中能够显著降低安全风险。面对当今代码量爆炸性增长以及AI代码辅助带来的不确定因素,选择安全优先的接口设计思路尤显重要。 希望通过深入理解刻意冗余这一安全理念,广大开发者能在实际项目中积极采纳,通过在接口设计中引入冗余参数和多重验证机制,构建更加安全稳固的软件系统,让安全成为开发的基石而非事后补救。这样既提升用户信任,也为业务发展保驾护航,成就更有竞争力的现代应用。 。