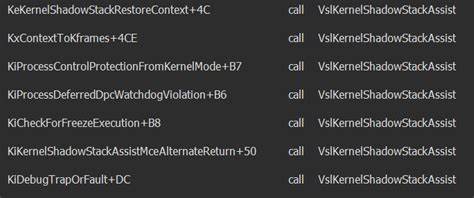

随着计算机系统复杂度的不断提升,内核安全成为保障操作系统稳定性的核心环节。内核作为系统的心脏,其安全性直接关系到整个设备的运行安全。近年来,针对内核级别的攻击频发,如利用内存读写权限来篡改关键数据或实施代码复用攻击,给系统安全带来了严峻挑战。内核影子栈(kernel shadow stack)作为一种后向边界代码流完整性保护机制,应运而生,成为防止内核攻击的重要技术手段之一。内核影子栈不仅通过独立的副本保护返回地址,还配合硬件层面的一系列机制,确保存储于影子栈的返回地址安全不被篡改,从而有效阻断了基于堆栈的攻击路径。 影子栈技术的基本原理是,在执行CALL指令时,将返回地址不仅存储在普通堆栈中,同时写入另一个独立的影子栈。

这样,在函数返回时,系统会比对两者的返回地址是否一致,若不匹配则说明返回地址被篡改,内核即刻响应以防止利用漏洞的攻击。此机制通过强化后向边缘控制流完整性,有效抑制基于堆栈的ROP(返回导向编程)攻击。 然而,内核影子栈面临的挑战不容忽视。与用户态不同的是,内核拥有最高权限,因而攻击者在获得内核读取写入权限后,能够直接干预内核的页表以及影子栈对应的内存页。这种权限使得传统单纯保护影子栈页面的做法难以奏效,攻击者能够修改影子栈页面,或者通过页表重映射,将影子栈页面映射到任意可控物理页,从而绕过对返回地址真实性的检查。 为了应对这一挑战,现代处理器厂商引入了主管级影子栈限制(Supervisor Shadow Stack Restrictions)和主管影子栈控制(Supervisor Shadow-Stack Control)功能,分别由AMD和Intel先后实现。

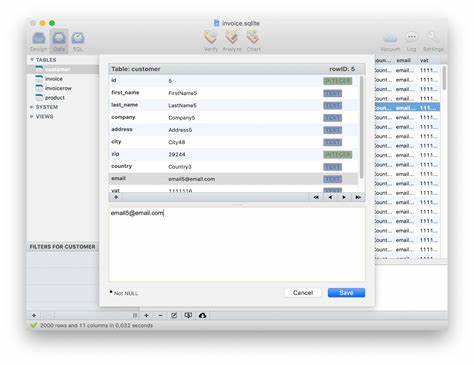

该机制通过两个关键原则保障影子栈的安全性。其一,允许处理器即使在影子栈页面被设置为只读时,也能安全地写入返回地址,避免了因页面权限限制产生的频繁虚拟机退出(VM exit)及性能损耗;其二,限制影子栈的访问仅限于显式标记为影子栈的物理页面,防止攻击者通过页表重映射将影子栈映射到任意页面,发现异常即触发保护机制。 在具体实现上,AMD处理器通过设置特定的嵌套页表标志实现该功能。影子栈页的最终嵌套页表项必须满足不可执行(NX=1)和仅限主管态访问(U/S=0),同时在到达最终页表项的所有非叶子项中设置可写(R/W=1)。Intel处理器则通过在扩展页表(EPT)中设置影子栈位(SSS=1)对影子栈页进行明确标识。这样设计保证影子栈页的写入和访问控制严格由硬件管理,不易被内核权限攻击者篡改。

实际应用中,这些功能已经被纳入现代主流操作系统的安全架构。微软Windows操作系统是当前唯一已全面采用此机制的平台,通过配合基于虚拟化的安全解决方案和硬件影子栈保护,大幅提升了内核防护能力。与传统页面只读保护不同,主管级影子栈限制机制兼顾了安全性与性能,避免了因过度保护引发的系统性能瓶颈,是实现安全高效内核防御的关键利器。 尽管影子栈及其扩展控制技术在防范代码复用攻击上表现出色,但安全领域的攻防博弈永无止境。攻击者可能结合其他类型漏洞实施复杂攻击,持续演进绕过机制。因此,影子栈作为内核安全防护的重要组成部分,应与其他防护技术如控制流完整性(CFI)、地址空间布局随机化(ASLR)、内核加密和监控机制等协同部署,形成多层次防御体系。

综上所述,内核影子栈通过硬件与软件的协作,极大增加了攻击者对内核返回地址篡改的难度。主管级影子栈限制和控制机制是保证内核影子栈安全性的重要技术基石,在现代处理器中获得广泛支持,推动内核安全从软件防护迈向硬件可信保障的新阶段。随着硬件支持的不断普及,未来内核影子栈技术有望结合人工智能和大数据分析,实现更主动、高效的安全防护,打造更加坚固的内核防御体系,为操作系统的稳定与可信运行保驾护航。