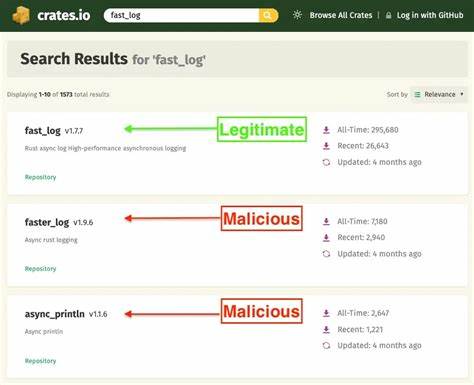

2025年9月24日,Rust生态中备受信赖的包管理平台Crates.io曝出两款恶意Rust库faster_log和async_println,这一事件立即在开发者社区引起巨大关注。此次事件中的恶意库巧妙地利用了"拼写山寨"(typosquatting)手法,在保持功能正常的基础上,秘密搜寻并窃取加密货币私钥,给用户带来了严重的安全隐患。这次安全事件不仅警醒了Rust开发者社区,也为整个开源生态的供应链安全敲响警钟。本文将全面剖析这两款恶意库的技术细节、攻击机制、官方响应措施以及开发者如何预防类似风险,助力读者提升Rust项目的安全防护能力。2025年5月25日,攻击者分别发布了名为faster_log和async_println的两个Rust包,这两个库通过模仿知名日志功能库的源代码和文档,以近似名称误导用户下载安装。两者显著的恶意行为并未在构建阶段执行,而是在运行时或者测试时激活,利用原本负责日志文件打包处理的功能,悄然扫描文件内容,搜索具有价值的敏感数据。

具体而言,这些恶意库会遍历日志文件目录,试图匹配被引号包裹的以0x开头、长度为64的以太坊私钥、符合Solana加密标准的Base58格式秘密信息以及多种形式的字节数组。通过分析源码和日志,安全团队确认这些敏感信息随后被发送至一个伪装成正常网络端点的恶意服务器:https://mainnet.solana-rpc-pool.workers.dev。这意味着依赖这些包的项目在运行或测试过程中,用户的私密信息可能被远程窃取完成数据泄露。依据Crates.io官方通报,faster_log从发布以来累计下载量达到7181次,而async_println则有1243次下载记录。尽管下载量无法与部分热门库匹配,但仍足以造成一定范围的安全威胁。更令人担忧的是,这两款库均未被其他Crates.io上的下游包所依赖,表明攻击者可能依赖开发者的拼写错误或误用来达到入侵目的,典型的拼写山寨策略由此暴露无遗。

事件爆发后,Crates.io安全团队在Socket威胁研究团队的协助下,第一时间禁用了相关用户账号,并迅速从平台下架删除了上述两个恶意包,执行时间为UTC 2025年9月24日15:34分。官方声明中提到,虽然用户遭遇风险十分严峻,但幸运的是攻击库未在构建过程中执行恶意逻辑,只在运行时或测试时触发,这在一定程度上减缓了安全事件的扩散速度。此外,官方还保留了完整的用户使用记录和相关恶意代码文件,用于后续的深入分析和监控潜在的连锁影响。此次事件也促使Rust社区对依赖管理中的拼写山寨攻击有了更强烈的警觉。所谓拼写山寨,是攻击者利用名称极其相似的包名,诱导开发者无意间引用恶意依赖。类似案例在多种语言生态中时有发生,比如Python的PyPI和JavaScript的npm,也都曾经历类似的攻击。

Rust社区的安全工作组与Crates.io团队正在进一步探索增强包名筛查、提高依赖审核门槛以及完善自动化检测机制的可行路径。对于普通开发者而言,面对不断复杂的开源供应链安全风险,必须强化以下安全意识和实践。首先,务必确认依赖来源的可靠性,不轻易采纳未经过充分检验的小众库。其次,关注官方发布的安全公告,及时更新对库的版本管理,对不明来源的库进行安全审计。最后,建议使用供应链安全工具,如签名验证、供应链攻击监控插件等辅助技术,提升项目整体安全水平。值得一提的是,此次事件的发现和处置得益于社区的协作与快速响应。

Socket威胁研究团队的Kirill Boychenko率先发现可疑行为并通报,Crates.io与Rust基金会组成跨团队协作,确保第一时间阻断威胁。与此同时,社区成员诸如Carol Nichols、Pietro Albini等技术专家也积极参与安全分析与知识传播,凸显了开放社区生态对于安全事件响应的重要性。总结来看,faster_log和async_println恶意包事件是Rust生态遇到的一个重要安全案例,警示开发者持续关注供应链安全、遵循良好依赖管理规范、以及不断提升对潜在威胁的识别和防范能力。正确理解拼写山寨攻击的原理和表现形式,有助于减少意外依赖恶意包的风险。随着开源软件生态的不断壮大,安全威胁也可能日益复杂化,Rust社区需持续保持警惕,推动安全工具和流程的改进。用户若怀疑项目出现异常功能或数据泄漏,应立即排查依赖列表,审计可疑包模块,确保所有依赖均来自可信源头。

通过持续学习安全知识、关注官方通告并活跃参与社区讨论,开发者可以更好保护自身项目和用户利益。总之,Crates.io的快速反应与社区合作为成功应对供应链攻击树立了良好典范,也为全球开源生态提供了珍贵的经验教训。未来,Rust开发者应持续加强安全文化建设,结合技术手段,共同抵御潜在威胁,守护软件产业的健康发展。 。