在数字化时代,供应链已不再仅仅是物理层面的物流和采购环节,而成为了企业关键业务系统和数据流通的神经中枢。安全风险随着企业应用的高度互联而呈指数增长,传统意义上的"水坑攻击"也在悄然转型,供应链逐渐成为攻击者的全新"水坑"。 "水坑攻击"是一种古老而有效的攻击手段,攻击者通常先攻击受害者常去的可信网站,等待目标访问时植入恶意代码,从而实现对目标的间接入侵。近年来,这一攻击模式被赋予了新的内涵和手段,尤其随着云计算平台和软件即服务(SaaS)应用的广泛普及,攻击者的目标和手段均发生了质的变化。 近来发生的Salesloft与Drift供应链攻击事件生动诠释了供应链变成现代"水坑"的概念。攻击者没有直接针对最终目标企业,而是从它们赖以运营的核心业务平台入手。

Salesloft与Drift作为众多企业客户日常协作和沟通的关键SaaS平台一旦被攻破,攻击者便获得了访问下游所有依赖这些平台的客户系统的钥匙。大量敏感数据从多个客户的Salesforce实例及关联邮箱中被悄然窃取,攻击路径隐蔽且传播迅速。 这一事件的独特之处在于攻击主要通过非法获取并滥用OAuth令牌实现。攻击者绕过了传统的钓鱼邮件和社工手段,凭借被盗的合法令牌实现了对多家顶级IT安全公司及其客户系统的横向渗透。长期潜伏期和"合法访问"掩盖了攻击的蛛丝马迹,也使得传统入侵检测系统难以发现异常活动。 由此可见,基于令牌和应用授权方式的账户接管攻击(Account Takeover,简称ATO)成为企业安全防护的新难题。

攻击者利用合法身份的授权访问,能够执行广泛的数据读取、篡改以及进一步的权限扩展。更为复杂的是,随着WebAuthn等无密码验证技术的推广,攻击者正逐步减少对密码泄露或钓鱼的依赖,转而利用漏洞、侧门或应用滥用实现入侵。 面对新型的供应链"水坑"攻击,传统安全机制显得力不从心。大多数企业安全防护依旧过于聚焦于端点安全和钓鱼识别,却忽视了内部权限滥用和应用间链路风险。合法应用一旦获授权,就很难被系统辨别为恶意或异常,攻击活动往往隐蔽且难以追踪。即便是发生安全事件,由于攻击活动分布在多系统多环境中,企业往往难以迅速定位和遏制。

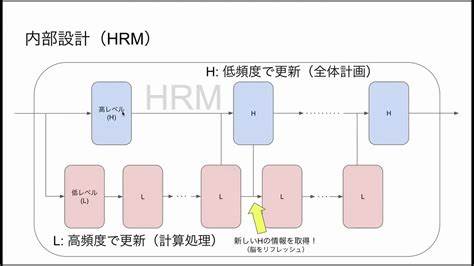

因此,构建现代安全防线必须超越传统边界防护,将重心转向全环境、多系统的连续监测和智能分析。通过结合邮件安全、文件共享保护与账户行为监控,形成统一的威胁检测和响应闭环,方能有效缩短攻击的停留时间,限制潜在损害。特别是针对OAuth令牌滥用、异常数据流动和不合规访问行为的深度检测,需要依赖先进的上下文分析与机器学习技术来实现。 不仅如此,提升供应链安全的韧性同样关键。企业应当假设安全事件不可避免,提前部署补偿性控制与自动化响应策略,减轻攻击负面影响。例如,细粒度权限管理、访问时间和地理限制、多因素认证以及身份访问管理的动态调整,都是降低风险的重要手段。

此外,跨组织的威胁情报共享和联合防御也能提升整体防御效果。 供应链作为数字化运营的核心枢纽,其安全态势直接影响企业整体的风险格局。供应链中的每一个环节都是潜在攻破的目标,任何一处薄弱都会导致级联效应和大规模数据泄露。企业信息安全策略必须从根本上重构,不仅关注终端用户,也要深入了解关键业务平台、应用集成和授权机制的安全状态。 供应链安全的未来,需要借助技术创新和架构革新来实现。一体化的云办公安全解决方案应运而生,借助智能检测、行为分析和自动化工单处理,提升安全团队的响应速度和威胁识别能力。

云与本地混合环境的持续监测,也有助于及时捕捉异常流量及可能的横向渗透活动。 总之,现代网络攻击形态不断演变,供应链作为数字业务的关键信息流通节点,正成为新的"水坑"高危地带。企业必须审时度势,全面认识这一威胁趋势,结合全局视角与深层技术手段,打造坚不可摧的安全堡垒。只有这样,才能有效遏制类似Salesloft Drift事件中的大规模渗透风险,保障企业数据资产和客户信任,推动数字化转型安全、稳健地向前发展。 。