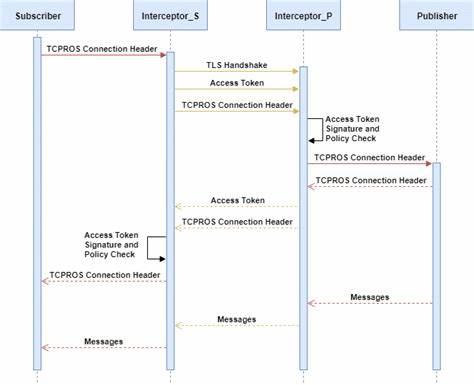

随着互联网的发展,网络安全已成为保护用户隐私和数据完整性的核心要素。传输层安全协议(TLS)作为确保数据传输安全的关键技术,被广泛应用于网站、电子邮件和其他通信领域之中。TLS的核心之一便是利用数字证书来建立信任链,验证通信双方的身份,从而保障数据传输过程中的机密性和完整性。TLS证书验证过程复杂且细致,尤其是在与证书发行者(证书颁发机构,简称CA)交互时,涉及了多个步骤和关键环节。通过序列图的方式,能够直观地展现客户端与服务器如何进行证书验证,以及背后的数据流和逻辑流程。TLS证书的验证过程起始于客户端向服务器发起连接请求,服务器在握手阶段会将自己的数字证书发送给客户端。

该证书包含了服务器的公钥、有效期、持有者身份信息以及颁发该证书的CA数字签名等关键数据。客户端收到后,首先需要对这些信息进行解析理解,以确认该证书的格式和内容是否符合标准。在序列图中,客户端的证书验证模块会将服务器证书提取出来,随后对它进行一系列验证和校验。验证的第一步是确认证书的有效性,包括检查证书是否在其有效日期范围内,确保证书尚未过期或尚未生效。其次是核对证书的吊销情况,客户端可能会通过OCSP(在线证书状态协议)或CRL(证书吊销列表)查询该证书是否被CA吊销。接下来是验证数字签名,确保服务器证书确实由可信CA所颁发。

为了完成这一过程,客户端需要获得CA的根证书或中间证书的公钥,用以验证服务器证书上的签名信息。这就牵涉到一个信任链的概念:服务器的证书极有可能是由中间证书签发,而中间证书又由根证书签发。客户端依次验证每一级证书,直到达到被内置信任存储认可的根证书为止。序列图中展现了客户端依次请求并验证每部分证书的状态以及响应过程。若任何一级证书验证失败,例如签名无效、证书已吊销或者证书链断裂,客户端将拒绝建立TLS连接,确保用户数据不被潜在恶意服务器截获或篡改。TLS证书验证的序列图不仅可以详细展现该过程的各个节点,还能够揭示客户端与CA间可能存在的通信互动。

虽然CA通常不会直接参与每次证书验证,但客户端通过查询OCSP服务器获取吊销状态的行为,实质是向CA提供的相关服务发出了有效性确认请求。此外,中间证书和根证书的管理同样关系到验证机制的完整性。根证书由操作系统或浏览器预先内置,保证了信任根基的稳定性和安全性。借助序列图,安全工程师及开发人员可以更加清晰地理解TLS握手过程中的证书验证步骤,从而更好地设计和审计安全通信系统。代码实现中,客户端一般借助操作系统或浏览器的安全库自动执行这些验证步骤,无需人工干预,但对流程的深入认识有助于诊断连接问题和提升系统安全措施。在现代网络安全环境中,对TLS证书验证的正确理解是保障用户数据安全的基石。

序列图作为一种可视化工具,不仅帮助技术人员理清复杂交互过程,还提升了安全教育的效率。未来,随着安全技术的不断演进,证书验证流程也将更加完善,结合自动化检测、人工智能等技术手段,为用户提供更高级别的安全保障。网络通信的安全性依赖于信任体系的严密构建,而TLS证书验证正是这一体系的核心组成部分。通过细致解析客户端与服务器乃至证书发行者间的交互过程,我们能有效地识别潜在风险,强化通信体系的健壮性。深入了解并重视这一过程,是每一个网络从业者和信息安全人员不可或缺的专业能力。