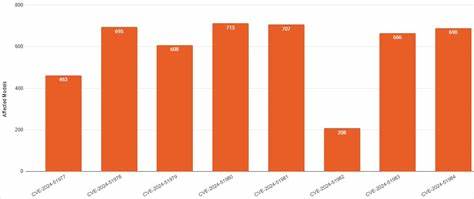

随着信息技术的快速发展,打印设备逐渐成为日常办公和企业核心资产管理的重要环节。然而,近期安全研究机构Rapid7发布报告指出,Brother品牌近700款打印机存在严重的认证绕过漏洞,此问题不仅影响Brother,还波及Fujifilm、Konica Minolta、Ricoh和Toshiba等多家知名厂商的数十款设备。该漏洞的曝光无疑为打印机安全敲响了警钟,提醒用户提升设备安全防护,避免因设备弱点导致数据泄露和网络攻击。 这次被曝光的认证绕过漏洞主要集中在多个方面,从未经认证的攻击者可以远程生成管理员默认密码,到通过未授权访问管理员权限,进而执行任意代码或导致设备崩溃。具体来说,Rapid7识别了八种关键漏洞,覆盖设备的HTTP、HTTPS以及IPP协议端口,甚至涉及打印机远程管理和通信的多个接口。 其中,最为严重的一项漏洞(CVE-2024-51978)关系到默认管理员密码的生成方式。

研究人员发现,Brother打印机默认密码生成基于设备序列号及预先设定的算法,而关于序列号的信息可通过漏洞轻易获取。一旦攻击者掌握设备序列号,便能逆向推算出默认密码,轻松入侵设备管理后台,进而控制设备设置与数据访问权限。由于默认密码嵌入生产流程,此问题难以通过简单的固件更新修复。 此外,其他漏洞也极具潜在危害性,例如允许未授权攻击者远程发起HTTP请求或强制设备与恶意服务器建立连接,这不仅易被用于发起针对内部网络的侧向攻击,也可能导致设备被远程控制或瘫痪。更有的漏洞能激活打印机内部缓冲区溢出,造成服务中断或代码执行,有潜在的远程代码执行风险。 不仅如此,还有漏洞存在于打印机连接的网络服务中,如LDAP和FTP服务器,攻击者可借此获取配置的外部服务账户密码,从而扩散攻击链,威胁企业网络整体安全。

尽管厂商已发布针对这些漏洞的安全补丁,但多款受影响设备因生产批次不同,漏洞修复和固件更新的普及率仍需加强。更重要的是,存在于默认密码生成机制的根本漏洞要通过改变生产工艺才能完全根除。 打印机安全问题已不容忽视,设备作为企业网络的重要节点,其安全隐患直接关系到信息资产的保密性和完整性。攻击者通过绕过认证获取打印机控制权限后,不仅能查看敏感文档扫描内容,窃取设备地址簿信息,还可通过植入恶意指令,影响打印作业或进一步攻击网络其他设备。 考虑到设备固有的漏洞机制,用户需要采取一系列主动防护措施。首先,初始安装后务必立即修改默认管理员密码,使用强密码策略避免简单串联序列号的密码被猜测。

其次,及时审查并升级到厂商发布的最新固件版本,修复已知安全缺陷。很多厂商针对这些漏洞发布了详细的安全公告和补丁,用户应第一时间关注获取。 除此之外,还应强化网络安全管理,限制打印机的网络访问权限,防止来自公共网络的未经授权访问,尽量将打印设备部署在内网受控区域。同时,使用防火墙规则和入侵检测系统监控异常访问行为,及时阻止潜在的攻击企图。对于企业级用户,建议定期对网络打印设备进行安全评估和渗透测试,确保漏洞能够及时发现和处理。 鉴于打印机设备构成企业网络安全体系中的薄弱环节,厂商和行业也需要加强协作,推广安全设计理念,完善认证机制,逐步取消存在密码生成弱点的设计。

同时,增强现有设备的安全更新支持和用户培训,提升终端安全意识,共同构建更加安全的办公环境。 总而言之,Brother打印机及多家知名打印设备厂商暴露的认证绕过漏洞警示我们,安全不仅是软件层面的修补,更是制造流程及设计逻辑上的根本改进。用户需重视设备初始密码的安全,安装补丁并采取必要的网络防护措施,减少敏感信息泄露及设备被控制风险。只有多方合作与持续安全管理,才能有效保障打印设备和企业信息资产的安全完整。未来,随着物联网和智能设备的普及,打印机安全也将成为更受关注的领域,其安全问题的及时发现和解决对整体网络安全建设至关重要。