在现代IT基础设施中,Linux操作系统因其高效和安全性被广泛使用。然而,随着系统功能的增强,安全隐患也随之增加。近期曝光的CVE-2025-32463漏洞,揭示了Linux中常用的Sudo工具其chroot功能存在严重的本地权限提升风险。了解该漏洞的成因和攻击方式对于系统管理员和安全专家保障网络环境安全具有重要意义。 Sudo工具设计初衷是方便系统管理员授权普通用户以特定权限执行命令,从而避免暴露root账户密码。但版本介于1.9.14至1.9.17的Sudo实现了chroot功能,允许在限定目录中运行命令。

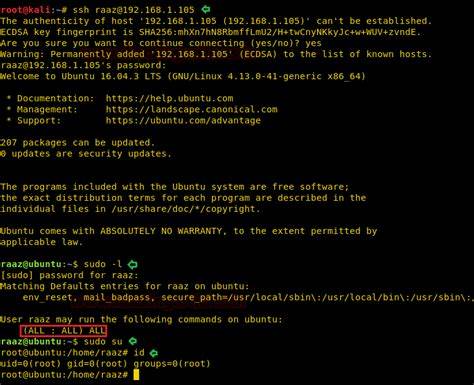

理论上,chroot环境改变了进程根目录的视图,提供隔离效果,但实现细节中的缺陷成为攻击者利用的突破口。 该漏洞主要缘于Sudo在处理chroot功能时未能完全隔离权限边界。攻击者如果获得普通用户权限,通过特制命令或输入,能绕过目录限制,执行脱离预期的操作。具体表现为,利用chroot参数诱导Sudo在错误的路径上执行命令,导致权限验证失效,从而获取root权限。知名安全研究者Rich Mirch首度披露了此漏洞,引发社区广泛关注。 攻击此漏洞的过程相对复杂,但一旦成功,将带来灾难性的影响。

攻击者不仅能获得系统最高权限,进而可随意安装恶意软件、窃取敏感数据或控制整台服务器。此外,这类本地权限提升漏洞难以被传统杀毒软件或防火墙检测,增加了防范难度。 正因危险性极高,系统管理员需及时识别受影响的sudo版本。只有1.9.14到1.9.17版本存在该漏洞,早期版本未包含chroot功能因而不受影响。建议立即升级到1.9.17p1及以后版本以彻底修补漏洞。同时,采用AppArmor或SELinux等安全框架对sudo行为进行限制,能有效减少未知攻击面。

在实际操作中,持续监控系统中sudo命令的异常调用表现同样重要。日志分析和异常行为检测能够帮助管理员及早发现潜在攻击,防止漏洞恶化。构建多层次安全防护策略,结合补丁更新、权限管理和行为审计,将大幅降低系统被攻破的风险。 此外,安全教育也不可忽视。提高用户对于权限管理的认知和Sudo工具使用规范,将从源头遏制利用漏洞的可能。推广最小权限原则,避免滥用root权限,是预防本地权限提升的核心思想。

值得一提的是,安全社区对CVE-2025-32463的响应速度体现了开源生态的优势。漏洞被披露后,多家核心发行版仓库迅速发布补丁,联合推动安全升级。相关的PoC(概念验证代码)公开也促使更多研究者检验和完善防御方案。 总结来看,Sudo chroot漏洞警醒我们,在追求便利性和功能扩展的同时,不能忽视软件的安全设计和审计。Linux环境下的权限管理机制仍需不断强化和完善,以应对日益复杂的攻击手段。系统管理员应保持高度警觉,严格执行最佳安全实践,保障用户和企业的信息资产安全。

通过科学应对和持续防护,才能在数字化转型过程中稳固信任基石,实现安全稳定的IT服务运营。