在现代软件开发中,环境变量已经成为配置应用程序的重要组成部分。许多开发者习惯于使用名为"Dot-env"的文件来存储配置数据,尤其是在Web开发和微服务架构中,.env文件几乎成为了默认的配置方案。然而,一个被广泛误解的事实是,.env文件本身并不会自动生效,它需要依赖特定的加载器机制来为程序注入环境变量。本文将深入解析Dot-env文件的历史背景、实际作用以及开发者应注意的事项,帮助你全面理解这个看似简单却经常被误用的配置工具。首先,理解环境变量的概念是理解Dot-env文件的关键。环境变量是由操作系统维护的键值对,传递给运行中的程序,包含诸如终端类型、当前用户、主机名、路径信息(PATH)等运行环境相关的信息。

这些变量本身并不存储在代码中,而是在程序启动时从操作系统环境继承而来。因此,环境变量的本质是运行时参数,独立于代码文件。那为什么出现了Dot-env文件?其历史可以追溯到2011年12月,由Ruby生态中的Heroku项目中的Foreman工具引入。最初,.env文件作为一个纯文本文件,存储一组简单的键值对配置,用于方便开发者在本地模拟生产环境的配置。随后,这一概念被打包成独立的“dotenv”库,并迅速在Ruby社区流行开来。紧接着,Python与JavaScript社区分别在2012年通过各自的库实现了对.env文件的支持,最终Laravel框架的phpdotenv库推动了在PHP社区的广泛采用。

到2016年前后,.env文件几乎成为了多语言、多框架的配置标准。这一切的发展使得开发者在多样的技术栈中可以使用统一的配置方式。尽管如此,重要的是要明确,.env文件只是存储配置的纯文本文件,不具备任何自动加载和执行的功能。没有专门的代码库或者框架在程序启动时读取该文件,并将其中的键值对导入到操作系统的环境变量中,.env文件的内容不会对应用产生任何影响。这解答了许多初学者困惑的根本原因:他们以为只要放置了.env文件,配置就自动生效,但其实这是错觉。现代框架往往内置或依赖第三方库在应用启动阶段自动加载.env文件。

例如,Node.js的dotenv模块会读取根目录下的.env文件,将其中配置加载到process.env中,从而让程序能够访问这些设置。类似地,Python的python-dotenv或PHP的phpdotenv也采取相同策略。如果没有这种加载操作,程序只能读取操作系统当前的环境变量,而不会理会磁盘上的.env文件。至于为什么不直接在操作系统层面设置环境变量而使用.env文件,主要是为了提高开发和部署的便利性。直接在操作系统中设置环境变量不仅步骤复杂且对不同操作系统有差异,且容易出现手动配置错误。另外随着Docker和容器技术的大量普及,.env文件提供了一个简单、统一的接口,使得配置管理更加规范化和可移植。

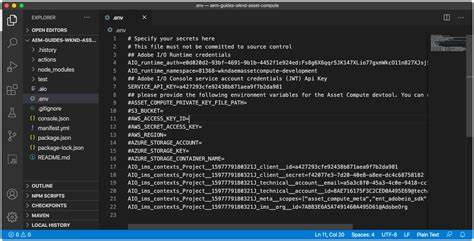

开发者只需要准备一个简单的.env文件,Docker Compose或其他工具便可以轻松读取,注入对应的环境变量到容器中运行。这种便利无疑加速了开发和运维的效率。然而,需要警惕的是由于.env文件是纯文本文件,如果不加保护,很容易造成敏感信息泄露。数据库密码、API密钥、加密密钥等敏感配置直接写入.env文件,一旦代码仓库配置不当或部署环境暴露,都会带来严重安全隐患。因此,很多专业的安全实践建议,尽可能减少将敏感数据硬编码在.env文件中,转而采用专门的机密管理工具,如HashiCorp Vault、AWS Secrets Manager等,结合CI/CD流水线和动态注入机制来保障安全。此外,在某些生产环境中,甚至会避免使用.env文件,直接通过容器平台或云服务的配置接口注入环境变量,从源头上保障安全性和管理性。

另一个常见误区是,.env文件适用于所有场景。实际上,环境变量最适合存放简单的配置信息、开关、路径等不频繁变化的参数,但对于复杂配置结构如嵌套JSON、数组等,环境变量表达能力明显不足,采用配置文件(如YAML、JSON、XML)或配置服务可能更为合理。而且,由于环境变量本身的生命周期限制,过多复杂配置放入环境变量中也会增加运维负担。总结来说,.env文件本质上是一个便捷的配置存储载体,它不会自动生效,必须依赖特定库在程序启动时加载,才能将配置注入到环境中。正确使用.env文件能够极大地简化环境配置、方便开发与部署,尤其是在多环境、多容器的现代应用中发挥重要作用。但同时应合理对待安全风险,避免将敏感信息暴露于纯文本文件中。

理解_env文件的局限性和生态体系,有助于开发者设计更健壮、安全的配置管理方案,从而保证软件项目的稳定运行与安全保障。未来,随着云原生技术和分布式系统的发展,环境配置将更加自动化和智能化,静态的.env文件或许会逐渐被动态配置服务取代,但其诞生与普及的贡献依然不可忽视。掌握.env文件背后的原理和实践,能够帮助开发者更好地驾驭现代软件配置管理的挑战和机遇。