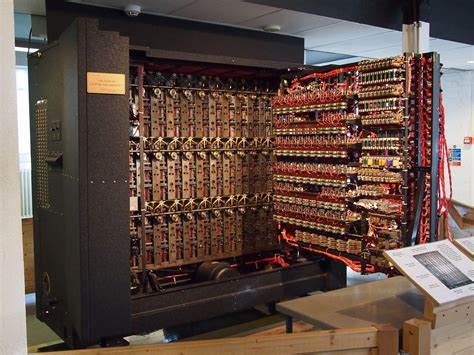

在计算机科学和密码学领域,历史上的恩尼格码机(Enigma Machine)与炸弹机(Bombe)无疑是二战密码破解的重要里程碑。为了纪念艾伦·图灵113周年诞辰,技术爱好者和开发者们结合当代前沿技术——Linux内核的扩展套接字过滤技术eBPF(Extended Berkeley Packet Filter),推出了基于eBPF实现的恩尼格码机和炸弹机项目。这不仅是对图灵精神的致敬,也是密码学理论与现代网络安全技术的精彩融合。恩尼格码机作为一种机械化的电气密码机,以转子机制实现字符替换,实现加密,是二战时期德军信息安全的核心工具。然而,其安全性最终被图灵领导的团队借助炸弹机的机械破解设计成功攻破,奠定了现代密码分析的基础。本项目通过eBPF这一在Linux内核中运行的高性能虚拟机,将恩尼格码机与炸弹机的功能数字化、实时化,直接在网络数据包中实现加密与解密,模拟真实环境下的信息传输和破解过程。

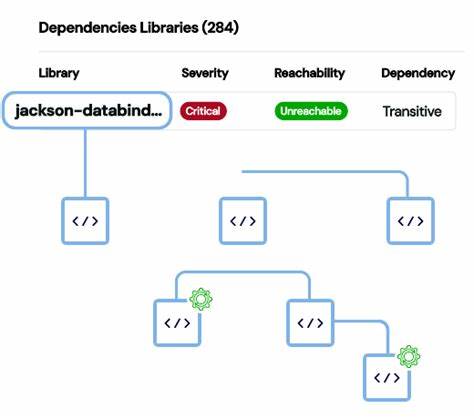

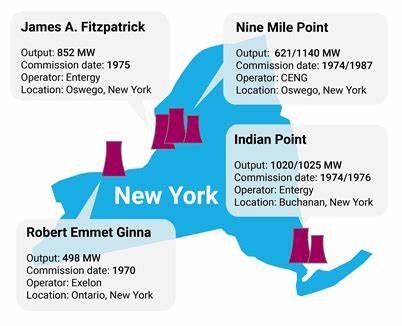

基于eBPF的实现意义重大。eBPF允许用户定义并加载自定义程序到Linux内核,直接对网络数据包进行处理,处理效率高且安全性强,应用场景丰富。在该项目中,恩尼格码机egenigma程序附挂于虚拟网络接口veth0的出站路径,实现对发出的UDP数据包进行加密处理。与此同时,炸弹机bombe程序部署于虚拟接口veth1的入站路径,实时监控加密数据包,尝试破解加密配置,自动进行加密参数的猜测和验证,模仿历史上炸弹机对恩尼格码机密码的攻击。 项目的网络环境基于Linux命名空间技术,创建独立的网络命名空间“testns”,并以虚拟以太网对连接主机系统和命名空间。主机端通过veth0发送明文数据,经由恩尼格码机eBPF程序被即时加密后传输,目标命名空间中veth1接收数据,炸弹机eBPF程序尝试对这些加密数据进行实时破解,验证正确的转子位置后,则能输出正确明文,实现破解过程的可视化与验证。

安装和部署过程相对简便,需使用支持eBPF的Linux内核版本(5.17及以上),具备clang编译器、bpftool和netcat工具,并需执行一系列Makefile提供的指令完成网络搭建、程序编译、映射钉扎、配置初始化及监听启动等步骤。这样构建的环境不仅模拟了历史密码机的工作流程,也为现代网络数据安全研究提供了实验平台。 项目采用C语言编写了核心的eBPF程序:enigma.c负责恩尼格码机的加密逻辑,实现了转子、反射器的通用结构和字符映射,利用BPF的map数据结构存储转子配置及状态。bombe.c则实现基于已知密码片段的密码分析逻辑,通过穷举转子可能的状态来推断正确解密参数,利用eBPF对网络入站包进行快速扫描与比对,触发成功报文打印和提示。Makefile中预定义了一系列便捷命令,如设置网络、编译程序、安装芯片、钉扎映射、初始化转子状态、启动监听接收信息,以及发送加密消息等,使得整个操作流程高度自动化与易用。用户能够直观体验恩尼格码机加密与炸弹机破译的动态过程。

在使用层面,比如用户可以先通过udp发包将明文信息发送至虚拟接口,由enigma程序即时加密。当消息到达目标命名空间时,bombe程序实时尝试破译,加密参数成功识别后,系统会在调试追踪管道输出找到的可能设定,提示用户调整转子初始位置并重新发送信息,最终成功解密出正确明文。该过程不仅还原了历史密码破解的解密思路,也强调了r现代网络中数据包处理与安全分析的实时性和动态性优势。 此项目体现了密码学历史知识与现代系统技术的深度交融。它用eBPF实现了传统机械密码机的数字化重塑,突破了历史设备的机械局限,赋予其网络包级的实时工作能力,并能借助内核强大的性能保障实现实时加解密和密码破解任务。同时,它也彰显了当代开源社区、Linux内核和安全研究者不断推动技术创新的精神。

通过对恩尼格码机原理及炸弹机破解思路的生动模拟,项目为学习密码学、网络协议及内核编程的开发者和学生提供了直观学习范例和实验环境。 未来,这样的项目具备良好的扩展潜力,能够进一步结合人工智能密码分析算法,对更复杂协议和数据流进行深度安全检测与逆向工程,也可以拓展至工业控制系统、物联网设备安全领域。eBPF技术本身也在持续发展中,其强大的内核扩展能力和安全沙箱机制,为网络安全实时防护、泛在计算环境下的加密通讯与隐写技术提供了广阔空间。 总的来说,基于eBPF实现的恩尼格码机与炸弹机项目不仅是对艾伦·图灵伟大贡献的缅怀,也是当代技术创新与历史密码学完美融合的实践典范。它通过先进的内核技术,将经典密码装置赋能于现代网络环境中,实现实时加密解密和密码学破解,为推动网络安全研究和教学提供了有力工具,同时激发了人们对密码学历史与现代技术相互启发的兴趣。未来,随着更多技术的融合,类似项目必将为网络安全领域的发展带来更多灵感和突破。

。