随着云计算、容器化与混合存储方案的普及,越来越多的块设备并非由内核直接管理,而是通过用户空间进程暴露给系统与应用。为这些用户空间管理的块设备实现有效加密,既是数据保密性的基本要求,也是合规与防泄露策略的重要组成部分。围绕这个主题需要理解用户空间块设备的工作方式、可选的加密层级、常见工具与实现细节,以及在性能与安全之间如何做出权衡。 首先要明确"用户空间管理的块设备"指什么。传统块设备由内核驱动直接驱动硬件或虚拟化层,例如磁盘控制器或虚拟磁盘。用户空间管理的块设备通常指通过用户态进程实现的虚拟块设备接口,如 Network Block Device (NBD)、nbdkit、loopback 文件映射、FUSE 实现的文件系统衍生方案或使用用户态服务转发 IO 的解决方案。

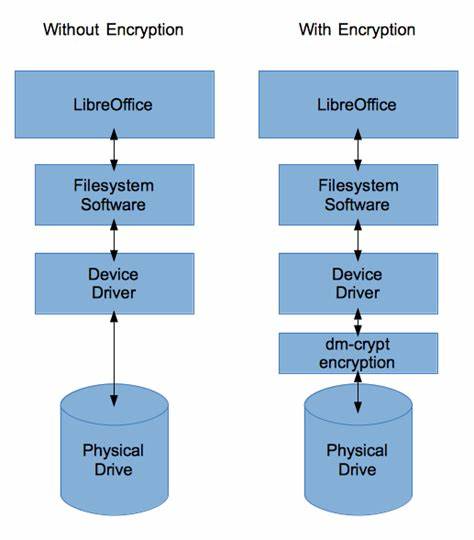

在这些场景中,块数据在进入内核块层之前,或在出内核后由用户空间程序处理,因而用户空间进程成为实施加密的自然位置。 加密可以放在不同层级。常见做法是在文件层进行加密(如 gocryptfs、encfs、cryfs),也可以在块层进行加密(如 dm-crypt/LUKS)。对于用户空间管理的块设备,直接利用内核的 dm-crypt 可能并不总是可行或方便,因为设备由用户空间暴露,或者需要跨主机传输加密后的数据。这种情况下,就需要在用户空间对块流进行加密与解密,或者在用户空间实现一个加密的 NBD/块后端。 实现用户空间块加密时,有几个关键的安全设计点需要考虑。

第一个是加密模式与随机化策略。传统对磁盘加密常用 AES-XTS 模式,它针对随机访问的扇区进行了优化,但它并不提供真实性保护(integrity)并且对相同明文在相同位置会产生相同密文。近年来推荐使用 AEAD(Authenticated Encryption with Associated Data)模式,例如 AES-GCM-SIV 或 ChaCha20-Poly1305-SIV,这类模式提供加密同时保证完整性并更好地抵御重放攻击。为随机访问块设备使用 AEAD 时,必须设计可靠的 nonce/IV 生成策略,确保每个扇区的 nonce 不会重复,通常使用扇区序号与密钥一起派生 nonce,但需要保证密钥旋转或多卷方案中不会引发 nonce 重用。 第二个重要点是完整性与防回滚。仅加密无法防止攻击者替换或重放某个扇区的旧版本。

内核层级有 dm-integrity 与 dm-verity 等方案提供验证,但在用户空间中可以采用 AEAD 结合按卷维护的元数据或 TPM、远端服务验证策略来检测回滚。实现完整性需要额外元数据存储空间,并且涉及元数据的一致性和写放大问题。加密实现应当考虑原子写入与日志化元数据(例如使用写前日志或基于事务的元数据结构)以在崩溃恢复后防止不一致。 密钥管理与解密凭据保护也是核心问题。优秀的实践是将长期密钥保存在专用的密钥管理系统(KMS)或使用硬件安全模块(HSM)/TPM,短期密钥可以由用户空间进程在启动时通过安全通道获取,并仅驻留在内存中。避免将密钥以明文写入磁盘;如果必须写入,要使用受保护的内存区域和进程内的内存锁定(mlock)以防止交换到磁盘。

在云环境中,推荐结合云 KMS(如 AWS KMS、GCP KMS)以及实例级别的密钥派生与短时凭证来降低泄露风险。 性能是用户空间加密必须面对的现实挑战。加密和验证会带来 CPU 开销和额外的数据移动。为降低延迟和提高吞吐量,可以采用硬件加速(如 AES-NI 指令集或 ARM 的 Crypto Extensions)和使用高效的加密库(OpenSSL、libsodium、BoringSSL)。在 I/O 路径设计上,尽量减少数据拷贝,使用零拷贝技术和异步 IO(AIO、io_uring)能有效提升性能。很多用户空间块服务(例如 nbdkit)支持并发请求与线程池,这样可以在多核系统上高效分发加密/解密任务。

具体工具与实现方面,有几条常见路线。若目标是在用户空间导出块设备,nbd 与 nbdkit 是常见选择。nbdkit 支持多种后端和过滤器,可在导出数据前后插入自定义过滤器来完成加密操作。通过 nbdkit 的 filter 插件机制可以实现透明的 sector-level 加密,结合可配置的加密参数和密钥管理逻辑,是实现用户空间块级加密的实用工具。另一条路线是直接在用户空间实现一个块设备驱动,如使用 FUSE 的低层支持或 libfuse 提供的接口,虽然 FUSE 主要用于文件系统,但也可用于构建基于文件映像的块后端,随后在用户空间对映像进行加密与解密处理。 在实际部署中,考虑 TRIM/Discard 与稀疏写的处理也很重要。

许多文件系统和虚拟化环境会发送 TRIM 操作来释放未使用的块。如果加密层直接对数据进行加密再写入后端,那么 TRIM 信息可能暴露给底层存储,泄露出未使用区域的分布情况。解决办法包括在加密层对 TRIM 请求进行屏蔽、映射到固定的擦除行为,或者对 TRIM 使用独立的加密标记并在元数据中记录。这些策略各有利弊,屏蔽 TRIM 会影响存储效率,而将 TRIM 信息加密并存储又增加复杂度。 对于开发者和运维人员,部署前的测试与容量规划是必须的。进行基准测试来衡量不同加密模式、线程数、I/O 调度策略以及是否启用硬件加速对性能的影响。

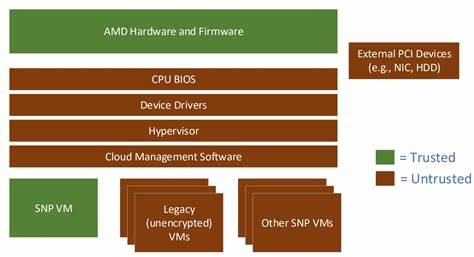

通过模拟真实负载(随机读取、顺序写入、小块随机写)可以识别瓶颈点。监控 CPU 使用、延迟分布、抖动与坏道响应,结合内核的 io_uring 性能工具或 perf、iostat、blktrace 等工具获取可量化数据,从而调整参数,如调整扇区大小、并发请求数或更换为 AEAD 模式以换取更好安全性。 在安全评估方面,应明确威胁模型。若担心本地攻击者能访问用户空间进程内存,则应使用系统级的访问控制(如 SELinux、AppArmor)限制进程权限,并使用内存加密技术(AMD SEV、Intel SGX 等硬件隔离平台)来增强防护。如果威胁模型包括存储提供商或云平台的潜在恶意行为者,则必须确保数据在离开可信边界时始终加密,并且密钥不驻留在提供商可访问的位置。 在跨主机迁移与备份场景中,要兼顾密钥与元数据的迁移策略。

备份应当保留加密数据的机密性,推荐使用端到端加密并在备份时进行独立的密钥管理。恢复流程需要明确:在何时以及以何种方式注入密钥,如何验证数据完整性,以及如何处理可能的密钥版本兼容性问题。密钥轮换策略需要考虑旧密钥对现有数据的适配,可能需要按扇区重加密或采用多层密钥派生来逐步替换密钥而不影响可用性。 实践中可以参考的方案示例包括通过 nbdkit 将一个本地文件或远端对象存储作为后端,在 nbdkit 中实现或使用现有的加密 filter,对每个扇区进行 AEAD 加密并将元数据(如认证标签)存储在专门的元数据区域。另一种是通过一个用户空间代理管理网络设备的加密层,代理在主机本地解密并挂载为块设备,或者在传输时进行加密以保护横跨未受信网络的流量。 选择合适的算法时,应优先考虑经得起审计和广泛支持的算法与库。

AES-GCM、AES-GCM-SIV、AES-SIV、ChaCha20-Poly1305 都是目前主流的选择,各自有性能与安全特性差异。对随机访问高的块设备而言,推荐使用提供真实性与防重放能力的 AEAD;如果必须使用 XTS,应与元数据层配合以弥补其缺乏完整性保护的不足。 最后,总结关键实务建议。明确威胁模型并据此选定加密模式与密钥存储策略;优先使用 AEAD 并设计可靠的 nonce/IV 生成与密钥轮换方案;使用硬件加速和异步 IO 最小化性能损失;将完整性保护作为默认选项,不依赖仅加密来提供完整的防御;确保元数据与 TRIM 行为得到妥善处理以避免信息泄露;使用受限权限与系统级安全强化来降低进程被攻陷的风险;在部署前进行负载测试并制定备份、恢复和密钥管理流程。 为用户空间管理的块设备实施加密既是一个系统工程,也是安全与性能之间的平衡艺术。理解底层 IO 路径、选择合适的工具与加密模式、设计完善的密钥与元数据策略,能够让加密方案既安全可靠又满足生产环境的性能需求。

随着加密算法与硬件特性的进步,结合现代用户空间 IO 技术可以构建出既灵活又强健的用户空间块设备加密解决方案,适用于分布式存储、云磁盘导出与边缘计算等多种场景。 。