近年来,受信执行环境(TEE)被视为保护云端敏感数据和关键运算的基石。Intel 的 SGX 和 AMD 的 SEV‑SNP 是业内广泛使用的两类硬件隔离技术,它们通过对内存进行加密、提供远程认证等机制,向用户承诺在云端运行的代码与数据即便面对被攻破的主机软件也能保持机密性与完整性。然而,2025 年出现的两篇独立研究论文揭示了新的物理攻击手段:Battering RAM 与 Wiretap。这些攻击利用物理层的中间设备绕过设计假设,吞噬了长期以来被视为稳固的安全保证,对云服务、区块链托管合约以及任何依赖 TEE 的场景都提出了严峻挑战。本文从技术原理、可行性、影响范围到缓解建议逐一解析,帮助读者全面理解风险并判断应对优先级。 什么是攻击核心:确定性内存加密的权衡 Intel 与 AMD 为了在大容量内存上实现可扩展的加密保护,采用了所谓的确定性内存加密(deterministic memory encryption)。

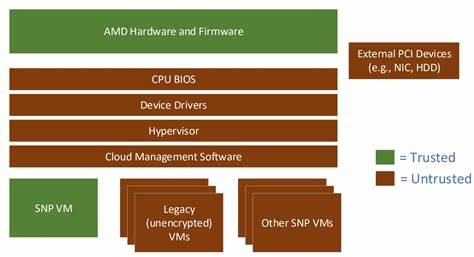

与需要随机化或附加随机值的概率性加密相比,确定性加密在相同的明文与相同地址下总会产生相同的密文,这一特性便于实现高性能的内存加密而不会引入难以控制的开销或复杂性。但正是该设计选择带来了根本性弱点:攻击者若能在物理层面对内存总线进行观测或操控,就可以重复、识别或映射密文与已知明文之间的关系,从而进行重放、字典匹配或长期密钥恢复等攻击。 Battering RAM 与 Wiretap 的异同 两项研究都利用了介于 CPU 与内存模块之间的中间设备(interposer)来截取或替换内存总线上的信号,但实现目标与复杂度不同。Battering RAM 借助相对廉价的模拟开关设备制造内存别名,使两个逻辑地址指向同一物理位置,从而记录并在适当时机重放密文导致被保护内存解密为"过时且有效"的明文。由于 SGX 在其受保护范围内使用单一内存加密键,这一方法能被利用来读写受保护区域并最终泄露或篡改关键密钥与数据;在 SEV‑SNP 场景下,同样的基本思路转为捕获并重放用于证明虚拟机未被篡改的证明材料,使得攻击者能够将后门虚拟机伪装成通过认证的合法实例。Battering RAM 的显著特点是低成本、具备主动篡改能力且对 DDR4 平台有效。

Wiretap 则侧重于被动窃听,借助更昂贵的示波器/逻辑分析设备,在 DDR4 总线上构建密文到已知明文值的字典,逐步恢复用于远程认证的密钥材料。Wiretap 成本更高但更隐蔽,主要威胁是远程认证(remote attestation)体系被破坏,进而使依赖认证信任链的服务完全失效。 为何云厂商与某些服务仍受影响 芯片厂商在其安全说明中长期将"物理攻击"排除在 TEE 的威胁模型之外,理由在于物理入侵成本高、不可扩展且通常属于供应链或数据中心层面的信任问题。然而许多云服务提供商、区块链平台和托管系统在实践中将 TEE 的远程认证视为系统完整性与机密性的最终保证,进而将关键密钥、合约状态或多方秘密仅仅依赖于 SGX/SEV‑SNP 的认证。这种对威胁模型的误读或刻意简化使得一旦出现如 Battering RAM 或 Wiretap 这样的物理攻击,整个信任链都会坍塌。尤其是区块链相关的"worker node"架构与多实例集群密钥管理,极易在受理攻击后被批量入侵或解密。

对行业与用户的短期影响评估 短期内,受影响最多的是仍在使用 DDR4 平台并依赖 SGX/SEV‑SNP 提供完整远程认证的云应用与区块链服务。由于两种攻击都在 DDR4 总线上发挥作用,而 DDR5 与新的传输协议在硬件层面引入了更高的速率与多周期传输特性,这在一定程度上阻止了这些攻击向新平台直接迁移。同时,像 Intel TDX(运行在 DDR5 平台上)不受这些攻击的直接威胁。但鉴于数据中心硬件更新缓慢、云实例生命周期繁多、以及供应链中廉价介入设备易于藏匿,短期内仍然存在大量易受攻击的目标。 长期风险与制度性后果 长期而言,最大的系统性风险不是单一漏洞的利用,而是当硬件级信任成为商业合约与法务保证(例如托管加密钱包、机密合约执行)的基础时,一旦硬件信任遭到破坏,会引发法律、合规与经济层面的连锁反应。客户对"云端不可见"的承诺若被证实并非绝对可靠,将迫使合规框架、保险条款与审计流程重新定义何为可接受的安全保证。

供应链攻防将被提升至战略高度,硬件制造商、云运营商与终端用户之间需要新型的保障与证据链来恢复信任。 厂商应对与可行缓解策略 对厂商而言,根本性解决方案在于在内存加密层面引入"完整性与新鲜性(integrity and freshness)"保护,即兼顾加密、消息验证以及防重放机制的设计。实现这一点通常意味着引入更复杂的加密模式或额外的内存标签、消息认证码(MAC)以及硬件计数或版本号机制。由于这些措施会带来性能和实现复杂度的开销,必须在安全与可扩展性之间重新权衡。 短期内,云服务提供商与关键应用可以采取若干务实措施降低被攻击的可能性和影响范围。首先,尽量将敏感工作负载尽快迁移到支持 DDR5/TDX 的主机上,减少对 DDR4 平台的依赖。

其次,增强物理与供应链安全,严格监控硬件更换、维修与固件更新流程,采用带有链路证明的硬件来源验证。第三,软件层面减少对单一 TEE 远程认证的绝对信任,引入多因素的证明,包括多方联合签名、时间戳与外部审计服务。第四,对于区块链与机密计算场景,尽量采用门限密码学或多方安全计算(MPC)等分布式秘密保持方案,避免由单一节点持有完整密钥或信任根。 检测与响应:如何判定可能的物理篡改 检测介入型中间设备并非易事,但可以通过多层手段提高发现概率。常见做法包括对内存总线特性与时序的异常检测、在固件与主板层面实现反篡改标识、使用硬件指纹与远程审计记录硬件配置变化。此外,组件级的视觉检查、入侵检测封装以及基于差分分析的运行时完整性检测也能提供一定的保护。

最重要的是在事件响应计划中预设"当远程认证失效或被怀疑时"的替代流程,包括紧急密钥轮换、暂停集群可信启动与迁移到隔离环境。 对开发者与企业的实务建议 企业在部署依赖 TEE 的服务时应重新审视威胁模型,并与云服务商明确物理威胁边界与补偿性控制措施。不要仅依赖单一来源的远程认证作为业务合规与合约安全的全部证据。对开发者而言,应将密钥生命周期管理、最小权限原则以及可回收的秘密管理纳入设计,同时评估采用多云、跨域信任锚点或零信任架构来减小单点破坏风险。 未来展望:硬件设计与行业规范的演进 Battering RAM 与 Wiretap 的出现将促使芯片厂商与标准组织重新审视大容量内存加密的设计权衡。长期修复路线可能包括默认提供基于内存位置的完整性校验、为每个物理或逻辑页面引入新鲜性标记、以及推出更难以在物理层被重放或映射的加密模式。

同时,行业可能推动对"受信硬件"的证明与审计标准化,建立供应链透明度与可验证的制造与分发轨迹。对监管机构与审计组织而言,需要将硬件级威胁纳入合规评估,以确保法律与合同中对"未被篡改"或"隐私得到保证"的陈述具有可执行的技术边界。 结语 Intel SGX 与 AMD SEV‑SNP 在保护云端秘密方面曾被广泛信任,但 Battering RAM 与 Wiretap 两种新型物理攻击提醒我们:任何安全保证都有其假设与边界。确定性内存加密作为为大规模内存加密提供性能与可扩展性的折衷方案,其设计选择带来了可被物理层攻击利用的弱点。对于依赖 TEE 的企业与服务,当前任务是评估风险、调整架构并部署补偿性控制;对于芯片厂商与行业而言,则需要在未来硬件设计中融入更强的完整性与新鲜性保护。只有从硬件、系统与运营三方面同时发力,才能在云时代重新建立对受信执行环境的信任。

。