在信息技术飞速发展的今天,网络安全问题日益受到重视。随着越来越多的企业和个人依赖于数字化工具,黑客的攻击方式也在不断演变。最近,一种名为Banshee Stealer的恶意软件,特别针对macOS用户的商业数据,引发了信息安全专家的高度警觉。 根据Check Point Research(CPT)的最新报告,Banshee Stealer的一个更为复杂的版本于2025年1月首次被发现。该恶意软件的出现,给企业带来了巨大的风险,黑客可以利用其“盗取”敏感信息,进而损害企业声誉。这种恶意软件能够巧妙地规避传统的检测手段,在信息技术人员识别到病毒之前,便可造成长期的损害。

Banshee Stealer的出现并不是偶然。2024年中期,它首次在公众视野中被发现,地下黑客论坛宣传其为“盗取服务”,因此引起了众多黑客的关注。据悉,Banshee Stealer的价格高达3000美元,这显然是针对苹果计算机用户的一个特定市场。 随着时间的推移,该恶意软件不断进化。在2024年9月,Check Point Research报告指出,新的Banshee Stealer版本甚至从Apple官方的XProtect杀毒引擎中盗取了一种字符串加密算法。这意味着这种恶意软件能够用加密过的字符串替代原本的明文字符串,从而大幅提高了其隐蔽性,使得现有的杀毒软件在检测时变得更加困难。

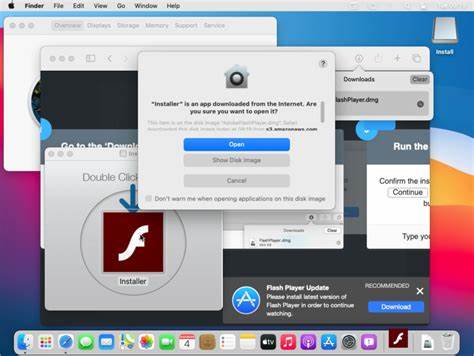

Banshee Stealer的传播途径也相当广泛。黑客通过钓鱼网站和伪装成流行软件工具的恶意GitHub仓库,将该恶意软件散播给 unsuspecting 用户。这些伪造的软件包括谷歌浏览器、Telegram和TradingView等。当用户完成安装后,该恶意软件便可以执行一系列极具破坏性的操作。 具体而言,Banshee Stealer可以窃取用户在互联网浏览器中的系统数据,以及加密货币钱包的扩展信息。同时,它还可以利用两步验证(2FA)扩展来捕获用户的敏感凭据。

此外,该恶意软件能够采集外部IP地址、macOS密码,以及用户的软件和硬件详情,从而更加深入地窃取用户的信息。更为猖獗的是,Banshee Stealer甚至可以欺骗用户,让其主动分享macOS密码,进一步加大了安全隐患。 2024年11月,Banshee Stealer的源代码在XSS地下论坛中泄露,这使得杀毒软件有机会提高对Banshee Stealer的检测能力。然而,尽管杀毒产品在持续更新,多种黑客活动仍在不断通过钓鱼网站来传播这种恶意软件。 面对此类威胁,企业和用户应当采取一系列措施来增强网络安全。首先,及时更新操作系统和应用程序,确保安装最新的安全补丁,是预防任何恶意攻击的首要步骤。

此外,企业应考虑实施多因素认证(MFA),为用户的敏感操作增加一道额外的安全防线,可以在黑客尝试盗取账户时,提供更好的防护。 同时,企业还可以安排定期的网络安全培训,提升员工对网络安全威胁的敏感度,使他们能够分辨钓鱼攻击和其他形式的网络欺诈。所有员工都应当意识到,单一的技术手段并不能完全消除网络安全风险,人的因素在其中也起到至关重要的作用。 除了内部安全措施,企业也应当考虑与专业的网络安全公司合作,以确保其信息系统的安全性。这些公司可以提供定制化的解决方案,定期检测网络漏洞,并在攻防演练中增强企业的响应能力。 随着网络安全威胁的日益加剧,完全消除风险显然是不可能的。

但是,通过不断提高安全意识和采取综合性安全措施,企业和个人可以将风险降到最低。面对如Banshee Stealer这样的恶意软件,保持警惕、定期更新安全策略和技术,是保护自身数字资产的关键所在。 在今后的日子里,随着技术的进步和黑客手法的不断演变,网络安全形势将变得愈发复杂。唯有不断学习和适应,才能在这个日新月异的环境中立于不败之地。Banshee Stealer只是众多网络安全威胁中的一个缩影,它提醒我们,保护个人和企业数据的责任永远在我们自己手中。我们必须时刻警惕,不让黑客有机可乘。

。