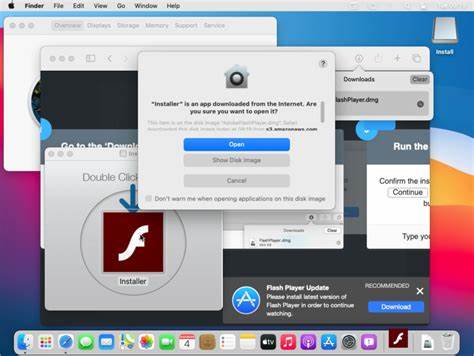

在数字安全领域,恶意软件的不断进化是一个不容忽视的现实。最近,来自Check Point Research的一项报告揭示了一种新的macOS恶意软件“Banshee”的变种,它巧妙地使用了苹果公司自己的代码来规避检测。这一发现再次引发了对苹果平台安全性的关注,尤其是在用户日益依赖数字化生活的情况下。 Banshee恶意软件并不是一个新鲜事物:它早在一段时间之前就首次出现,并以其高效的盗窃能力而闻名。黑客通常通过恶意软件即服务(MaaS)商业模型进行传播,目标包括iCloud钥匙串密码、加密货币钱包以及用户的敏感信息。这种特定类型的恶意软件通过嵌入似乎合法的应用程序,悄无声息地感染用户的设备。

因此,了解Banshee的新变种如何运作,对于保护个人及企业的数据安全尤为重要。 根据Check Point Research的分析,这个新变种依然是由讲俄语的网络犯罪分子构建的,它采用了一种前所未有的技术——直接“窃取”了苹果XProtect antivirus引擎中的字符串加密算法。XProtect是苹果系统中的一项固有安全特性,旨在检测和阻止恶意软件。黑客竟然巧妙地利用了这项功能,将其嵌入自己的恶意代码中,从而成功让这款恶意软件在超过两个月的时间内未被检测到。 这一战略的成功在于,主流的杀毒软件通常能够识别苹果提供的加密,但当Banshee使用同样的加密方法时,反而使得其变得合法且无害。因为杀毒软件习惯于看到这种加密方式,它们未能将Banshee标记为可疑软件。

这种伪装技术的有效性凸显了攻击者在技术上的创新,以及他们如何利用现有的安全体系漏洞来达到自己的目的。 值得注意的是,这种变种的Banshee主要通过网络钓鱼网站和恶意的GitHub代码库进行分发。有的黑客利用GitHub的合法性,向Windows和macOS用户同时攻击,分发包括Lumma和Banshee Stealer在内的恶意软件。Lumma是针对Windows用户的另一种著名恶意软件,通过这种方式的交叉平台攻击,进一步扩大了攻击的范围和影响。 然而,Banshee的命运在2024年11月迎来了转机,该版本的源代码在地下论坛上泄露。这一事件引发了安全行业的强烈反响,许多杀毒引擎迅速更新了新的签名以检测这种新型恶意软件。

随之而来的,是恶意软件发布者的迅速关闭,表明网络犯罪者的攻击行为往往是临时的,且可能随着技术的进步而变化。 这场恶性竞争的背后,反映出一个更深层次的问题:传统的安全措施是否能够应对日益复杂的网络威胁。虽然苹果在安全性方面不断创新,但这次事件还是让我们看到,依赖于已有安全工具的单一方案是远远不够的。未来,企业和消费者需要加强个人的网络安全意识,使用多层次的安全防护措施,以抵御越来越复杂的网络攻击。 与此同时,报告还指出,网络安全不仅仅是技术层面的对抗,更是一场心理与智力的博弈。随着网络犯罪活动的日益猖獗,用户对安全的认知也在不断提升。

这也促使了越来越多的安全公司和技术团队加强了对新型恶意软件的研究与分析。 例如,Mosyle等新兴的安全公司的出现,正试图为苹果设备提供全面的安全解决方案。通过结合先进的安全技术和自动化管理功能,这些公司正在帮助超过45,000个组织确保其设备的安全性。单一依靠杀毒软件已不足以应对当前网络环境的复杂性,因此需要建立一个综合性的安全生态系统。 作为macOS用户,我们应认识到,保护自己数字生活的责任不应仅仅依赖于苹果或第三方的安全软件。更新操作系统、定期审查应用权限以及小心点击未知链接都是重要的安全措施。

此外,教育自己理解网络钓鱼和其他常见攻击方法,也是提高个人安全防护的重要步骤。 结论是,随着恶意软件技术的不断演变,用户必须对网络安全保持高度警觉。了解最新的威胁信息、采用多层次的防护措施以及提升个人安全意识,将是每个数字用户在今天和未来都需要面对的重要课题。只有这样,我们才能在这个充满挑战的网络环境中,更加安全地生活和工作。