在现代软件开发中,开源包管理系统如NPM已成为代码复用和项目构建的关键组成部分。然而,随着依赖的复杂度和数量激增,安全风险也随之放大。2025年9月,一场针对NPM生态系统的重要攻击事件暴露了开源供应链潜在的巨大安全隐患,让全球开发者为之震惊。幸运的是,此次攻击虽然波及了多个知名且广泛使用的包,但最终严重危害被成功避免,堪称一次"幸运躲过一劫"。本文将全面剖析此次事件的经过、攻击特点以及未来开发者应采取的防范措施。 事件背景是多个关键的NPM包受到恶意篡改,这些包涵盖了诸如终端文本颜色格式化、色彩名称及RGB值映射、函数输入输出调试装饰器,以及判定是否可作为数组使用的工具函数等基础功能。

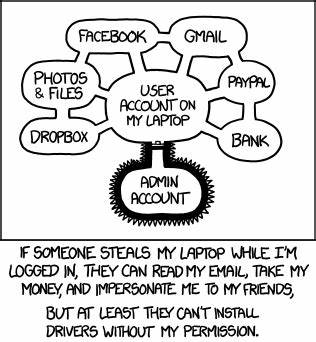

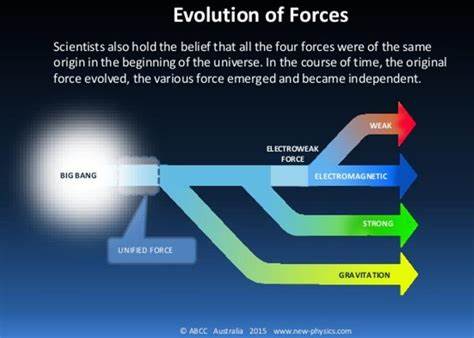

这类包作为众多项目的核心依赖,其无处不在的特性使得代码植入几乎能完美且隐蔽地传达至大规模生产环境中。攻击者通过巧妙的钓鱼邮件成功窃取了包维护者的二步验证信息,获得了发布权限,随后推出包含恶意代码的新版本。 攻击的核心机制是一种加密货币支付地址篡改,主要影响诸如MetaMask等在线钱包的交易。虽然这种攻击看似局限于Web3生态系统,但它警示我们任何依赖链条上的小漏洞都可能成为黑客得手的入口。开发者社区大多对这个事件表示庆幸,因为如果攻击者选择针对API密钥窃取或后门植入,其后果将不堪设想。想象一下,一旦有成千上万的OpenAI API密钥遭到盗用,或者巨额的云服务账单被无偿承担,整个生态将陷入巨大混乱。

此次攻击事件展现了极高的社会工程学精湛水平。钓鱼邮件个性化地称呼收件人的NPM用户名,极大增加了可信度。邮件以安全因素为由,恳求用户必须尽快更新二步验证设置,并设定了紧迫的截止日期,常见的心理压力成为攻击成功的催化剂。攻击网站域名看似合规,采用了相近的顶级域名npmjs.help,容易让用户产生混淆,不易察觉钓鱼陷阱。此类细节警示我们,单凭表面域名难以保证安全性,必须结合多重验证手段。 另一个值得关注的点是攻击所选的目标包并非直接关联Web3或加密货币,而是看似无害的基础工具库。

这种布局巧妙地掩盖了攻击的意图,使得被感染的包更难被及时发现和删除。钓鱼邮件目标精准,却选择了大众使用量庞大且更新频繁的基础依赖作为突破口,利用了自动化包版本管理和依赖升级机制,令恶意代码迅速扩散。 这次安全事件也反映出密码学和验证机制在开源生态中的挑战。NPM作为全球最大免费包管理平台之一,保持平衡开放性和安全性的艰难。虽然NPM不断引入增强身份验证和包审计机制,但由于大量维护者是个人开发者,安全防护能力参差不齐。多因素认证固然重要,但更关键的是用户安全意识的普及和钓鱼邮件识别能力的提升。

在这次事件中,传播路径的破坏如同一个警钟,提醒所有从业者时刻关注依赖链风险。项目经理与开发者应当重视依赖树的全面扫描,利用静态代码分析和安全审计工具检测潜在恶意代码。引入自动化安全监控流程,在依赖变更时触发深度安全检查,可以有效降低被攻击风险。此外,团体协作和社区监督机制也必不可少,建设安全健康的开源生态环境需要全球开发者合作防护。 这起攻击事件具有深远的行业启示意义,未来如何加强软件供应链安全成为关键议题。值得借鉴的是业界对近年供应链攻击事件的应对经验,例如更严格的包维护者身份认证、更频繁的代码审计和改进的密钥管理实践。

引入区块链等去中心化认证技术,也许能为包的真实性提供更高级别保障。同时,提升开发者的安全教育,强调即使最日常的依赖也不能忽视安全风险,是不可松懈的课题。 对于普通开发者而言,安全策略应包含以下几个层面:首先,严格管理账户安全,定期更换密码并使用硬件Token等物理认证工具;其次,避免随意点击邮件中的链接,特别是要求输入敏感信息的链接,养成访问官方渠道核实信息的习惯;再次,积极关注社区发布的安全警报和更新,第一时间响应安全漏洞修补;最后,在项目中运用依赖管理工具,限制依赖的自动更新范围,防止恶意代码通过更新渗透。 从宏观角度看,软件生态系统的安全建设应结合政策引导和企业责任。商业平台和开源社区应构建协同机制,实时分享威胁情报,联合阻断攻击路径。同时,主管部门可以推动安全标准制定,提升整体生态的防护水准。

可信赖的开源环境不仅仅是技术问题,更是社会公共资源的保护。 总结而言,NPM此次的安全事件让整个开发者生态意识到软件供应链风险的严重性,也彰显了攻击者手段的不断升级。尽管幸运地避免了一场更大规模的灾难,但不可掉以轻心。持续提升安全防护水平,强化安全意识培训,优化依赖管理策略,构筑多层次安全防线,是当代及未来软件开发不可绕开的课题。我们每一个使用开源的参与者,都是保障安全生态的守护者。只有全民共同努力,方能真正避免"下一次"被攻击的悲剧重演。

。