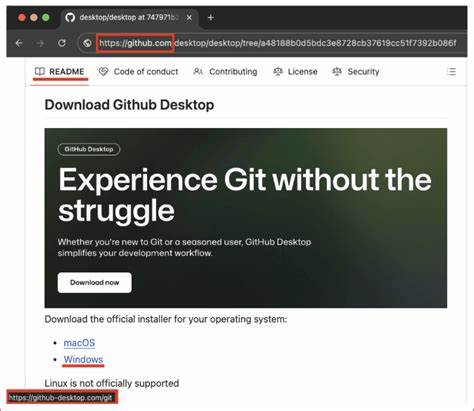

近年来,网络攻击手段日益复杂多变,攻击者不断创新以规避安全检测,实现更具隐蔽性和毁灭性的入侵。GPUGate恶意软件正是这种趋势的典型代表,它采用了独特的攻击链,结合谷歌搜索付费广告(Google Ads)和假冒的GitHub代码提交,精准锁定IT和软件开发领域的企业用户。该类攻击不仅提升了钓鱼的成功率,还成功绕过了传统的安全解决方案,成为企业信息安全防线的新挑战。GPUGate恶意软件的行为特征及传播途径极为巧妙。攻击者首先在谷歌搜索引擎上投放付费广告,这些广告以GitHub Desktop等热门开发工具为诱饵,吸引相关从业人员点击。与以往的恶意广告直接链接到恶意网站不同,GPUGate借助一种名为"幽灵提交(Phantom Commit Injection)"的技术,将恶意链接隐藏在伪造的GitHub代码提交页面URL中。

这种做法制造出极强的视觉迷惑,令受害者误以为访问的是正规官方仓库,从而降低了警觉性。攻击的关键环节在于这些伪造的提交实际上指向攻击者控制的钓鱼站点,如伪装成gitpage.app的仿冒网站。用户在点击看似安全的GitHub链接时,便被引导下载伪造的安装包,该安装程序为一个高达128MB的Microsoft软件安装程序(MSI文件),通过巨大的体积绕过多数基于在线沙箱环境的安全检测。GPUGate进一步创新的技术在于其GPU门控解密功能。恶意软件利用系统的图形处理单元(GPU)生成解密密钥,解锁真正的恶意负载。这种加密机制具备针对虚拟机和旧安全分析环境的识别能力,只有具备特定GPU驱动的真实设备才会解密和执行恶意代码。

换言之,这提高了恶意软件对安全分析的抗检测能力,增加了追踪调查的难度。执行层面上,GPUGate会启动Visual Basic脚本,随后执行PowerShell脚本。该PowerShell脚本以管理员权限运行,负责配置Microsoft Defender绕过规则,设置计划任务以维护持久性,并从下载的压缩包中提取执行文件。攻击最终目标是窃取关键信息、植入二次payload,甚至执行更深层次的攻击操作。值得注意的是,分析人员在攻击脚本中发现了带有俄语注释的代码,提示背后的攻击者极有可能为俄语母语者。此外,调查显示攻击者利用其域名作为针对macOS平台的Atomic macOS Stealer(AMOS)窃密工具的中转站,表明GPUGate具备跨平台渗透能力,其威胁范围扩展至Windows与macOS两大操作系统。

事实上,GPUGate的隐秘性和复杂性反映了当下APT(高级持续威胁)组织在攻击策略上的不断演化。传统防护技术依赖的指标和签名检测在此面前显得力不从心。攻击者利用GitHub仓库的官方fork功能,注入恶意提交并迅速删除相关账户,使得恶意链接短时间内难以被察觉或阻断。与此同时,基于ClickOnce安装程序的持续运行组件也逐渐流行,攻击者通过这种动态配置拉取恶意代码,极大降低了静态检测的效果。企业面对GPUGate等新型攻击威胁,需要在安全防御体系布局上进行深刻调整。首先,加强对搜索引擎广告的安全审查与过滤机制,避免恶意广告在搜索结果中投放。

其次,提升对来自开源平台代码提交与下载链接的安全验证手段,严格检验所有代码变更及下载源的真实性。第三,多层次强化终端安全防护,尤其是针对基于GPU的复杂解密技术,应提升沙箱模拟能力,提升对虚拟环境的识别和应对策略。此外,PowerShell及脚本执行监控也必须强化,对于异常权限提升、计划任务创建等行为应及时报警和响应。企业应将安全意识教育作为防范策略的重要一环,培训开发和IT人员识别伪造仓库、钓鱼广告及其他社会工程学攻击的能力。定期审计代码仓库的提交历史,结合安全工具进行深度扫描,避免受恶意注入影响。安全厂商也需协同谷歌、GitHub等平台,强化恶意内容筛查与监控,堵住攻击者利用开放平台漏洞的路径。

总结来看,GPUGate恶意软件的出现,标志着恶意攻击技术进入新阶段。攻击者通过精心设计的"钓鱼"路径和高技术加密机制,不仅提高攻击的隐蔽性和成功率,还明显挑战了传统安全防护的底线。企业尤其是IT及软件开发行业,必须及时调整防御策略,基于威胁情报快速响应,加强多层次安全措施,筑牢针对GPUGate等高级恶意软件的防护体系。随着此类攻击手法的持续演进,保持警惕和敏捷应对,将是保障企业网络安全的关键所在。 。