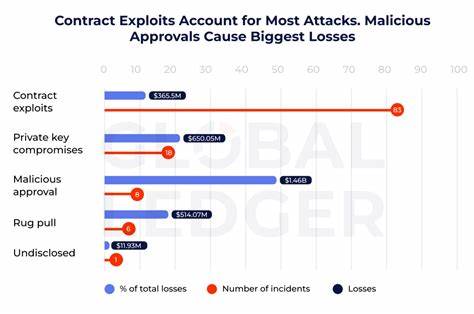

随着区块链技术的不断普及和以太坊生态的蓬勃发展,其智能合约在金融、游戏、供应链等诸多领域扮演着举足轻重的角色。然而,技术进步的背后,黑客利用以太坊智能合约漏洞进行恶意攻击的现象也愈发猖獗。近日,网络安全公司Reversing Labs发布研究报告揭示,黑客正通过热门JavaScript代码库NPM注入恶意软件,借助以太坊智能合约隐蔽地操控恶意命令,给开发者及区块链应用安全敲响警钟。公开数据显示,在2025年上半年,黑客已发动119起加密货币攻击事件,涉案金额高达30亿美元,较2024年同期增长了150%。其中,利用智能合约进行攻击成为主要路径,尤其针对桥接合约和去中心化金融(DeFi)协议。Reversing Labs的研究显示,一些被广泛使用的NPM包如"colortoolsv2"和"mimelib2"被发现含有恶意代码。

这些代码往往只包含两三个文件,其中核心恶意脚本隐藏在index.js文件中。当开发者将这些程序包集成到项目时,恶意脚本会从以太坊智能合约中读取数据,解析并执行远程命令,以下载第二阶段的恶意软件。与传统恶意软件下载器不同的是,这种方法利用智能合约作为命令和控制(C2)服务器的托管平台,由于智能合约的去中心化和不可篡改特性,这让恶意指令难以被快速屏蔽和追踪。该技术创新令网络安全专家十分震惊,因为这是首次发现黑客利用智能合约实现恶意命令托管和下发的手法。攻击者通过操纵智能合约的存储槽位,并巧妙设置两种不同代理槽,误导主流区块链信息查询服务(如Etherscan)显示错误的合约实现地址,进一步掩盖了恶意活动的踪迹。这种前沿的攻击方式不仅展现了黑客在技术上的高明,更反映出区块链生态系统中安全防护机制的不足。

此次事件还牵涉到一个被恶意感染的GitHub项目"solana-trading-bot-v2",它表现出活跃的开发活动和大量贡献者,看似是可信赖的开源项目,实际上却因集成了"colortoolsv2"恶意包而潜伏风险。开发者若引入此类被感染的库,极有可能导致用户钱包被盗,资金遭窃取和其他严重损失。除此之外,Reversing Labs还曾追踪到名为"ethers-provider2"和"ethers-providerz"的恶意NPM包,这些软件具备信息窃取、下载器和恶意载荷投放等多重功能,成为攻击链上的重要组成部分。除了代码库感染,智能合约本身的漏洞也频频被利用。2025年7月,Arcadia Finance的Rebalancer智能合约因权限控制不足,被黑客通过修改交易参数恶意执行未经授权的交易,导致平台损失超过250万美元。专家指出,DeFi协议之间高度互联和可组合性,使得一旦某个环节出现安全缺陷,攻击范围呈指数级扩大,难以有效阻止攻击蔓延。

区块链审计机构和安全专家提醒开发者,选择依赖库和开源项目时,必须严谨评估其安全性,不可盲目引入未经充分审计的第三方组件。此外,构建多层次的安全防护体系、增加权限校验机制、加强智能合约代码审查与自动化检测,是提升整体安全水准的关键。区块链领域面临的安全挑战复杂且持续演变,除技术手段防护之外,构建行业共识和信息分享机制同样重要。开发者社区、项目方和安全研究机构需要加强合作,及时通报安全风险和漏洞,推动完善生态系统的安全治理。对普通用户而言,提升数字资产安全意识,避免轻信非正规渠道的软件和服务,做好钱包和私钥的保护,是防止遭受恶意攻击的第一道防线。在未来,随着区块链技术不断迭代和普及,安全问题必将成为行业发展的重要瓶颈。

只有全社会共同努力,提升技术和管理水平,强化安全意识,才能保障区块链应用的稳健运行,助力数字经济健康发展。 。