随着互联网应用的不断普及,传统的密码认证方式已逐渐暴露出诸多安全隐患和用户体验问题。密码容易被盗、忘记,同时也存在钓鱼攻击和密码重用等严重风险。为了解决这些问题,FIDO2标准应运而生,凭借其强大的安全性和便捷性,成为无密码认证领域的重要里程碑。本文将从密码学基础入手,深入剖析FIDO2的工作原理,帮助读者全面理解这一前沿技术如何为数字身份认证带来革命性变化。FIDO2的核心基石是非对称加密技术,即公私钥体系。在这一体系中,认证过程依赖于一对相关的密钥,分别是私钥和公钥。

私钥被安全地存储在用户设备端,绝不离开设备;而公钥则在注册阶段传送给服务器。为了形象解释,可以将私钥比作一把专属的锁匙,只有拥有这把锁匙的人才能对信息进行加锁(数字签名),而公钥则像一把万能钥匙,用于验证锁是否由正确的锁匙锁住。注册时,用户设备生成一对独特的密钥。随后,设备将公钥连同一定的身份信息和随机挑战(nonce)发送给服务端。服务端通过公钥来验证用户设备以后签署的信息,确保消息未被篡改且确实来源于私钥持有者。值得强调的是,私钥永远不会离开设备,极大地降低了密钥被盗取的风险,也杜绝了服务器存储共享密码带来的安全隐患。

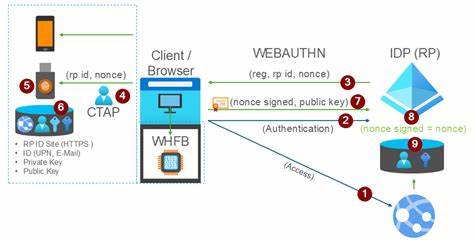

FIDO2标准由两个核心协议组成:WebAuthn和CTAP。WebAuthn定义了浏览器与网站之间的交互规则,负责发送认证请求和接收响应;CTAP则规定了浏览器或操作系统与用户设备(如安全密钥或内置指纹识别模块)之间的通信协议。两者共同确保了用户身份认证流程从前端浏览器,到认证设备,再到服务器端的端到端安全和流畅体验。在注册流程中,用户访问支持FIDO2的网站并发起注册请求。网站身份提供者(Relying Party)通过WebAuthn发起注册挑战。用户操作硬件认证器或设备内置的身份验证模组,如指纹识别或PIN码验证,验证其物理存在和意愿。

设备生成一对密钥,并将公钥与签名的挑战数据一起反馈至服务器。服务器验证签名和公钥的关联后,完成注册。此过程确保只有拥有设备内私钥的用户才能注册成功,保证身份安全。认证流程虽与注册类似,但不生成新密钥,而是通过以前存储的密钥对对服务器发起的挑战进行签名验证。该过程中,用户同样需有意愿确认登录(如触摸指纹传感器)。服务器根据保存的公钥验证签名,确认用户身份真实性。

与传统密码相比,FIDO2的最大优势之一在于其抗钓鱼性能。由于认证绑定位于特定网站的域名,恶意钓鱼网站难以伪造相匹配的请求,也无法诱使认证器签名虚假请求,从而阻断了密码泄露与身份盗用的攻击链。如今,众多科技巨头如苹果、谷歌和微软已将FIDO2作为默认认证标准,并推动Passkeys的普及。Passkeys是基于FIDO2的无密码凭证,支持跨设备使用,例如用户可在手机生成并管理Passkey,通过扫描二维码实现电脑端登录,兼顾安全与便利。值得一提的是,FIDO2在算法选择上趋向多样,支持RSA、ECDSA等多种签名算法,兼顾性能和安全性。ECDSA因其较短密钥长度和高效性能,在移动端和安全密钥中应用广泛。

尽管当前主流算法未能完全抵御潜在量子计算攻击,FIDO联盟已在积极评估后量子密码学算法,以确保未来认证体系的安全性和可持续发展。总的来说,FIDO2的兴起代表了数字身份认证的一次根本性变革。它不仅消除了密码带来的安全漏洞,还通过物理设备绑定和用户意愿验证提升了整体安全水平。同时,简化的使用流程增强了用户体验,推动密码向无密码时代平稳过渡。未来,随着生态系统不断完善和新技术的融合,FIDO2及其衍生的Passkeys无疑将成为数字世界中保护用户身份安全的基石,助力构建更加可信和便捷的互联网环境。