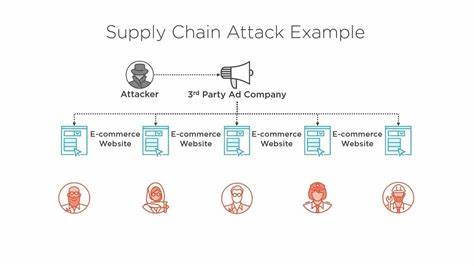

在全球信息技术高速发展的今天,软件供应链安全成为企业与开发者无法忽视的重要课题。2024年第三季度,一场史无前例的大规模供应链攻击被曝光,黑客成功劫持了超过22000个Python PyPI软件包,这一事件被安全公司Positive Technologies命名为"Revival Hijack"。此事件不仅揭示了当前网络犯罪分子的高超技术水平,更暴露了软件包管理体系中潜藏的安全漏洞,给全球IT生态带来重大隐患。供应链攻击不同于传统的病毒传播,攻击者通常会通过幕后渠道渗透到合法软件更新流程中,借助开发者和企业对软件的信任基础传播恶意代码。此次"Revival Hijack"利用了PyPI平台中被移除的软件包的更新规则,黑客秘密植入恶意代码,使得大量依赖受影响软件包的项目一同遭受感染。攻击者这种隐蔽而高效的策略极大提升了恶意软件的传播速度和规模,使得无数开发者和终端用户在毫不知情的情况下将恶意代码引入自身系统。

根据Positive Technologies发布的Q3 2024威胁分析报告,2024年供应链攻击事件频繁发生,平均每两天就有一次类似攻击被发现。攻击不仅波及个人用户,也对组织机构产生巨大影响,尤其是制造业、金融机构、医疗机构以及软件开发企业成为主要攻击目标。分析显示,攻击者通过伪造求职面试、虚假广告和钓鱼邮件等社会工程手段,精准锁定IT专家作为突破口,配合远程访问木马(RAT)和勒索软件快速完成攻击链。像AsyncRAT、XWorm和SparkRAT等流行木马工具被大量用于实际攻击中,黑客通过伪装成看似正常的发票邮件进行传播,危害深远。同时,暗杀类恶意软件如DeerStealer、Atomic Stealer和Poseidon Stealer通过优化恶意网站排名的方式,提高其在搜索引擎上的曝光度,诱骗用户点击下载,进一步加剧了个人用户的安全风险。这波攻击浪潮中,社会工程攻击依然是入侵的核心手法,数据显示其在个人用户攻击中占比高达92%,在企业机构的攻击中也超过50%。

此外,电子邮件依旧是最主要的攻击渠道,约占组织机构遭受攻击的88%,而针对个人用户的网站攻击占73%。这些数据清晰表明,面对日益狡猾和复杂的攻击手段,传统的安全防护措施已难以完全应对,迫切需要更加智能和动态的安全响应机制。此次事件彰显了软件供应链安全的重要性。开发者对第三方库和软件包的依赖日益增加,供应链中任何一个环节的安全漏洞都可能导致巨大的连锁反应。黑客通过利用包被删除后的管理政策漏洞,达到隐秘篡改软件更新的目的,这种突破既难以预防,又极具破坏性。针对这类攻击,业界呼吁加强软件包发布和管理的透明度,规范包的撤销和替换策略。

同时,推荐开发者和企业在引入第三方依赖时,采用多重验证机制,增强对依赖代码来源的信任监测。企业应强化对员工的安全意识培训,警惕各种以招聘和广告为名的钓鱼陷阱,提高整体安全防御水平。网络安全专家建议同时运用自动化漏洞扫描和行为分析技术,快速识别异常的更新行为和恶意代码注入,确保供应链的完整性。此外,随着远程办公和数字化转型的推进,远控木马和勒索软件愈演愈烈,防范此类威胁成为安全防护的重点。综合来看,2024年第三季度的这次大规模软件供应链攻击不仅是网络安全领域的一次警钟,也促使全球开发者和企业重新审视软件安全管理体系。这场攻击提醒我们,只有持续提升技术防御能力,强化人员安全意识,并积极推动行业规范与合作,才能真正构筑起抵御未来网络威胁的坚实防线。

未来,随着技术的不断发展,网络攻击手段也将日益多样化和智能化。软件供应链作为连接全球技术生态的重要枢纽,其安全维护需求只会日益增长。企业和开发者应提前布局安全策略,采用前沿技术和最佳实践,防止类似"Revival Hijack"事件再次发生。保障数字化资产安全,不仅关乎企业声誉和运营稳定,更是维护整个信息社会可信环境的基础。 。