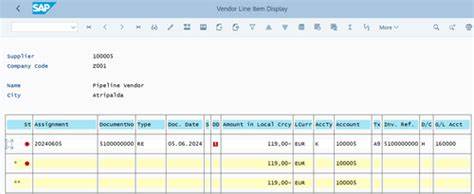

概述与背景 近年来针对企业级ERP与门户平台的攻击呈上升趋势。CVE-2025-31324 是一个影响SAP NetWeaver Visual Composer的严重漏洞,允许未认证的HTTP请求通过 /developmentserver/metadatauploader 接口上传任意文件到服务器可被Web访问的目录,从而导致远程代码执行(RCE)。在若干公开事件中,包括对JLR(Jaguar Land Rover)与Harrods的入侵,攻击者利用自动化脚本批量扫描并利用该端点,植入JSP web shell 以获取持久访问权。理解这些利用脚本的内部结构、载荷特征和留痕,是快速检测与遏制攻击的关键。 漏洞利用总体流程与利用脚本功能概述 典型的利用流程由四个阶段组成:探测/验证、上传载荷、触发执行、横向/持久化。在脚本层面通常实现参数解析、探测模式(OAST异步回调探测)、实际上传(exploit mode)、并发处理和容错机制。

脚本会接受目标地址或目标列表、是否立即利用的标志、并发线程数、是否忽略SSL验证等参数,方便在实战中批量化运作。 在探测阶段,脚本常用"安全验证"方法来确认目标是否易受攻击而不立即留下持久后门。一个常见做法是上传经过序列化的Java对象(deserialization gadget)以触发外联回调(OAST),例如通过引发DNS或HTTP请求到攻击者控制的域来确认漏洞存在。这类检测载荷经常以Base64或分段编码嵌入脚本,运行时解码并通过multipart/form-data字段名为file的POST提交到metadatauploader端点。 在真正的利用阶段,脚本会上传JSP格式的web shell。上传请求为multipart/form-data,表单字段名通常为file,filename 字段指定希望在服务器上保存的文件名(例如helper.jsp或随机生成的8字符文件名)。

上传成功后,攻击者可通过访问例如 /irj/helper.jsp?cmd=whoami 的URL触发Server端执行Runtime.getRuntime().exec(cmd)等调用,从而执行任意系统命令,获取操作系统级别的权限(通常为SAP服务账号如 <sid>adm)并进一步横向扩散或下载二次载荷。 脚本中常见的技术与混淆手法 脚本作者为了提高隐蔽性与重用性,通常采用多种混淆与规避技术。首先是Base64等编码方式隐藏JSP或序列化字节,脚本在运行时解码并填充multipart体。其次会随机化上传文件名以规避基于文件名的检测与误报,或采用看似无害的文件名(如cache.jsp、404_error.jsp)。此外,脚本可能包含"legacy-ssl"选项以兼容旧版TLS实现,或"--insecure"跳过证书验证,这在攻击互联网暴露的企业服务器时非常常见。 值得注意的是脚本在探测模式下的序列化payload(例如通过ysoserial生成的Gadget链)会被切分成多个Base64块并拼接后上传,呈现出可识别的代码结构特征。

这种三段拼接、注释掉"ysoserial"关键字或替换为xsyseryal的代码片段,反而成为检测签名的一部分。 网络与主机层面可识别的指标(IoC) 在网络层,最直观的迹象是对 /developmentserver/metadatauploader 的大量POST请求,尤其来源于外部互联网或非典型IP段。常见的User-Agent 为python-requests/2.xx,这在SAP正常流量中极其罕见。更深入的流量捕获会显示multipart/form-data边界与Content-Disposition: form-data; name="file"; filename="*.jsp" 的片段,这是高度指示性的恶意文件上传痕迹。 在主机层,最关键的迹象是出现在Visual Composer相关目录下的未知JSP文件,例如 .../irj/servlet_jsp/irj/root/helper.jsp 或随机名称的 *.jsp。这些文件通常包含Runtime.getRuntime().exec或ProcessBuilder的调用、读取输入流并输出到HTTP响应的代码片段,或简单的参数检查并执行操作。

通过字符串搜索如Runtime.getRuntime().exec、getParameter("cmd")等可以快速识别可疑JSP。在真实事件中,研究者还记录了特定样本hash和常见文件名模式,便于批量检索与回溯。 攻击者在利用成功后通常通过web shell执行下载并运行二次工具的命令,例如使用curl/wget从外部域名拉取脚本或二进制文件并运行,随后可能部署挖矿程序、后门或横向工具。监控设备的外联日志与DNS解析记录可以捕获异常目标域名或OAST回调,从而确认是否触发了序列化探测或二次下载。已知被利用的外联资源包括部分公共云存储与C2 域名,若观察到SAP服务器访问这些主机,应高度怀疑存在被控制情形。 针对JLR与Harrods事件的实战观察 在一些公开的入侵事件中,攻击者先通过互联网扫描找到暴露的SAP Portal实例,然后批量并发调用metadatauploader接口上传JSP shell,随后在可被访问的URL上执行命令下载管理工具或加密货币挖矿程序。

在日志中可见到多次对上传端点的POST请求,紧接着出现对新JSP的GET/POST请求并携带cmd参数执行系统命令。攻击者有时会使用Base64编码的命令串在shell中进行隐蔽执行,以规避部分进程与命令审计的简单检测规则。 在应急响应过程中,常见发现还包括SAP Java进程生成的子进程(例如/bin/sh、cmd.exe)以及/tmp或临时目录中出现的下载脚本或二进制文件。攻击者也可能在被控主机上建立持久化机制,例如计划任务或服务条目,或利用WAR/JAR形式部署更复杂的后门应用。 检测与响应建议 快速修补是首要任务。SAP 于安全公告中发布了补丁(例如安全说明编号和补丁版本),及时在受影响系统上应用厂商补丁可从根本上关闭未授权文件上传通道。

若短期内无法打补丁,应在网络层进行防护,禁止外部直接访问 /developmentserver/ 路径或通过WAF/反向代理限制访问至可信源地址。将该端点从互联网暴露或限制到管理网络可以显著降低被利用风险。 在检测方面,建议结合日志与主机取证进行多维度狩猎。Web访问日志应重点过滤对 /developmentserver/metadatauploader 的POST请求以及对 /irj/ 下未知JSP的访问。启用对multipart/form-data体内filename字段的深度检查可帮助识别上传尝试。主机方面,应对Visual Composer目录实施文件完整性监控(FIM),并配置规则查找包含Runtime.getRuntime().exec 或相似命令执行痕迹的JSP文件。

EDR工具应关注Java进程(或Tomcat相关进程)启动外部命令的行为,并触发告警与取证封锁。 自动化扫描工具如Nuclei、Sigma 规则集与专门的扫描脚本已被社区发布,可用于大规模资产快速识别易受攻击实例与可疑Web shell。结合这些工具与企业网络流量分析可以在短时间内定位潜在被利用的主机并开展补救。 长期防御与治理建议 将SAP环境视作高价值资产并采用专门的安全策略非常重要。建议对SAP组件进行最小暴露原则的网络策略,限制可发起外联的流量,定期进行漏洞评估与补丁管理,并对任何可上传文件的接口实施严格的内容与类型校验。实施集中化日志采集与长期保存,有助于回溯攻击链与法证检查。

建立应急响应流程与演练,使得一旦检测到可疑上传或web shell执行时,团队能迅速隔离受影响主机、导出关键日志与样本、并按照取证流程保全证据。此外,依托威胁情报持续更新IoC列表(包括可疑文件名、样本hash、攻击者常用的外联域名与IP),可提高检测可靠性与响应速度。 签名与规则建议 在签名层面,可利用脚本中出现的惯用字符串与样式作为YARA或SIEM检索条件。例如multipart边界中出现的Content-Disposition: form-data; name="file"; filename="*.jsp"、User-Agent 包含python-requests、以及JSP文件内出现Runtime.getRuntime().exec或getParameter("cmd")等,都可作为高置信度的检测线索。针对序列化探测的载荷,可在流量或文件扫描中搜索大段Base64串分段拼接的模式或特定序列化版本识别片段。 结语与最佳实践总结 CVE-2025-31324 的利用暴露了企业将开发或管理型组件置于互联网边界时的根本风险。

利用脚本以其自动化、并发与混淆特征,使攻击者能够在短时间内对大量暴露实例取得初始访问。对抗这类威胁需要补丁管理、网络分段、Web与应用层过滤、主机完整性监测与行为检测的组合防御策略。通过对利用脚本的技术细节进行深入理解与对比,安全团队可以更精准地构建检测规则并快速响应现有和未来的变种攻击。 采取主动狩猎、应用厂商补丁并强化对SAP特定目录与进程的监控,是阻断类似JLR与Harrods事件再度发生的可行路径。持续将攻击样本与IoC纳入检测规则库,同时对运维团队开展专项培训,将显著提升组织对SAP平台的整体安全态势。 。