在现代信息安全领域,X509证书作为公钥基础设施(PKI)的核心组件,承担着身份认证和数据加密的重要职责。OpenSSL作为广泛使用的开源加密工具,多年来成为生成和管理证书的首选工具。其中,X509v3扩展密钥用法(Extended Key Usage, EKU)是定义证书公钥可用于何种具体用途的重要属性,理解和正确配置EKU对于确保证书在不同应用场景下的合规性与安全性具有关键意义。本文将深入解析OpenSSL中如何配置与使用X509v3扩展密钥用法,结合具体命令和实际操作案例,帮助读者全面掌握这项核心功能。 X509v3扩展密钥用法的基本概念 X509证书的版本3提供了多项扩展功能,扩展密钥用法是其中一项,它定义了证书所承载公钥的具体使用范围。传统的Key Usage(密钥使用)扩展定义了公钥能否用于数字签名、密钥加密等较低层面功能,而Extended Key Usage则细化到了应用级别,如服务器认证、客户端认证、代码签名、电子邮件保护等。

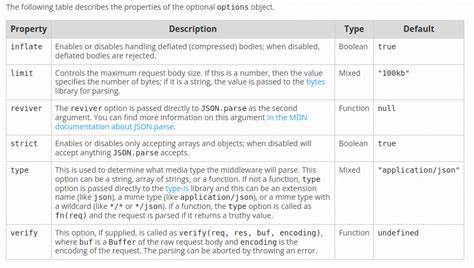

常见的EKU取值包括serverAuth(服务器认证)、clientAuth(客户端认证)、codeSigning(代码签名)、emailProtection(电子邮件保护)等。对于证书颁发机构和使用方而言,严格遵守EKU要求有助于防止证书被滥用,例如将仅限客户端认证的证书用作服务器身份验证可能引发安全漏洞。 OpenSSL中配置X509v3扩展密钥用法的传统方法 传统上,OpenSSL生成证书请求文件(CSR)或自签名证书时,EKU的配置通常通过openssl.cnf配置文件来完成。在配置文件中可新增特定的节(section)用以定义需要的扩展,例如定义一个"mysection"节,包含keyUsage与extendedKeyUsage条目,这样在执行openssl命令时指定"-extensions mysection -config myconfig.cnf"即可引用相应配置。这种方式适合批量生成具有特定EKU的证书,确保灵活性和定制化。 但是,这种方法存在一定的局限性,特别是在需要频繁生成不同EKU证书的场景,维护多个配置文件不仅繁琐,而且易出错。

用户需编辑配置文件,准确填写OID或名称,并通过命令行指定文件路径,不够直观和方便。 OpenSSL较新版本中基于命令行的扩展密钥用法配置 针对上述痛点,较新的OpenSSL版本(1.1.1及以后)引入了更为便捷的"-addext"命令行参数,允许用户直接在命令行中添加扩展字段。通过"-addext"参数,可直接传入类似于"extendedKeyUsage=serverAuth, clientAuth"的键值对字符串,无需修改配置文件。例如,命令"openssl req -newkey rsa:4096 -addext "extendedKeyUsage=serverAuth, clientAuth" -keyout key.pem -out req.csr"即可生成一份包含指定EKU的证书请求。 这一特性大大简化了配置流程,特别适合自动化脚本和快速生成不同用途证书的需求。同时,用户还可以使用"-addext"添加多重扩展,例如同时定义keyUsage和extendedKeyUsage,更精准地限定证书的功能范围。

EKU的OID与名称解析 Extended Key Usage属性可以使用友好的名称(如serverAuth),也支持使用对应的OID(对象标识符)形式。OID是在PKI体系内唯一标识特定用途的数字串,OpenSSL支持两者输入。部分特定场景或较新用途可能不存在预定义名称,需通过OID直接指定。例如,微软的某些安全扩展使用的OID可能不被OpenSSL默认识别,这时直接输入OID代码成为必要方式。了解常用的EKU OID编码,有助于正确配置证书,避免因名称不匹配带来的错误。 验证证书中的EKU 在证书配置完成后,通过openssl命令验证EKU设置是否生效同样重要。

用户可以使用"openssl req -noout -text -in 文件名"查看CSR,或用"openssl x509 -noout -text -in 证书文件"查看证书详细信息,确认其中的Extended Key Usage字段是否包含预期的用途。如果EKU未正确配置,证书应用时可能被浏览器、操作系统或应用程序拒绝,导致连接或认证失败。 实践中多证书环境的EKU管理 企业和开发团队常常需要管理多张证书,且每张证书的用途各异,如何高效管理EKU的配置成为实际问题。一种常用方法是为不同用途创建多个openssl配置文件,分别定义相应的扩展,用"-config"或"-extfile"参数指定,再生成对应的证书请求或证书。虽然较为繁琐,但保证了配置清晰和稳定。此外,结合自动化脚本,动态生成配置文件内容,也是一种常见且实用的方案。

对于追求便捷和灵活性的用户,利用"-addext"参数按需传入EKU成为新趋势,尤其适合开发测试环境或小批量证书申请。需注意的是,OpenSSL版本须达到支持该参数的条件,否则将报错或忽略此配置。 EKU在安全策略中的角色及风险防范 EKU不仅定义证书功能,更承载安全政策与访问控制的意义。通过精确限定认证用途,可防止不同角色间证书混用及潜在攻击,强化整体安全体系。例如,服务器只接受带有serverAuth EKU的证书,阻止客户端证书误用;代码签名证书限制为codeSigning,避免加密证书被用作代码签名。此外,及时更新和吊销异常证书,结合CRL/OCSP机制,是保障证书链和EKU有效性的重要环节。

未来趋势与最佳实践 OpenSSL功能不断完善,X509v3扩展密钥用法的配置也趋于更灵活与自动化。建议用户根据需求选择合适的方法,测试不同OpenSSL版本在兼容性和功能支持上的差异,确保生成的证书在目标环境中能正确应用。在证书管理流程中,将EKU纳入整体策略,从设计、生成、分发到验证环节均做规范,可以大幅提高系统安全级别。 综上所述,OpenSSL的X509v3扩展密钥用法是证书定制与安全控制的重要利器。通过合理配置EKU,用户可以精准定义证书用途,有效提升安全性和应用兼容性。无论是使用传统配置文件方式,还是现代命令行"-addext"参数,都需理解EKU的作用及其配置要点,结合实际环境灵活调整,确保公钥基础设施的稳健运行。

掌握这些技能,将为网络安全与身份认证保驾护航。 。