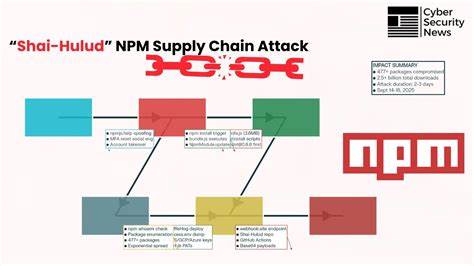

2025年9月8日上午,开发者社区经历了一次罕见而迅速蔓延的NPM供应链攻击事件。攻击者通过精心设计的社会工程手段,成功入侵了知名开发者Qix的NPM账号,并在短短两小时内发布了一系列带有恶意代码的热门NPM包新版本。此次事件涉及了包括debug、chalk在内的多个广受欢迎的包,影响范围广泛且危害严重。本文将深入解析这场供应链攻击的来龙去脉、影响及后续应对策略,帮助广大从业者更好地理解和防范类似威胁。此次攻击的核心手法始于攻击者通过社会工程手段获取Qix开发者的账户控制权,进而发布含有恶意代码的npm包版本。这些包因其高使用频率和广泛依赖度,在短时间内被迅速整合进数以百万计的开发项目与生产环境中。

攻击版本从9日上午9点开始上线,至11点时管理员确认异常并迅速撤下恶意版本,尽管存在仅两个小时的窗口期,但这足以让攻击代码以惊人的速度传播。恶意代码植入于客户端JavaScript,特别针对前端环境。当受影响的包被加载至网页后,恶意payload会激活,暗中劫持浏览器的网络请求及区块链钱包接口。代码通过包裹fetch、XMLHttpRequest以及主流区块链钱包方法,如window.ethereum.request和Solana签名相关函数,实现对交易数据的监控和篡改。恶意程序会在数据包里寻找加密货币地址(包括ETH、BTC、SOL、TRX、LTC、BCH等),并悄无声息地替换收款地址、支出方以及ERC-20代币的授权批准地址,所有替换手段皆精细设计,甚至采用视觉误导技术让前端界面显示正常,最大化欺骗用户完成交易。一旦用户确认签名,资金即被转移至攻击者控制的钱包。

攻击的危害不仅限于单台开发机或者本地环境。CI/CD流程若自动拉取或更新至被污染版本的包,便会在构建产物中引入恶意代码,继而在生产、预发布甚至本地开发服务器的网页环境中被执行。同时,通过CDN缓存、浏览器缓存和服务工作者等机制,恶意代码可以持续存在,增加清除难度。根据Wiz的分析数据,在攻击发生前,全球约99%的云环境至少使用了其中一个受影响的包,尤其是debug包的普及率极高。而恶意版本虽然仅在线存在约两小时,但足以渗透至约10%的云环境中。由此可见,供应链攻击的高速传播特征极为显著,其影响波及范围远超想象。

被波及的包版本众多,涵盖backslash@0.2.1、chalk-template@1.1.1、supports-hyperlinks@4.1.1、has-ansi@6.0.1、simple-swizzle@0.2.3、color-string@2.1.1、error-ex@1.3.3、color-name@2.0.1、is-arrayish@0.3.3、slice-ansi@7.1.1、color-convert@3.1.1、wrap-ansi@9.0.1、ansi-regex@6.2.1、supports-color@10.2.1、strip-ansi@7.1.1、chalk@5.6.1、debug@4.4.2、ansi-styles@6.2.2以及duckdb生态中的部分包,如@duckdb/node-api@1.3.3、@duckdb/duckdb-wasm@1.29.2、@duckdb/node-bindings@1.3.3和duckdb@1.3.3等。值得注意的是,该名单仍在持续更新中,用户务必保持警惕,实时核对自身依赖并维护私有镜像和包管理器的安全屏障。检测自己是否受影响,最直接的方法是检查项目中的锁定文件(如package-lock.json、pnpm-lock.yaml、yarn.lock)以及私有制品库中是否存在被污染版本。运维和安全团队应结合前端签名流水线的异常失败、链上授权与转账记录中的异常地址以及用户反馈,开展多维度排查。此外,对于构建产出的JavaScript文件,可以通过特征代码检测来辅助锁定潜在的恶意代码存在。应对策略则需从根本上阻断恶意依赖的引入。

在内部私服或代理中实施严格的版本封锁,使用安全已验证的版本进行强制锁定是首要步骤。同时,对CI/CD环境和开发者本地环境中的缓存要执行彻底清理,避免缓存中的旧版本被重复利用。对于线上环境,须立即执行CDN边缘节点资产更新或缓存失效操作,确保恶意脚本不再被分发。前端应用层面,建议针对涉及加密资产支付和钱包交互的功能模块,临时下线或增加访问验证,防止无感知的资金被恶意转移。日常安全监控工作中,可以引入基于签名流程和转账行为的自动化告警机制,及时发现可能的攻击链条与受害范围。在行业层面,诸如Wiz这类云安全厂商也在快速响应,通过建立基于威胁情报的检测规则、恶意代码签名以及供应链安全态势感知能力,助力客户及时发现和修复安全隐患。

此次供应链攻击虽然从当前报告看,直接盗币数额相对有限,但其暴露的风险深不可测。它显示了现代软件生态中包依赖的广泛性与连锁影响,一旦供应链核心节点被攻破,整个产业链的信誉与安全都将面临严峻考验。对此,企业和开发者不仅仅要关注代码质量,也要建立起完善的供应链安全管控能力,包括严格权限管理、多因素认证、依赖审核与紧急响应机制。供应链攻击不再是理论威胁,而是现实中的严峻挑战。技术演进与安全防护必须同步提升,建立持续安全验证体系方能减少潜在损失。总的来看,此次debug和chalk等NPM包供应链攻击事件为整个JavaScript生态敲响了警钟。

通过详细分析事件的起因、技术实现、影响范围和应急措施,可以为开发者和安全团队提供宝贵的借鉴。未来,只有强化供应链安全意识、改进包管理与审计机制,才能有效抵御此类高速且隐蔽的攻击,不断保障开源软件生态的健康和稳定。 。