随着嵌入式系统的广泛应用,确保设备启动过程的安全性变得尤为重要。恶意软件通过劫持启动链实现对设备的控制,成为现代安全威胁的重要来源。为防止此类风险,业界逐渐引入了Verified Boot(验证启动)机制,确保系统只能加载受信任的软件映像。Verified U-Boot正是在这一背景下诞生的关键技术,它通过数字签名和公钥基础设施保护启动镜像的完整性和真实性。Verified U-Boot是2013年7月U-Boot发布版本中引入的特性,旨在为嵌入式设备提供一套轻量级且高效的安全启动解决方案。该方案有效借鉴了Chromium OS和UEFI Secure Boot的理念,但针对嵌入式环境及U-Boot的特性做了创新和优化。

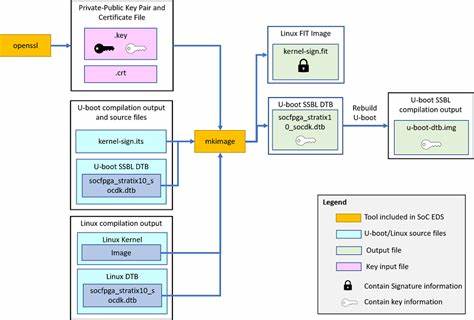

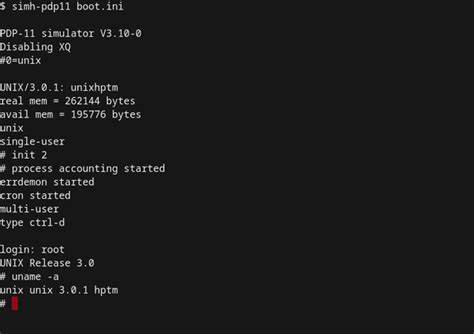

Verified U-Boot的核心机制依赖于两种广为接受的密码学技术:加密哈希和公钥加密。通过对启动映像计算哈希值,然后用私钥对哈希进行签名,设备端则用预置的公钥验证签名,从而确认映像的完整性和来源。设备上的公钥通常保存在只读媒介中,以防止被篡改,而私钥则严格保管在开发者端,避免被恶意使用。Verified U-Boot支持启动链条中的多个层级映像验证,这意味着从最初的根信任启动镜像开始,到后续的U-Boot更新、内核映像乃至设备树文件,均可实现层层签名和验证。此机制极大降低了更新过程导致设备变砖的风险,同时加强了整个启动流程的安全保障。U-Boot使用称为FIT(Flat Image Tree,扁平映像树)的镜像格式,该格式支持包含多个内核、设备树文件和RAM盘等信息,并允许直接嵌入数字签名及相关元数据。

利用mkimage工具,开发者可以方便地创建和签名符合Verified Boot要求的映像。该过程包含生成RSA密钥对、创建签名证书、对映像进行签名以及在设备端进行验签。mkimage不仅可在映像构建时调用签名,也支持后期对已有映像进行签名,使得维护和升级灵活高效。Verified U-Boot还引入了配置签名机制,通过对映像组合的配置参数进行签名,避免攻击者将不同组件进行恶意拼接,保障加载的映像组合的合法性。这样,U-Boot在启动过程会优先验证配置文件的签名,确保后续加载的各个组件均为合法搭配,无安全隐患。安全机制并非孤立存在,Verified U-Boot可结合硬件安全模块如TPM(Trusted Platform Module)实现增强保护,尤其是在防止固件版本回滚攻击方面。

TPM可存储回滚计数器,确保设备不被强制加载旧版本固件,避免已修补漏洞被重新利用。此外,Verified U-Boot考虑了实用性能与启动速度的平衡。测试显示,验证过程对启动时间的影响极小,如在BeagleBone Black平台上,验证一套配置仅需几毫秒,且代码空间增加也非常有限。凭借对密钥的预处理和简化的加密算法,启动过程能在保证安全的同时保持高效运行。Verified Boot的开放性和灵活性允许用户根据需求添加或替换公钥,类似于UEFI中用户安装密钥的机制。同时,系统设计中也可加入硬件级别的防护,如通过物理开关控制写保护状态,用户可在必要时禁用验证机制以实现开发和调试。

Verified U-Boot的诞生来源于Google Chrome OS启动安全的成功实践。在吸取Chrome OS方案优点的基础上,U-Boot团队针对广泛的嵌入式系统进行了适配和扩展,使其更加易用且可集成到现有启动流程中。Verified Boot自2013年被提交并合入上游以来,已成为U-Boot安全启动的重要组成部分,受到嵌入式开发者和厂商的认可。Verified U-Boot的实施不仅提升了嵌入式设备的安全防护能力,也增强了制造商对设备软件版本和完整性的控制权。这一点在物联网快速发展且安全问题尤为突出的今天尤为关键。通过有效防御启动恶意篡改,设备能自主保障软件合法性,提升用户的安全感知及信任度。

未来Verified U-Boot还将继续发展,结合更先进的硬件加速、远程认证以及安全审计等功能,构建更加完善的设备可信启动生态。对于开发者而言,掌握Verified U-Boot的原理及使用方法,将有助于构建安全、稳定的嵌入式平台,同时推动开源社区在设备安全领域的持续创新。综合来看,Verified U-Boot在嵌入式系统安全启动领域占据重要地位,凭借其高效、灵活且可靠的验证机制,为设备安全注入了强有力的保障。理解并应用该技术,将为构建安全可信的未来智能硬件奠定坚实基础。