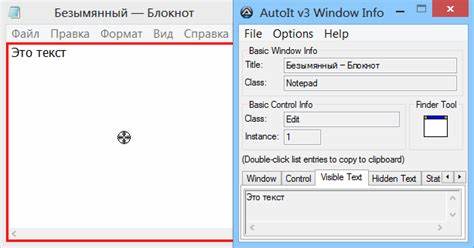

AutoIt是一款功能强大的自动化工具,因其无须复杂编程即可实现屏幕点击和键盘操作的记录与回放而被广泛使用。随着技术发展,AutoIt脚本逐渐普及为商业项目的开发语言,尤其在便捷性和灵活性上展现出独特优势。然而,为了保护知识产权及商业利益,AutoIt官方自3.2.5.1版本后,取消了内置反编译支持,同时引入了多层次的保护机制,包括将源代码预编译成字节码、加密包装以及UPX压缩,使得逆向编译难度陡增。尽管如此,凭借开源社区的智慧和强大的第三方工具,如myAutToExe,仍然可以有效地恢复AutoIt脚本的源码,为深入分析和二次开发提供便利。本文将系统化介绍反编译与解混淆流程,并且展示如何不用重编译项目,即可绕过软件限制,提升使用体验。首先,判定AutoIt脚本的版本信息对于选取合适的反编译工具至关重要。

通过Exeinfo PE和Detect It Easy等工具,可以迅速验证程序为AutoIt 3.3.13.15版本。此时,官方提供的Exe2Aut反编译器已不可用,但myAutToExe等工具则保持更新,支持更多复杂形式的保护和混淆。反编译不仅是简简单单地将可执行文件转换回源代码,更关键的是要处理混淆层面的问题。许多AutoIt脚本都进行了函数名称隐藏、变量名替换及常量加密,常以十六进制编码字符串的形式混入大量看似乱码的代码块。例如,代码内出现如A2E00001A18($OS[...])等结构,用于动态解码隐藏字符串,而该解码函数多为简单的按字节转换处理。追踪此类函数,发现它们往往通过取字符串的每两个字符转成十六进制表示,再转为ASCII字符,还原字符串。

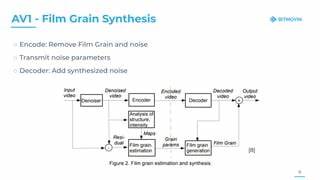

细心解读这段代码后,更多关键字符串便逐渐显现。其次,关键的全局字符串数组何以生成同样值得探究。通过观察代码,构造该数组的函数会调用BinaryToString等内置API,将十六进制数据转为二进制再映射为字符串。这种编码方式实质上是较为基础的加密处理,但通过C#等语言实现批量转换程序很容易还原真实内容。关于混淆函数,虽然myAutToExe内置支持多种著名的AutoIt脚本混淆器,如Jos van der Zande的AutoIt3 Source Obfuscator等,但由于存在自定义变种,标准算法难以完美适用。此时,借助人工剖析与自写辅助脚本成为必要手段,从而进一步清理并丰富代码可读性,提升反编译质量。

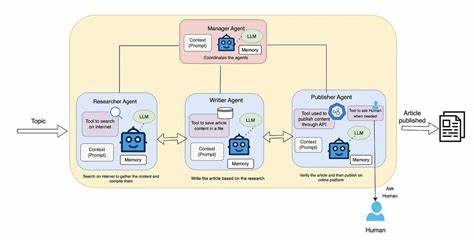

在解除软件试用限制环节,准确捕捉判定注册状态的关键变量尤为重要。原始代码里通常会有诸如“Unregistered version cannot...”等判断提示,追踪其逻辑入口,有望定位许可校验函数。修改此函数返回值,或绕过注册验证分支,无须重新编译,可直接修补二进制或通过脚本钩子达到破解效果。有趣的是部分AutoIt保护方式还包括多重加载操作,多处冗余写入临时文件,或利用虚拟机指令集混淆执行路径,给逆向带来一定挑战。但热心逆向者通过反复调试及使用内存动态分析工具,如x64dbg等,依然能够精准复原执行流程,抽丝剥茧。此外,结合社区已有经验与共享工具,如AutoIt-Ripper等开源项目,为分析流程提供便捷。

具备充分耐心和技术积累的从业者,完全有能力将技术壁垒一一攻破,并且为自身定制化开发或二次利用铺路。值得强调的是,反编译与解混淆操作只针对学习与研究目的,用户应谨遵相关法律法规,尊重软件版权,同时在合理范围内进行反向工程,避免非法传播和滥用。总结来看,AutoIt脚本的保护虽日益严密,但透过有效工具配合手动分析,反编译与解混淆仍具可行性。掌握字符串还原,函数反汇编及关键变量钩取技术,皆为关键技巧。通过本文展开的技术思路,使用myAutToExe等实用工具,结合自主编写辅助程序,用户不但能够获得近乎完整源码,还能实现解除软件限制的目的,无需耗时复杂的重编译工作。未来,伴随逆向社区活跃,相信更多针对AutoIt多样混淆和加密形式的工具与策略将不断涌现,为脚本安全与开发者创造更加平衡的生态环境。

。