近年来,随着全球网络安全形势的不断复杂化,针对政府和重要行业的网络攻击手法愈发隐蔽且复杂。近日,安全研究机构揭露了一支名为NightEagle(又称APT-Q-95)的高级持续性威胁组织,利用微软Exchange服务器中的零日漏洞,对中国军事和高科技领域展开了有针对性的网络攻击。该攻击事件不仅暴露出关键基础设施面临的安全隐患,更反映了当前APT组织在网络战领域的愈演愈烈的威胁态势。 NightEagle的首次出现可追溯至2023年,安全团队通过长期监测发现,该组织不仅善于快速切换网络基础设施,还能以极高效的隐蔽速度执行攻击行动。这种“鹰”的速度以及其选定在夜间发动攻击的特殊作战时间窗口,是其被命名为NightEagle的重要原因。该组织专注于攻入中国涉及芯片半导体、量子科技、人工智能及军事等高科技领域的核心机构和企业,目标明确,意图搜集高度机密的战略情报,对国家安全构成了严峻挑战。

此次攻击事件的技术细节极具研究价值。据安全厂商QiAnXin的RedDrip小组分析,NightEagle利用了微软Exchange服务器中的一个零日漏洞,通过恶意代码植入,实现对目标系统的远程控制和数据窃取。组织成员采用了经过改造的Go语言编写的Chisel工具,这是一个原本用于内网渗透的开源软件,但被黑客团伙植入特定的用户名和密码,实现定时自动连接到C&C(指挥控制)服务器,稳固后门通道,确保持续对目标网络的渗透能力。 值得警惕的是,黑客通过.NET加载器将木马程序隐藏于微软Exchange服务器的Internet信息服务(IIS)中,使得攻击活动在不被察觉的情况下,能长期潜伏并读取目标邮箱数据。通过窃取Exchange服务器的machineKey密钥,攻击者成功对服务器进行反序列化操作,这一技术手段使其能够在符合Exchange版本要求的服务器上无差别植入木马,实现邮箱数据的远程访问与窃密。 从攻击时间和攻击特点分析,QiAnXin推断NightEagle团伙极有可能来自北美地区。

攻击时间主要集中在北京时间晚九点至次日清晨六点,符合北美时区的日间工作时间,这种高效且精准的攻击模式,展示出其作为典型APT组织的专业水准。该组织具备快速部署、隐蔽渗透和残酷窃密的特点,且拥有极强的技术创新能力,足以构成对关键行业和政府机构的长远威胁。 微软方面针对此次漏洞的爆出,虽表示尚未发现可操作的安全缺陷,但已启动全面调查,并承诺将持续跟进补丁更新,确保其客户的安全防护。尽管如此,此次事件仍然为全球信息安全领域敲响了警钟。微软Exchange服务器作为全球范围内广泛应用的邮件和协作平台,其安全漏洞若被恶意利用,将对用户隐私和组织业务造成重大影响。 对于防范类似NightEagle的APT攻击,各界安全专家建议,应加强Exchange服务器的安全部署,及时安装官方发布的安全补丁,增强入侵检测和响应能力。

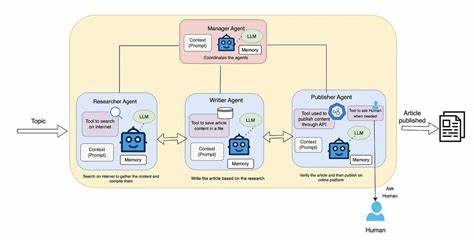

同时,针对企业内部员工的安全意识培训和账号访问管理也尤为重要。通过多层防护策略构建完善的安全环境,降低风险隐患,抵御日益复杂的网络攻击。 此外,借助先进的威胁情报分析平台,企业可以实时掌握全球攻击趋势,快速识别和应对异常行为。利用人工智能和大数据技术,将安全监控由被动转为主动,提升对APT攻击的防御水平。各国政府与企业也应加强国际合作,携手打击跨国网络犯罪,保障网络空间的和平与安全。 NightEagle的案例再次强调了网络安全领域技术创新和安全意识并重的重要性。

随着新兴科技的不断发展,网络战的形式将更加多样化和智能化。只有持续提升安全防护能力,才能在数字化浪潮中守护核心信息资产不被侵犯。中国的军事和科技部门应不断完善网络安全防御体系,增强漏洞管理和应急响应,筑牢信息安全的坚实防线。 总体来看,NightEagle APT组织通过精湛的技术手段和精准的战术布局,对中国关键行业的网络资产实施了深度威胁。这提醒所有使用微软Exchange服务器的机构,必须重视零日漏洞的实时监测与响应。未来,随着网络攻击手段的不断演进,只有强化安全基础设施建设,实施全面风险管理,才能有效抵御高度复杂的APT攻击,保障国家安全和企业的稳健发展。

在数字化及智能化不断发展的今天,网络防御的主动权与持续性升级,依然是抵御黑客威胁的关键所在。