近日,谷歌公司在纽约联邦法院对25个中国相关实体及个人提起诉讼,指控其运营着名为BADBOX 2.0的僵尸网络(Botnet),该网络感染了超过一千万台运行安卓开源项目(Android Open Source Project,AOSP)的未认证设备。这些设备缺乏谷歌自带的安全保护机制,从而成为攻击者的主要目标。BADBOX 2.0不仅威胁设备安全,更被用来执行大规模广告欺诈及其他多种网络犯罪活动。这一案件的曝光不仅揭示了安卓开源生态系统在安全防护方面的短板,也提醒广大用户警惕非官方软件来源的风险。BADBOX僵尸网络首次被发现在2022年底,其传播途径涉及智能物联网设备(IoT),包括智能电视流媒体设备、数字投影仪、车载信息娱乐系统与数字相框等。这些设备多数由中国制造,且在出厂前可能已经被植入恶意软件,或者在设备安装及应用下载过程中被恶意软件所感染,从而埋下网络攻击的隐患。

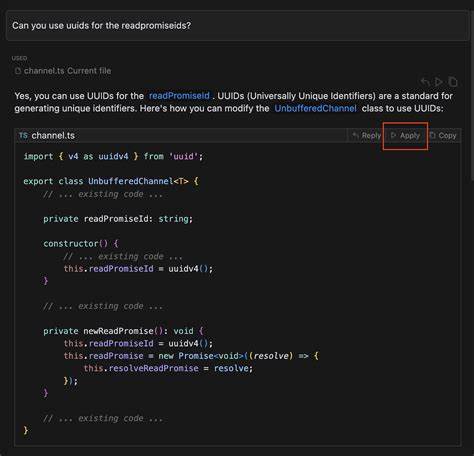

据美国联邦调查局(FBI)警告,攻击者通过预装恶意软件实现对用户家庭网络的未经授权访问,或利用设备在设置阶段下载的带有后门的必要应用来实现感染扩散。数据分析机构HUMAN Security曾在今年3月发布报告指出,BADBOX构成了迄今为止规模最大的联网电视设备僵尸网络威胁,主要感染案例集中在巴西、美国、墨西哥及阿根廷等国家,中国制造的设备则成为源头之一。BADBOX的传播策略经历了明显演变,从最初的供应链攻击通过预装恶意程序传播,到现阶段借助非官方应用商店中的恶意应用进行扩散,使得防范难度大大提升。谷歌针对BADBOX 2.0的法律诉状详细描述了该犯罪组织的复杂结构。诉状指称该网络由多个子组织协同运作,其中包括负责建立并维护指挥控制(C2)基础设施的“基础设施组”、开发并向受感染设备预装后门恶意软件的“后门恶意软件组”、负责广告欺诈运营的“恶意复制组”,以及通过游戏应用产生虚假广告点击流量的“广告游戏组”。这些团伙通过建立大量发布商账户,利用Google广告网络向“恶意复制”应用及网站投放广告,从中牟取非法收益。

BADBOX 2.0通过制造“恶意复制”版本的合法应用,秘密加载隐藏广告及访问隐形网页广告,进一步掩盖其欺诈行为。此外,通过游戏类应用中的虚假广告和利用感染设备进行点击欺诈,攻击者得以多渠道从谷歌广告系统获得收益。谷歌在起诉中强调,这些恶意应用以及他们运营的网站唯一目的是为该僵尸网络生成广告点击流量,进而骗取合法流量的广告费用。法院已颁布初步禁令,要求BADBOX 2.0行动方立即停止其跨国犯罪活动,并责令相关互联网服务提供商、域名注册机构协助封堵指定域名和相关网络流量,从技术和法律层面同步施压,力求快速瓦解该网络。网络安全公司HUMAN Security首席执行官Stu Solomon对谷歌采取的行动表示欢迎,认为此举是保护网络安全、防范高级网络欺诈犯罪的关键步骤,体现了多方合作的重要价值,强化了全球范围内对类似威胁的联合应对力量。此次事件对于用户和产业链都带来了深刻启示。

面对智能设备多样化、连接范围广泛的趋势,厂商必须加强设备安全生命周期管理,避免在出厂环节把安全风险“预装”到设备中。同时,用户应选择官方认证的软件商店和应用程序,谨慎下载来源不明的应用,定期开启并更新设备安全防护机制,例如谷歌提供的Play Protect功能。对于政府和监管机构来说,跨境网络犯罪的复杂性以及由芯片制造、硬件组装、软件开发多层面共同构成的供应链攻击,无疑提出了更高的监管与协同打击要求。结合此次BADBOX 2.0案件,建立更加完善的国际网络安全协作机制,规范终端设备市场尤其是智能物联网设备的安全标准,已成为当务之急。从更广泛的角度看,BADBOX案例反映了当下全球智能设备生态中深刻的安全挑战:大量设备由于缺乏足够的安全防护,成为网络犯罪分子的攻击棋子,且攻击手法日趋多样化和隐蔽化。各个环节的安全漏洞不仅威胁个人用户,也对整个互联网的健康运行产生影响。

谷歌对BADBOX 2.0行动者的控诉与追责,既是商业巨头维护自身利益的举措,也是对安全威胁发出强烈警告,敦促产业链所有参与方肩负起更多安全责任。未来,只有积极推动更严格的设备安全认证体系、加大恶意软件检测力度、深化情报共享和跨国执法合作,才能有效遏制此类僵尸网络的滋生与扩散,保障广大用户的数字生活安全。