随着全球通讯工具的普及,用户对信息安全和隐私保护的需求愈发强烈。Telegram作为一款拥有数亿活跃用户的即时通讯软件,凭借其高效、便捷及号称“重度加密”的宣传,长期以来受到了大量用户的青睐。然而,来自信息安全专家以及调查记者的多方研究指出,Telegram的协议设计和架构存在重大隐私隐患,甚至部分特征与俄罗斯联邦安全局(FSB)所设的诱捕陷阱(honeypot)无异。此观点基于对Telegram核心传输协议MTProto 2的深度技术分析以及其基础设施提供商与俄罗斯安全机构的疑似关联。本文将系统展开对Telegram潜在安全风险的解析,剖析导致其被怀疑为FSB诱捕陷阱的关键技术和背景因素。首先需重点关注Telegram的MTProto协议,这是其客户端与服务器之间所有消息传输的核心。

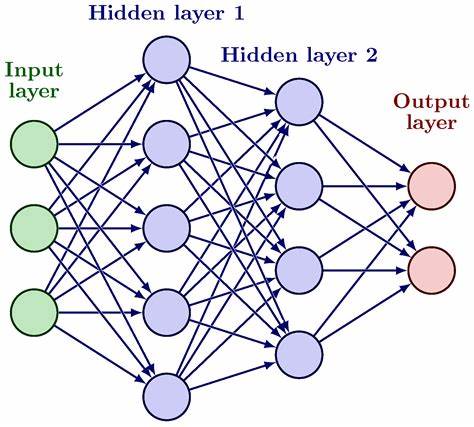

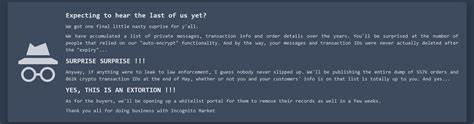

与Signal和WhatsApp等广泛应用TLS传输层加密不同,Telegram自主研发的MTProto协议采用一套独特的加密方案完成通信安全保障。然而在这一设计背后,存在一个十分关键的隐私漏洞:每个Telegram客户端设备都会生成一个长期有效的唯一“授权密钥标识”(auth_key_id),该标识必须被明文附加在所有出站的加密数据包之上。换言之,尽管消息内容通过加密保护,但包头中却暴露出这一长期不变的设备识别码,让任何拥有网络流量可视权限的第三方能够精准识别并持续追踪单个设备的通信轨迹。这个设计在业内极为罕见,Signal和WhatsApp等主流安全通讯应用在相似环节上利用成熟的TLS协议和基于证书的密钥协商,成功避免了向网络层暴露任何可永久追踪的设备标识。为何Telegram反而选择一种让auth_key_id明文可见的设计?据调查记者IStories和OCCRP披露,Telegram的所有服务器流量均经由一家公司中转,而这家公司很可能与俄罗斯FSB有紧密联系。通过这一疑似合作关系,俄罗斯安全机构便可获得全球范围内Telegram所有客户端流量的实时访问权,并借助auth_key_id唯一标识,准确钓取并追踪任意用户的通信数据,轻松实施跨地区、跨网络的监控行动。

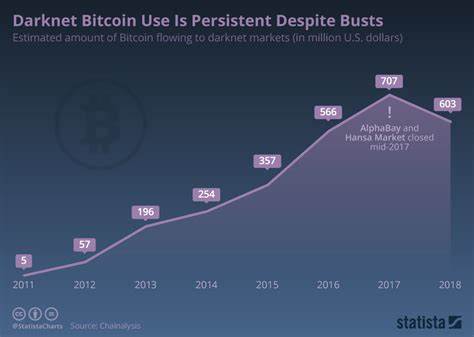

更为严重的是,Telegram虽宣称支持“完美向前保密”(PFS)机制——即临时授权密钥每24小时更新一次,理论上可减低长期秘钥泄露风险,但这些临时授权密钥的标识依然会明文暴露,而且新旧密钥轮换过程的时间和来源IP也极难同步改变,导致即使使用PFS,终端设备仍旧可被持续追踪,不存在真正的匿名保护。Telegram对外宣称只有“秘密聊天”支持端到端加密,然而绝大部分通信场景下的群组和云端聊天都未启用此机制,用户被误导认为其通信内容安全且无法被窃听,实则隐私风险巨大。事实上,到2018年约98%的Telegram通信未采用端到端加密。长期以来,Telegram更因自身“自研加密协议”而频频遭到信息安全界质疑,早期版本的MTProto协议被发现存在诸多漏洞甚至被形容为“接近后门”的安全隐患。虽然MTProto 2修复了部分漏洞,但依然难以完全消除对其设计合理性的担忧。相比之下,更标准且经过多年验证的TLS协议和公钥基础设施(PKI)通过证书验证和密钥交换机制,能够有效防止任意设备标识在传输层的泄露,确保端点身份信息不会被明文传播。

令人费解的是,Telegram坚持绕过这些成熟方案,仍然采用明显可被分析和关联的自定义协议设计。在网络数据包捕获分析中,可以清晰看到长久不变的auth_key_id在不同地理位置和网络环境下始终贯穿整个通信流程,这意味着即使用户切换IP或使用Tor/VPN等匿名服务,也无法逃脱持有全局网络视角的第三方监控。从外部角度看,这种设计与FSB诱捕陷阱几乎无异——既极大地便利了俄罗斯安保力量利用Telegram构建全球用户监控网络,也通过复杂的代理与基础设施部署为Telegram官方提供一定程度的“合理否认”空间。大规模用户基数使得这一可能的监控陷阱对人权活动家、政治异见人士乃至普通用户的隐私构成重大威胁。以上种种表明,长期以来信息安全社区过度关注Telegram加密算法的安全性,而忽略了上述对用户身份信息暴露的致命设计缺陷。用户在享受Telegram便利通讯体验的同时,往往未意识到隐藏在其背后的深层安全隐患。

对于关心隐私保护的用户而言,理性评估并选择具备真正端到端加密和成熟安全机制的通讯软件显得尤为重要。同时,Telegram用户应严格限制使用“秘密聊天”功能,以及主动使用Tor、VPN等工具降低基于IP的关联风险。企业和个人在推进信息安全流程时,也应优先考虑真正匿名和保护用户身份的解决方案。与此同时,公共舆论与监管机构需重视Telegram架构中潜在的国家级监控风险,要求提升软件透明度,加强安全审计,保障用户知情权与选择权。总结来看,Telegram基于其协议设计和基础设施合作关系,已在客观上形成了一个极易被追踪的通讯环境,极有可能被FSB等情报机构用作全球范围的信息诱捕陷阱。面对这一现实,广大用户必须警惕潜在的隐私威胁,理性选择通讯工具,并加强自身的信息安全意识与防护措施。

未来,通讯软件安全设计与运营管理应更透明、更符合隐私保护的最高标准,方能真正赢得用户的信赖和支持。