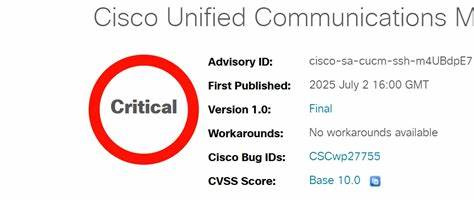

随着网络技术的不断发展,企业通信系统的安全性日益成为网络安全领域的重中之重。近日,知名网络设备巨头思科(Cisco)发布了针对Unified Communications Manager(统一通信管理器,简称Unified CM)及其Session Management Edition(统一通信会话管理版,简称Unified CM SME)的一则严重安全漏洞的补丁,提醒用户修补该漏洞以防止系统遭受根权限攻击。此次漏洞被追踪编号为CVE-2025-20309,具有最高的安全等级评分CVSS 10.0,体现了其极其严重的威胁程度。该漏洞背后的核心问题在于思科产品内置了一个开发阶段遗留下来的静态root账户凭证。这份静态凭证未在正式发布版本中被清除,使得攻击者一旦掌握该账号信息,就能够直接获取系统的根用户权限。获得根权限的攻击者不仅能够无视普通权限限制执行任意命令,还可能深度控制企业的通信基础设施,监听通话内容,甚至潜藏于网络中展开更大范围的渗透攻击。

思科官方发布的安全公告指出,这项缺陷影响的版本覆盖了Unified CM和Unified CM SME的多个具体版本号,范围覆盖面广,无论设备配置如何均存在风险。幸运的是,思科表示目前尚无迹象显示该漏洞已被黑客在野外利用,且该问题是通过内部安全测试发现的,显示其对潜在威胁始终保持高度警惕。然而,由于漏洞导致的风险极高,其影响范围涉及全球众多依赖思科Unified CM平台的企业客户,因此企业应高度重视并及时升级系统。攻击者成功利用静态凭证登录后,会在系统日志路径/var/log/active/syslog/secure留下明确的日志痕迹,管理员可以通过命令行工具对相关日志进行查询,及时发现异常登录行为。此次事件同时提醒业界关于开发过程中的安全规范性,即使是出于开发和测试目的临时设置的账号和密码,也绝不能存留于最终面向客户交付的版本。硬编码凭证是传统软件安全风险的重要来源,带来的影响往往极为严重。

作为应对此类漏洞的关键措施,企业应确保统一通信管理系统及时升级至思科提供的最新安全补丁版本。此外,应加强系统登录权限的监控,结合日志审计及时发现潜在异常访问。利用多因素认证、降低根账户直接登录权限也是提升安全防护的有效路径。此次漏洞事件暴露了网络设备供应商在确保产品安全交付方面依然面临的挑战,安全研发流程需要更加严格的代码审查以及自动化扫描手段,防止类似的静态凭证问题再次出现。对于依赖思科Unified CM产品的企业,统一通信系统作为语音和数据融合的重要交换平台,一旦被入侵可能带来的影响不仅限于企业内部通信受控,更可能成为攻击者进入更大企业网络的跳板,衍生严重的商业机密外泄与业务中断风险。因此,加强对统一通信设备安全的关注显得尤为重要。

除了技术措施,企业还需要在安全意识层面加强培训,确保运维人员及时掌握安全公告和补丁信息,提高整体防御能力。此次思科Unified CM漏洞事件亦与近期该公司其他多个关键安全缺陷处理形成呼应。例如同样在近期修复的身份服务引擎(Identity Services Engine)相关漏洞同样涉及未授权命令执行,显示攻击者持续针对核心网络基础设施的狙击。通过这些事件,我们看到网络设备安全正处于愈发严峻的环境下,厂商和用户间必须形成更加紧密的协作。未来网络安全防线的构建离不开从源头杜绝硬编码敏感信息、强化开发周期内安全审计、实施快速响应机制以及广泛部署防护策略的全方位努力。思科此次快速响应此次高分级漏洞,及时发放补丁与详尽的妥善建议,为业界树立了良好的危机处理典范。

与此同时,其他厂商及安全研究人员也应高度警觉,努力发掘并减缓类似安全隐患的潜在损害。综上,思科Unified CM静态凭证导致能够进行根权限登录的安全漏洞,代表着现代网络设备开发与运维过程中的关键安全挑战。解决这一问题需要厂商端对软件生命周期内的安全把控进行深化,同时也需要用户端具备敏锐的安全风险意识和及时的补救措施。唯一不变的安全真理是防御永远需要提前,修复更需迅速。企业唯有紧跟漏洞公告动向,全面升级与加强监控,才能为自身通信网络构筑起坚固的安全屏障,避免成为下一起高危网络攻击的受害者。未来网络安全形势依然严峻,唯有合作与创新方可共筑安全新高度。

。