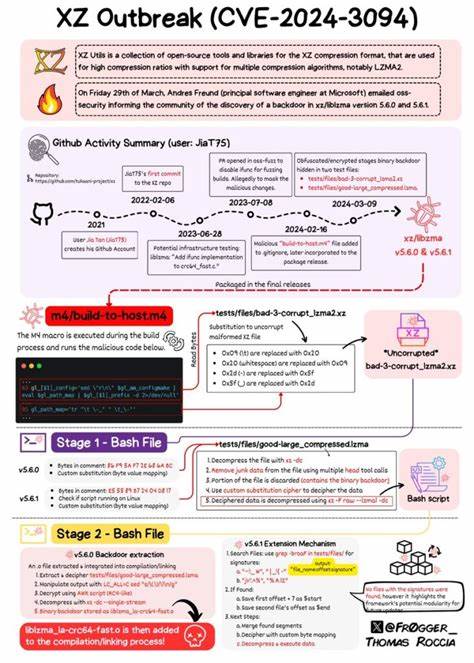

开源软件已经成为当今信息技术发展的基石,约有90%的现代应用程序依赖于开源组件。通过共享代码和协作开发,开源项目推动了技术创新和软件质量的提升。然而,正是这种广泛的依赖,也使得开源生态系统面临前所未有的安全挑战。2024年曝光的XZ Utils供应链攻击事件便是一个典型案例,突显了攻击者如何通过操纵软件工程流程来实现对关键基础设施的渗透和控制。XZ Utils作为Linux系统中广泛使用的压缩库,其安全性关系到众多软件和服务的稳定运行。此次攻击利用了不仅是代码层面的漏洞,更是整个开源开发过程的软肋,给业界敲响了警钟。

通过对GitHub上的事件记录和开发工件的细致还原,可以看到攻击者从项目社区管理、持续集成持续部署(CI/CD)配置入手,巧妙地构建了信任链,成功绕过了传统的安全防护措施。攻击的策略不仅局限于简单的恶意代码植入,更深层次地影响了项目基础设施,使得对项目的控制得以隐藏并长期维持。作者通过软件工程视角的独特分析,揭示了攻击背后的多阶段战术演变,展示了供应链攻击的新趋势。安全分析不仅仅是检测恶意代码,更应包括对项目管理流程和开发环境的严格审查。开放社区的开放特质为何成为双刃剑?一方面促进了技术共享与创新,另一方面也增加了入侵路径和攻击面的复杂性。攻击者通过提交看似正当的贡献,例如修复bug或优化配置,逐步提升权限并获得核心维护权。

这些表面上积极的贡献,实际上为恶意代码的注入和持久存在铺平了道路。此外,CI/CD系统作为自动化开发的重要组成部分,一旦被攻陷便可实现恶意代码在多个版本和环境中的快速传播,极大地扩大了攻击影响范围。此次事件强调了对项目基础设施安全的重视,不仅是代码审计,更要关注社区治理规则、权限管理以及自动化流程的安全保障。加强项目贡献者的身份验证和信誉评估,有助于减少恶意入侵者的渗透风险。同时,采用多层次的检查机制,确保每一次代码更改都能被透明、高效地审核。开源项目的持续健康发展离不开社区成员的共同努力和信任建立。

必须通过改进软件工程实践,构筑更加坚固的防御体系,从根本上降低供应链攻击的成功率。对于使用开源组件的企业和开发者而言,应当定期审查依赖关系,关注项目的维护情况和安全警报,快速响应潜在风险。此次XZ Utils攻击事件是一个鲜明的案例,提醒我们供应链安全不仅仅是IT安全专家关注的范畴,更是每位软件工程师和项目管理者的共同责任。通过对软件开发流程的不断优化和完善,推动形成安全、透明、可信赖的开源生态环境,才能保障数字经济的稳健发展。未来,融合人工智能、大数据等新技术的安全检测手段,将有望提升供应链风险识别和响应的速度与准确性。与此同时,开源社区需要形成更紧密的合作机制,实现信息共享和快速联动,共同抵御日益复杂的威胁。

XZ Utils供应链攻击为行业提供了宝贵的教训,也促进了对开源项目治理模式的反思与改革。面对不断演变的安全挑战,唯有坚持以安全为核心的开发理念,才能守护开源软件的脆弱根基,防止更多"藏在仓库里的狼"渗透。 。