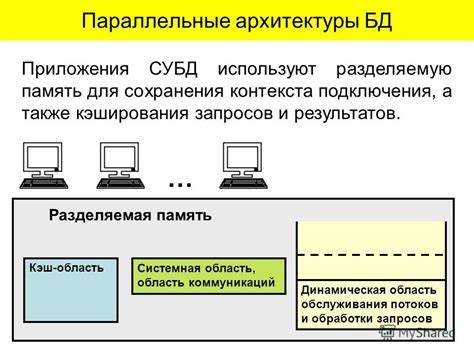

在网络安全领域,漏洞利用技术不断演进,其中共享内存(shared memory)的编辑技术作为一种特殊的攻击手段正逐渐引起关注。本文聚焦HTB(Hack The Box)平台上备受挑战的Checker靶机,揭示如何通过编辑共享内存实现操作系统命令注入,最终取得高权限访问权。通过详细分析攻击步骤、漏洞原理和防御策略,旨在为渴望提升实战能力的安全从业者带来系统性的知识。共享内存是操作系统内核为不同进程间通信(IPC)提供的高速缓存机制,在Linux环境中被广泛应用。进程间通过映射同一块物理内存区域来实现快速数据交换。然而,当不严谨的权限控制或设计缺陷存在时,攻击者便可以利用共享内存作为切入点,修改其内容,甚至注入恶意命令。

HTB Checker机器模拟了这样一种环境,其中运行着多个服务,包括存在已知漏洞的网络应用以及利用共享内存进行数据交互的本地程序。攻击者的目标是通过从网络应用切入,进而操控共享内存,注入系统命令,最终获取root权限。攻击的首要步骤是侦察。攻击者会使用诸如Nmap等端口扫描工具精准探测机器开放的端口和服务状态。在Checker案例中,发现22端口提供SSH服务,80和8080端口对外提供Apache Web服务。深入分析Web服务后,攻击者发现运行着BookStack和Teampass两款流行的开源应用,且存在多个已公开的漏洞。

利用漏洞收集凭证信息和会话数据,是后续对机器深入渗透的基础。在成功获取敏感凭证后,攻击者关注的是本地进程间通信机制。通过对进程内存的分析,发现关键的应用进程使用共享内存来存储和传递命令或数据,这为命令注入提供了突破口。共享内存区域通常在/proc或/sys文件系统中映射,也可能以特定设备文件形式存在。通过查看系统进程以及相关内核对象,攻击者确认了共享内存的标识符和权限设置。紧接着,攻击者利用本地提权漏洞或凭借先前获取的有效身份登录机器,尝试访问并编辑共享内存。

编辑共享内存内容需要借助编写专用工具或脚本,使用Linux下的shmget、shmat等系统调用完成映射,然后直接修改内存中敏感区域。成功修改后,受影响的程序执行了内存中的恶意指令,从而触发操作系统命令注入,令攻击者能够执行高权限命令。这一过程体现了进程间通信机制的弱点和设计缺陷。共享内存在设计时未严格限制访问权限或对输入内容缺乏有效验证,成为系统被攻陷的隐患。面对这类风险,安全防御策略必须全面,包括强化内核访问控制,确保共享内存权限合理分配,采用安全编码实践防止命令注入,以及在运行环境中配置强制访问策略如SELinux或AppArmor。此外,定期漏洞扫描和补丁更新是保障系统安全的重要环节。

整体而言,HTB Checker的案例为网络安全专业人士提供了宝贵的实战启示。从网络侦察、漏洞利用、内存编辑到最终权限提升,完整地展示了如何结合操作系统和应用层面的漏洞发动有效攻击。通过深入理解共享内存的工作机制和潜在漏洞,安全研究者能够设计出更有效的检测和防护手段,减少系统遭受类似攻击的风险。此外,参与像Hack The Box这样的实战演练平台,对于提升漏洞挖掘、利用和防御技能极为重要。它不仅培养了攻击思维,还促使安全研究者在安全对抗中不断学习新技术和战术。同时,社区交流也是推动安全技术进步的关键。

总结来说,HTB Checker通过共享内存编辑实现操作系统命令注入的技术路径,体现了复杂攻击面下的综合安全策略必要性。无论是红队演练还是蓝队防御,深刻理解和掌握这些技术细节,都是提升整体网络安全水平不可或缺的环节。未来,随着内核和应用安全环境的不断演进,类似的攻击方法也会持续变化,安全人员需保持高度警觉和技术更新,才能有效防范潜在威胁。