在现代Linux系统管理中,Sudo作为赋予普通用户有限特权的关键工具,承载了极其重要的角色。它允许管理员细粒度地控制哪些用户能够执行特定的命令,从而在增强安全性的同时便利了日常运维。然而,2025年爆出的CVE-2025-32463漏洞,揭示了Sudo的chroot功能存在严重的安全隐患,可能导致普通用户在特定条件下获得root权限,造成极大风险。CVE-2025-32463不仅因其高达9.3的CVSS评分而引发业内高度关注,还揭示了Linux环境中特权分配机制潜藏的复杂问题。本文将深度解析该漏洞的技术细节,剖析受影响版本与风险表现,并提供实用的防护策略指导,从而帮助企业和安全研究人员全面掌握并应对这一威胁。CVE-2025-32463漏洞源于Sudo 1.9.14至1.9.17(包括所有p版本)中对chroot参数处理的缺陷。

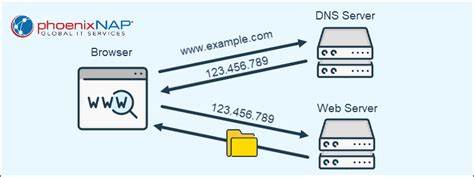

在Linux系统中,chroot操作可以将进程限制在指定的目录范围内,形成类似沙箱的环境。然而,这一功能的设计在实现过程中存在漏洞,允许攻击者绕过限制,以权限提升的方式获得系统root访问权。该漏洞首次由安全研究员Rich Mirch报告,并迅速引发了多个知名Linux发行版的关注,包括Ubuntu、Redhat、SUSE和Debian,不同系统给予的CVSS评分有所差异,但均认定为高风险。技术上讲,漏洞触发的关键在于Sudo执行chroot操作时未能正确验证输入参数和环境,导致恶意构造的输入能够欺骗系统绕过权限控制。具体而言,使用-sudo的“-R”选项结合恶意路径,即可实现该权限绕过,继而执行任意root命令。该漏洞被戏称为“sudo chroot”(chwoot)提权漏洞,背后利用了底层文件系统路径解析和权限验证的逻辑缺陷。

为了验证和研究该漏洞,社区内出现了多个Proof of Concept(PoC)项目,其中比较著名的一个便是由安全社区pr0v3rbs发布的开源项目CVE-2025-32463_chwoot。该项目基于Docker容器搭建,以Ubuntu 24.04和内置的易受攻击sudo 1.9.16p2版本为环境,提供了简洁直接的利用脚本。通过简单的运行,该PoC能够演示如何利用漏洞在容器内直接获得root shell,全面展示漏洞危害,为进一步的漏洞分析和补丁开发提供基础。受影响的sudo版本主要涵盖了1.9.14到1.9.17之间的所有修订版本,这些版本广泛应用于多种主流Linux发行版中,使得风险面极为广泛。对应的操作系统如Ubuntu、Redhat、SUSE、Debian等均发布了安全公告,建议用户立即升级系统内sudo版本或采用临时缓解措施。鉴于漏洞利用的简单性和后果的严重性,安全社区强烈推荐优先处理部署环境中受影响版本的sudo组件。

应对和防护该漏洞的有效措施主要集中在及时更新软件版本。主流Linux发行版已发布了包含补丁的sudo更新包,更新后的版本彻底修复了chroot参数处理的缺陷,阻止了恶意路径参数的利用。同时,系统管理员应审查sudo配置,尤其是涉及-R参数和chroot相关配置,确保没有不合理的权限开放。除此之外,强烈建议在生产环境部署中引入多层安全防护策略,比如使用强制访问控制(MAC)机制如SELinux或AppArmor,限制sudo进程的执行范围和行为。结合日志审计和入侵检测,能够有效捕捉异常的sudo操作,及早识别潜在攻击行为。从更广泛角度看,CVE-2025-32463反映出Linux系统特权管理在功能复杂化背景下的挑战。

工具在提供灵活功能的同时,必须避免逻辑漏洞、边界条件检查不严等安全隐患。开发者和安全团队应持续加强代码审计、自动化检测、模糊测试等安全实践,保障关键基础组件的安全稳定,防止类似漏洞再次发生。对广大Linux使用者和企业用户而言,定期维护和升级系统组件是防范此类漏洞的根本保障。借助自动化补丁管理工具,实现软件版本及时跟踪和更新,将最大限度降低被攻击风险。日常应结合安全配置指南,强化用户权限分离和最小化原则,限制攻击面,提高整体安全韧性。综上所述,CVE-2025-32463的暴露警示着Linux生态系统中Sudo工具的潜在风险,漏洞之严重性和利用难度不容忽视。

通过深入理解漏洞机理、及时应用安全补丁和强化防护体系,用户和企业能够有效防范该特权提升风险,保障系统安全。关注安全动态,科学评估自身环境风险,为Linux操作环境构筑坚实的安全壁垒,才是应对未来更多漏洞挑战的关键所在。