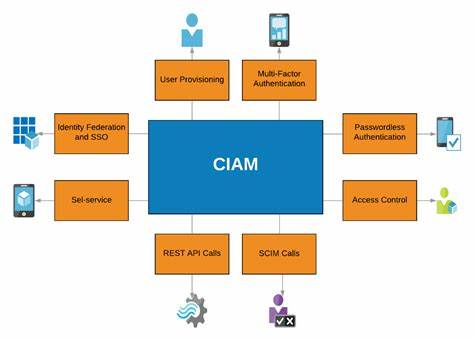

在数字化时代,用户身份认证与访问管理已成为各类应用、平台和服务的关键命题。特别是面向客户的业务,更需要构建安全、灵活且用户友好的身份管理体系,以满足日益增长的安全需求和合规要求。客户身份与访问管理,简称CIAM(Customer Identity and Access Management),作为专门面向终端客户的身份管理解决方案,正逐步成为现代互联网及企业数字化转型中的核心支柱。 CIAM的核心目标是帮助企业安全地管理用户的身份信息,实现身份验证、访问授权、用户生命周期管理,同时在保障隐私、合规要求和用户体验之间取得平衡。区别于传统的企业身份管理(IAM)侧重于内部员工访问控制,CIAM着眼于大规模、多样化的终端客户群体,更强调品牌用户体验和安全防护。 CIAM的重要性随着互联网应用和移动终端的普及而日益凸显。

现代应用无论是电商平台、SaaS服务,还是社交媒体和金融科技,都依赖可靠的CIAM来统一管理用户账户,实现多渠道登录、多因素身份验证、细粒度的权限管理。良好的CIAM不仅能防范网络攻击如凭证填充和身份盗窃,更能通过精准的用户行为分析推动个性化服务和营销。 在技术层面,构建CIAM体系离不开成熟的协议和标准,比如OAuth 2.0、OpenID Connect(OIDC)、SAML 2.0、SCIM 2.0等。OAuth 2.0作为主流的授权框架,支持用户授权第三方应用访问数据而无需暴露密码。OIDC建立在OAuth 2.0基础之上,提供身份层支持,实现单点登录(SSO)和统一身份认证。SAML广泛应用于企业级身份交换,助力跨组织访问控制。

SCIM则专注于用户身份数据的跨系统同步和自动化管理。 为了提升安全性,现代CIAM系统普遍集成多因素认证(MFA)、自适应认证和风险评估。MFA通过短信、邮件、应用通知或硬件令牌等多渠道验证身份。风险评估会基于用户行为、设备信息和地理位置等动态因素调整认证严格度,极大降低恶意攻击成功率。此外,合规性在CIAM设计中同样重要,欧盟的GDPR、美国的CCPA以及行业特定的HIPAA标准都对用户数据保护提出了明确要求,CIAM系统需内置隐私保护机制,支持用户同意管理和数据删除请求。 市场上提供CIAM解决方案的平台种类丰富,包括商业服务和开源项目。

商业CIAM提供商如Auth0、Okta、FusionAuth、AWS Cognito和Ping Identity等,不仅提供稳定的身份管理服务,还支持强大的API、SDK和一站式管理界面,适合企业快速集成和上线。开源平台诸如Keycloak、Gluu Server、ORY Kratos、Authentik和Authelia,则为有定制化需求和预算限制的开发团队提供弹性和自主权,允许自建和灵活调整身份管理体系。 开发者社区也围绕CIAM构建了丰富的资源生态,包括多语言SDK和集成示例。JavaScript层面有NextAuth.js和Auth0.js,帮助构建现代WEB和移动端的身份认证;Python生态中Authlib、Flask-OIDC提供身份认证组件;Java与Spring Security OAuth、Keycloak适配器则是企业应用首选。Go语言开发者借助go-oidc和ORY Hydra可以实现高性能的认证服务。移动端则可使用Auth0、Firebase Authentication和AWS Amplify等SDK实现测设备友好的无缝登录体验。

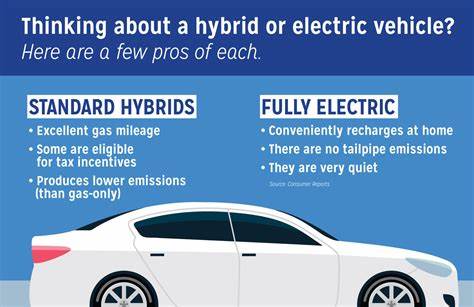

身份用户体验(UX)与客户体验(CX)在CIAM设计中至关重要。采取优化的注册流程,减少用户操作步骤,支持社交登录并合理设计同意界面,避免用户流失。同时推行渐进式用户信息收集,尊重隐私的前提下逐步完善用户档案。此外,兼顾无障碍设计确保各种用户均可顺利认证和使用服务,也是现代CIAM不可忽视的方面。 数据分析和身份智能发挥越来越大作用。通过将CIAM与客户数据平台(CDP)如Segment和Amplitude整合,实现实时的登录事件追踪和异常行为检测,帮助企业及时发现账号风险和欺诈行为,并推动精准营销。

行为分析不仅强化安全,也为产品设计与用户增长战略提供数据支持。 该领域也涌现出丰富的学习和认证资源,Auth0学习中心、Okta开发者文档和FusionAuth专家指南,为开发者提供系统知识支持。行业组织如IDPro、OpenID基金会定期举办研讨会和培训课程,推动身份管理标准的普及和应用。通过社区和会议如Identiverse、KuppingerCole活动,专业人士可实时掌握最新动向和实践经验。 在具体实施方面,各类型企业根据规模和需求选择不同策略。初创企业倾向于快速集成托管CIAM服务,以短时间上线并保证安全;大型企业可能采用混合架构,结合自建平台与商业产品,支持高度定制与合规要求。

决策时需权衡成本、灵活性、安全性和用户体验。 开源项目及样例模板也为入门和试验CIAM提供便利。比如Next.js结合FusionAuth和Tailwind CSS的示范模板,Auth0与React起步项目,ORT Kratos的身份示例,Keycloak自定义登录主题,均帮助开发者快速搭建和改造身份管理系统。 综上所述,客户身份与访问管理作为现代数字服务的核心支撑,不仅关系到用户安全,更直接影响企业的品牌信誉和业务增长。随着技术不断发展,CIAM系统正逐步实现更强的智能化、个性化和合规能力。借助完善的CIAM资源和工具库,开发者们能够有效构建符合未来需求的安全身份体系,助力企业在激烈的市场环境中赢得用户信任和竞争优势。

。