近年来,随着云计算和容器技术的广泛应用,网络安全威胁也出现了新的演变方向。特别是在Docker容器广泛部署的背景下,攻击者不断寻找新的突破口以发动大规模分布式拒绝服务(DDoS)攻击。ShadowV2僵尸网络就是此类威胁中的典型代表,它通过利用不安全配置的Docker容器,有效地打造了高效且隐蔽的DDoS攻击平台。 ShadowV2的出现打破了传统DDoS攻击服务的模式,使得攻击者能够直接租用感染的容器资源,以更灵活和高效的方式展开攻击。研究机构Darktrace的一项调查显示,该僵尸网络的核心在于利用管理不善、暴露在互联网上的Docker守护进程(Docker daemon),尤其是在亚马逊云服务(AWS)上的实例中。攻击者通过Python脚本在GitHub CodeSpaces环境托管的服务器上操作Docker API,部署和管理恶意容器。

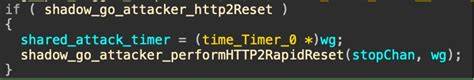

这种通过合法平台发布的控制程序,巧妙地绕过了传统安全检测手段,令防御者难以察觉。 ShadowV2的攻击链始于利用Python脚本连接目标Docker守护进程,攻击者先创建一个基础的"setup"容器,该容器用于搭建包含各种恶意工具的工作环境。随后,攻击者将开发出的工具打包成新的定制镜像,重新部署为工作容器,大幅提升攻击的隐蔽性和灵活性。这种以容器为载体的攻击方式不仅有效规避了传统杀毒软件和安全扫描工具的检测,还使得攻击规模具备高度可扩展性。 研究人员分析发现,ShadowV2的恶意代码主要由用Go语言编写的二进制文件组成,它封装在容器中,采用了高性能的HTTP客户端库Fast HTTP来执行HTTP Flood攻击。通过多线程技术,攻击脚本能够高速发起海量HTTP请求,快速耗尽目标服务器资源。

此外,恶意程序还集成了多种规避机制,比如HTTP/2协议的快速重置连接、伪造的转发头携带随机IP地址等,有效绕过了包括Cloudflare在内的防御策略。 ShadowV2所采用的攻击模型堪称创新,它不仅通过分布式容器群集中实现攻击,还提供了针对客户的"DDoS即服务"(DDoS-as-a-Service)平台。该平台配备了功能完善的API接口与权限机制,允许客户直接远程控制攻击行为,自定义攻击目标和规模。这种商业化的攻击服务模式极大降低了实施复杂DDoS攻击的技术门槛,使得更多恶意用户能够轻松参与网络攻击,造成严重的安全威胁。 监管部门和安全厂商面对ShadowV2式的攻击,传统依赖于恶意程序特征码检测的方法显得力不从心。防御的关键在于集中监测Docker API的异常调用行为、容器的非正常部署操作以及云端资源的使用异常。

特别是在公有云和混合云环境下,严格配置访问权限和强化容器安全策略显得尤为重要。此外,结合行为分析、流量模式识别等先进安全技术,可以提升对类似ShadowV2攻击的预警能力。 ShadowV2的出现再次提醒业界,容器技术虽然带来了敏捷和高效,但一旦管理不善,反而成为攻击者的利器。企业应加强云端资源的安全管理,对Docker守护进程的访问权限进行严格限制,及时更新和加固容器镜像,防止出现配置漏洞。同时,加强对容器网络流量的监控,为潜在异常活动建立告警机制。 综上所述,ShadowV2利用错误配置的Docker容器发动的DDoS攻击,代表了新一代网络威胁的发展趋势。

攻击者借助现代DevOps工具和高性能编程技术,将网络攻击打造为一种服务,极大提升了攻击的隐蔽性和效率。面对这一挑战,安全从业者需要持续创新防御策略,从基础设施配置到流量监控,形成多层次、多维度的安全防护体系,保障云计算环境和互联网的稳定运行。 。