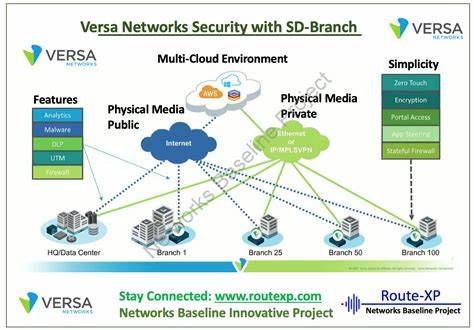

在网络安全领域,最新的漏洞披露又一次引发了广泛关注。针对Versa Networks的漏洞修复公告显示,其虚拟化和服务创建平台Versa Director存在一个可能导致认证令牌泄露的安全隐患。随着网络攻击的手段日益增多,企业如何保护自身数据安全成为了各界热议的话题。 在9月23日,Versa Networks发布了一篇安全通告,声明已经对一项被标记为CVE-2024-45229的漏洞进行了修补。该漏洞的CVSS评分为6.6,涉及Versa Director的REST API,这是用于服务编排和管理的关键接口。令人担忧的是,现有的这一REST API存在一些不需要认证的漏洞,特别是与登录、横幅显示和设备注册相关的API。

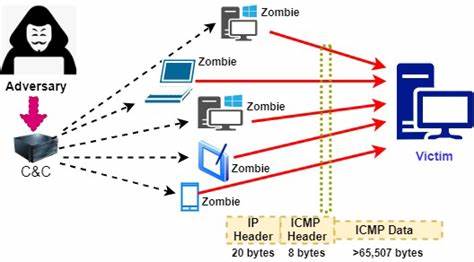

根据Versa Networks的解释,攻击者能够通过向一个GET请求中注入无效参数,恶意利用这些API。如果Versa Director直接与互联网连接,这种攻击方式将能够暴露其他当前登录用户的认证令牌。这意味着潜在的攻击者可以获取这些认证令牌,并利用它们在9183端口上调用其他API,从而形成对用户账户的进一步入侵。 这是一个相当严重的安全漏洞,因为获得其他用户认证令牌的攻击者可以在未授权的情况下进行进一步操作。尽管Versa Networks在通告中强调,这种漏洞无法被利用来泄露用户名和密码,而且如果Versa Director部署在防火墙或API网关后面,相关的安全解决方案可以阻止对受影响API URL的访问,但这并不能完全消除安全风险。 Versa Networks还指出,对于不暴露于互联网的Versa Director,漏洞并不可被利用。

此外,经过验证,Versa自托管的核心组件也并未受到此漏洞影响。为了保障用户安全,Versa Networks已经为多个版本的Versa Director发布了热修复,版本包括22.1.4、22.1.3、22.1.2和21.2.3。该公司强烈建议所有用户尽快更新到最新版本。此外,对于使用22.1.1和21.2.2版本的用户,建议升级到已修补的22.1.3和21.2.3版本。 值得注意的是,尽管目前没有在生产系统中发现此漏洞的利用实例,Versa Networks已在实验室环境中观察到相关的概念验证代码。这进一步强调了企业对网络安全升级和补救措施的重要性。

美国网络安全和基础设施安全局(CISA)也对此漏洞发布了紧急通知,呼吁各组织尽快应用必要的更新,并在其环境中寻找任何恶意活动的迹象。CISA的提醒无疑为企业敲响了警钟,尤其是在当前网络威胁日益增加的情况下,保持软件和系统的及时更新,能够有效防止潜在的攻击。 在这一事件之后,许多企业和行业观察者开始反思,如何在日益复杂的网络环境中加强自身的安全防护能力。网络安全并不是一朝一夕的工作,而是需要持续的投入、关注和技术支持。企业应该建立强有力的安全政策,实施多重安全策略,包括定期的漏洞扫描、更新管理和安全培训等,以确保企业的网络安全处于一个可控的状态。 与此同时,随着网络攻击的技术手段不断演进,企业在选择和使用安全产品时也必须保持警惕。

例如,是否将关键业务系统暴露在互联网,以及如何配置防火墙和API网关以限制不必要的外部访问,都是企业需要认真对待的问题。 总之,Versa Networks此次漏洞的曝光再次提醒我们,对于网络安全的重视不能放松。企业只有在信息技术的快速发展中保持敏感,及时采取改进措施,才能有效降低安全风险,保障用户和自身的数据安全。面对瞬息万变的网络安全环境,企业、用户和技术提供商之间的合作显得尤为重要。只有通过共同的努力,才能在未来的网络挑战中立于不败之地。 最后,希望所有相关企业能够对此次事件引以为戒,加强对网络安全的投入,做到未雨绸缪,确保在面对威胁的时候能够有效应对。

这不仅是对自己业务的负责,也是对客户和合作伙伴信任的一种维护。网络安全没有终点,只有持续的努力与创新才能推动行业的健康发展。