**“生死时速”——揭示Ping of Death攻击的秘密** 在网络安全的世界里,攻击者和防御者之间的斗争从未停止。其中一种名为“Ping of Death”的攻击手法,虽然它的名称听似戏谑,但其潜在的破坏力却是相当真实的。这种针对计算机系统的攻击方式不仅揭示了网络安全的脆弱性,也反映出互联网时代带来的新挑战。 ### 什么是Ping of Death攻击? 在了解Ping of Death攻击之前,我们首先要明白“ping”这个概念。Ping是一种测量网络连接的工具,它通过发送小数据包到目标计算机并等待回应来确认连接的成功与否。然而,Ping of Death攻击却出于恶意,被用来制造拒绝服务(DoS)事件。

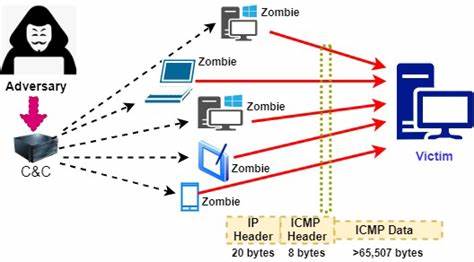

攻击者利用这一技术,故意向目标计算机发送超出正常大小限制的恶意数据包,从而造成系统崩溃或不稳定。 Ping of Death攻击的原理在于计算机对于数据包的处理能力。正常情况下,计算机只能处理一定大小的数据包,但在攻击者的操控下,发送的包却被设计为过大。网络传输过程中,数据包会被分割成多个部分传送到目标计算机,当这些部分到达后,目标系统需要重新组装这些数据。如果分组和组装过程出现错误,就可能导致缓冲区溢出,从而让攻击者得以控制系统。 ### 攻击方式:命令行与文本编辑器的结合 对于有恶意意图的人来说,实施Ping of Death攻击其实并不复杂。

在Windows系统中,攻击者只需要打开命令提示符或者使用简易的记事本程序,便可通过简单的命令实现攻击。 通过命令提示符,攻击者可以输入以下命令: ``` ping <目标IP地址> -t -l 65500 ``` 在这个命令中,`-t`参数的作用是连续发送ping请求,而`-l 65500`则是将数据包的负载增大至65,500字节,这样的设置无疑为Ping of Death攻击提供了技术基础。 此外,攻击者也可以通过记事本创建一个批处理文件,内容如下: ``` :loop ping <目标IP地址> -l 65500 -w 1 -n 1 goto :loop ``` 将文件保存为`ping_attack.bat`后,双击执行,便开始了持续的攻击。尽管这个过程看似简单,但此类行为的法律后果却相当严重。 ### 法律与道德的双重考量 随着网络攻击手段的不断升级,Ping of Death攻击的实施与监管逐渐走向复杂化。虽然许多人可能抱有侥幸心理,认为网络攻击无非是技术上的游戏,但实则每一次攻击都可能造成人们的不满和恐慌。

无论是个人用户还是企业机构,在遭受攻击后,系统故障、数据丢失等严重后果都可能导致经济损失和信任危机。 在许多国家,这种形式的网络攻击是明确违法的。施行Ping of Death攻击不仅会面临法律责任,还有可能被追究刑事责任。法律的严惩并不能完全制止这种行为的发生,因为在网络世界中,隐匿身份的可能性大大提高,使得追责变得更加困难。在这种情况下,网络安全教育显得愈加重要。企业、个人和教育机构都应当加强网络安全知识的普及与宣导,避免技术被恶用。

### 防范对策:构建安全防线 面对Ping of Death及其他各种形式的拒绝服务攻击,如何进行有效的防范成为了当今网络安全领域的重要任务。首先,部署防火墙是必不可少的,这可以帮助监测并阻止异常流量的入侵。同时,企业应加强网络设备的配置,限制未经授权的访问,确保只有可信任的用户可以进入网络环境。 其次,利用入侵检测系统(IDS)也是一种有效的措施。这些系统可以通过实时监测网络流量,识别潜在的攻击,并及时采取措施进行防御。通过建立完善的网络安全体系,企业能够更好地应对来自外部的威胁。

最后,加强员工的网络安全意识教育也是不可忽视的一环。很多时候,攻击并不是通过复杂的技术手段实现的,而是利用了人们的疏忽。在日常工作中,员工需要具备一定的网络安全知识,能够识别钓鱼邮件、恶意链接等潜在风险,从而降低网络攻击的成功率。 ### 结语 Ping of Death攻击虽然在技术层面并不复杂,但其背后所反映的却是当今网络安全领域的重大挑战。随着技术的进步,网络攻击手段日益增多,网络安全的防线也必须持续加强。在这个信息技术飞速发展的时代,网络安全不仅关乎个人的隐私,更直接影响到社会的稳定与发展。

因此,面对这样威胁,我们每个人都应增强法律意识、道德意识,在追求技术进步的同时,始终保持警惕,以免掉入网络攻击的陷阱之中。只有构建起一个更加安全的网络环境,才能让我们在信息时代游刃有余,为未来的发展打下坚实的基础。