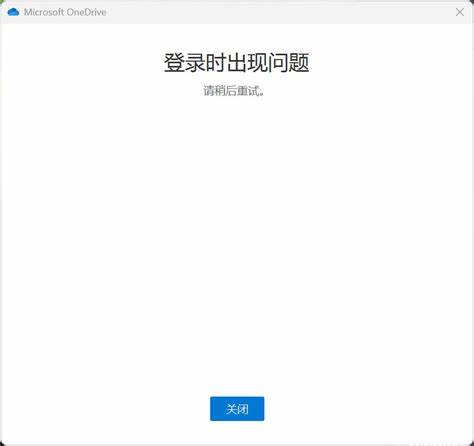

在Windows 10或更高版本中使用OneDrive时,如果在输入Outlook邮件地址后弹出"安全证书上的名称无效,或者与站点不匹配"的安全警报,通常会阻断微软账户的验证流程,导致无法登录OneDrive或Microsoft在线服务。遇到这一类问题时,用户常常看到浏览器或客户端显示证书错误提示,点击继续后可能仍然只显示空白页面,或返回错误代码如0x801901f4。本篇内容将从根因分析入手,按步骤提供可执行的诊断和修复方法,并给出进阶诊断手段和预防建议,帮助你尽快恢复OneDrive及微软账户的正常登录。 首先理解证书名称不匹配的含义很重要。证书上的名称包括证书的主题名称(CN)和备用名称(SAN)。当浏览器或客户端访问的域名与证书上声明的域名不一致,或者证书链无法被系统信任,就会弹出"名称无效或与站点不匹配"的警报。

产生这种情况的常见原因包括DNS解析错误导致访问的是错误主机、网络代理或中间人(例如公司网络使用HTTPS深度检测设备)进行SSL拦截、系统时间错误、根证书或中间证书缺失、主机文件被篡改、VPN或代理配置问题、以及曾经加入过域导致的组策略残留等。 排查的第一步是做最基础的检查。确认系统时间和时区准确,因为证书验证高度依赖于时间。若时间或时区错误,会导致证书被判为过期或尚未生效。接着在浏览器中直接访问https://login.live.com/或其他微软登录地址,点击地址栏的锁形图标,查看证书的详细信息,检查证书的颁发给(Issued to)字段和主题备用名称(Subject Alternative Name)是否包含你正在访问的域名。若证书上的主机名与地址不一致,说明存在中间人拦截或DNS解析指向了错误服务器。

如果证书看起来正常,但系统提示链不受信任,则需要检查根证书和中间证书是否安装在受信任的证书存储中。可以通过运行certmgr.msc(当前用户)或certlm.msc(本地计算机)查看"受信任的根证书颁发机构"和"中间证书颁发机构"中的相应证书。如果缺失,则可以从浏览器导出该站点证书,并将其导入到"受信任的根证书颁发机构"(谨慎操作,仅在你确定证书来源可信时进行)。若公司或安全软件使用自签名根证书来解密HTTPS流量,需要由IT部门提供并导入该根证书。 网络环境的影响也要优先排查。关闭任何VPN或代理,切换到另一个网络(例如手机热点)重新尝试登录。

如果在其他网络下可以正常登录,说明问题很可能出在当前网络或运营商上,而非本机系统本身。许多企业网络或带有安全网关的家庭路由器会拦截HTTPS并替换证书,从而导致名称或链不匹配。如果你必须在被拦截的网络中工作,应联系网络管理员或VPN提供商,询问如何将登录.live.com等域名列入SSL绕过白名单。 对曾经加入域的设备,还需考虑组策略残留问题。域环境中,域管理员可能通过组策略修改了证书、代理或受信任的根证书设置。即便退出域,这些设置有可能遗留在本地。

可以尝试重置本地组策略,通过管理员命令提示符执行以下命令:rd /s /q "%windir%\System32\GroupPolicyUsers" 然后执行 rd /s /q "%windir%\System32\GroupPolicy" 随后运行 gpupdate /force 强制刷新策略。上述命令会删除本地组策略配置并立即更新,让很多因策略导致的证书或代理强制设置恢复默认状态。请在执行前备份重要配置,并确保以管理员身份运行命令提示符。 Windows系统服务也可能影响微软账户登录。打开服务管理器(services.msc),确认Microsoft Account Sign-in Assistant(通常显示为Microsoft Account Sign-in Assistant或wlidsvc)已启动且启动类型为自动。如果此服务异常或被禁用,可能导致账户验证无法完成。

另需检查Network Location Awareness和Workstation等相关网络服务是否正常运行。 OneDrive客户端本身和Windows凭据管理也会产生连锁问题。建议在控制面板的凭据管理器(Credential Manager)中删除与Microsoft或OneDrive相关的Windows凭据和Web凭据,之后重新尝试登录。重置OneDrive客户端也常常能解决卡在登录阶段的问题。可以在运行窗口或命令提示符中执行以下命令:%localappdata%\Microsoft\OneDrive\onedrive.exe /reset。该步骤会重置OneDrive设置并重新启动客户端。

若重置后OneDrive未自动重启,可以手动启动:%localappdata%\Microsoft\OneDrive\onedrive.exe。 系统完整性检查可以排除因系统文件损坏导致的异常行为。以管理员身份打开命令提示符,运行 sfc /scannow 检查并修复系统文件。若sfc无法修复所有问题,接着运行 DISM /Online /Cleanup-Image /RestoreHealth 来修复Windows映像。修复完成后重启系统并再次尝试登录。 有些证书错误源自第三方安全软件对HTTPS流量的检测。

诸如某些杀毒软件或网络安全套件会启用HTTPS扫描功能,通过在本地生成证书来解密并检查流量,从而触发证书名称不匹配或链不受信任的错误。临时禁用这些功能或卸载相关软件以排除影响。如果确认是第三方软件引起,建议在软件设置中关闭HTTPS扫描或将微软相关域名加入信任列表,或者联系软件厂商获取处理建议。 如果登录网页版也无法使用常规浏览器登录,但使用带有VPN时可以登录,说明可能是网络路由或ISP缓存导致的中间人问题。可以在命令提示符中使用 nslookup login.live.com 检查DNS解析结果,确认返回的IP是否为微软的官方IP或与其他正常设备解析结果一致。还可以检查本地hosts文件(路径通常为C:\Windows\System32\drivers\etc\hosts),确认是否有将微软域名重定向到错误地址的记录,若存在可移除相关行并保存。

对开发或高级用户,可使用openssl或网络抓包工具进一步分析。通过openssl s_client -connect login.live.com:443 -servername login.live.com 可以查看服务器返回的证书链和证书详情,从而识别是否为代理替换证书。使用Fiddler或Wireshark可以分析TLS握手过程,定位是本机发出的请求被中间设备篡改,还是服务器返回了异常证书。 若所有本地排查步骤都无法解决问题,考虑备份重要数据后重置或重装系统以还原干净环境,尤其是在系统曾被企业域控制、深度定制或安装过大量网络相关工具的情况下。重装系统通常能排除复杂的配置或残留策略问题,但在此之前建议联系企业IT或微软支持进行进一步确认,以避免丢失重要配置或数据。 针对管理员和IT技术人员,还可在事件查看器中查看与用户登录和证书验证相关的错误日志。

在Windows事件查看器(Event Viewer)中查看"Windows 日志"下的"系统"和"应用程序"日志,筛选与OneDrive、MicrosoftAccount、wlidsvc、Schannel相关的事件,这些日志往往能提供更精确的错误代码或提示信息。 最后给出一份简明的参考步骤总结,便于按序执行排查:确认系统时间与时区正确,尝试使用其他网络或手机热点排除网络中间人;在浏览器中查看证书详情,确认证书主题和备用名称是否匹配访问域名;检查并导入缺失的根或中间证书(仅在确认来源可信时);关闭VPN和代理以及第三方HTTPS扫描功能;清理凭据管理器并重置OneDrive客户端;运行sfc和DISM修复系统文件;若曾加入域则重置本地组策略并刷新:rd /s /q "%windir%\System32\GroupPolicyUsers" rd /s /q "%windir%\System32\GroupPolicy" gpupdate /force;检查并启用Microsoft Account Sign-in Assistant服务;查看hosts文件和DNS解析结果;必要时使用openssl或抓包工具进行深层分析。 遇到证书错误时保持谨慎,莫随意导入不明根证书或在不确定来源时绕过安全提示,因为错误地信任恶意证书会带来隐私与安全风险。如果以上方法仍然无法解决问题,可以联系网络管理员或向微软支持提交工单,附上浏览器证书截图、事件查看器错误日志以及你已尝试的排查步骤。这些信息将帮助技术支持更快定位问题。 通过系统化的排查思路和逐项解除可能的干扰因素,大多数登录OneDrive时出现的"安全证书上的名称无效,或者与站点不匹配"问题都可以被定位并修复。

保持系统更新、定期刷新受信任证书、避免在不可信网络中进行账户登录,并对企业网络的HTTPS拦截机制保持警觉,能有效降低此类问题的发生概率。如果需要更具体的操作步骤或遇到特殊日志信息,可将错误截图和日志片段提供给技术支持以便深入分析。 。