随着网络攻击手段的不断升级,恶意软件的伪装技术也愈发成熟,尤其是在游戏玩家群体中流行的Trojan.Scavenger便是一个典型案例。该恶意软件家族通过伪装成游戏作弊器和MOD,以此作为传播载体,从而潜入用户的Windows系统,窃取包括加密钱包私钥和密码管理工具数据在内的敏感信息。本文将全面剖析Trojan.Scavenger的运作机制、传播途径、攻击链条及其对用户安全的潜在威胁,并提出相应的防护建议。 Trojan.Scavenger的首要传播方式便是依托于玩家常用的第三方游戏作弊器、补丁以及各种游戏MOD。这些文件通常以ZIP压缩包形式,通过种子网站或游戏爱好者论坛被广泛共享,诱使用户下载并按照内附安装指南操作。恶意软件的设计者巧妙利用DLL文件搜索顺序劫持(DLL Search Order Hijacking)漏洞,该漏洞在Windows系统及某些浏览器中存在,允许攻击者将恶意DLL放置于优先加载的目录中,导致系统误加载恶意库而非正版系统库。

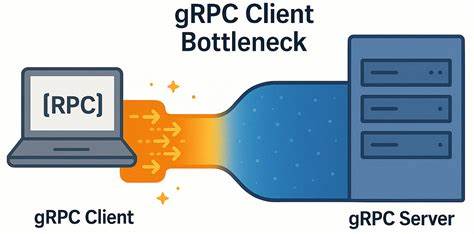

具体到Trojan.Scavenger家族,此病毒组件分为多个模块,起始通常来源于名为Trojan.Scavenger.1的DLL文件。通过伪装成合法的游戏外挂补丁,该模块鼓励用户将恶意DLL复制进游戏目录,如热门游戏《Oblivion Remastered》指定路径。正常情况下,正版游戏会验证DLL的加载顺序,但在存在漏洞的情形下,恶意DLL优先被调用,触发后续攻击链。 Trojan.Scavenger.1成功执行后,会下载并激活后续级别的恶意模块,包括Trojan.Scavenger.2、3和4。这些模块分别在系统中执行不同任务,例如Trojan.Scavenger.3会伪装成version.dll,潜伏在多款基于Chromium内核的浏览器目录,如Google Chrome、Microsoft Edge、Yandex浏览器和Opera中。利用浏览器本身对DLL加载来源的不严谨检测,恶意DLL得以优先加载,继而关闭浏览器的防护机制,包括沙盒环境和扩展程序验证,从而使恶意代码得以无阻碍地注入和执行。

Trojan.Scavenger通过修改目标浏览器扩展实现数据窃取,攻击对象聚焦于加密钱包扩展如Phantom、Slush和MetaMask,以及密码管理插件Bitwarden和LastPass。恶意代码并不直接篡改原始扩展文件,而是将扩展复制至%TEMP%目录下的特殊缓存区,通过拦截文件访问API将原路径重定向至恶意版本。此激进手法令被感染系统的用户无从察觉扩展已被篡改,而钓鱼性质的恶意代码则通过植入额外的JavaScript脚本,窃取用户的私钥、种子短语和登录凭证,继而向远端黑客服务器上传敏感数据。 在针对加密钱包应用Exodus的攻击中,Trojan.Scavenger.4模仿合法的profapi.dll存在于应用目录。借助相同的DLL劫持漏洞,该模块在加密钱包启动时自动加载,并监听JavaScript引擎V8中处理的JSON数据。重点捕获含有关键字段passphrase的对象,截获后将高度敏感的助记词和私钥信息发送给攻击者,极大威胁用户资产安全。

研究进一步表明,Trojan.Scavenger的另一传播变种隐藏在游戏插件文件中,以.ASI为扩展名实为DLL修改版。这种设计使得游戏程序在启动时直接调用感染模块,启动持续的后续攻击步骤,完全绕过用户的安全警觉和常规防护措施。此外,该恶意软件具备环境检测功能,会监测是否运行在虚拟环境或处于调试状态,若发现此类异常则主动停止活动,逃避安全研究和检测。 Trojan.Scavenger的通信机制同样体现出高度复杂的加密保护。恶意程序与控制服务器交换密钥,通过多步骤加密校验建立信任,随后所有数据传输均伴随加密时间戳参数,确保通信安全且难以被中断。一旦缺失或格式错误,服务器即拒绝响应,保证恶意程序链条的稳定运作。

面对如此隐蔽且复杂的攻击方式,用户及安全从业人员需高度重视游戏相关软件的来源和安全性。避免从非官方和不可信渠道下载外挂、MOD及游戏补丁,不随意执行来源不明的安装说明是基本防范前提。定期更新操作系统及软件补丁,尤其是修复DLL搜索顺序相关漏洞的补丁版本,有助于降低攻击面。 浏览器安全策略的强化也不可忽视,通过安全配置或第三方安全插件阻止恶意扩展的加载和执行,加强密码管理工具和加密钱包的多重认证机制,将提升账户自身的防护能力。 企业及组织层面,应部署具备恶意DLL加载检测能力的安全产品,如Dr.Web等先进杀毒工具,实时监控异常文件行为和DLL劫持攻击尝试。搭建多层次防御体系,涵盖终端安全、网络流量监测及日志分析,确保快速响应潜在的安全事件。

网络安全形势的严峻挑战促使所有用户尤其是游戏玩家群体提高警惕。Trojan.Scavenger通过伪装游戏作弊器和MOD的手段侵入系统,充分展示了攻击者利用用户心理和技术弱点的典型策略。只有通过持续更新安全意识、规范下载行为和借助可靠技术防护,才能有效抵御该类高级持久威胁,保障个人和财产安全。