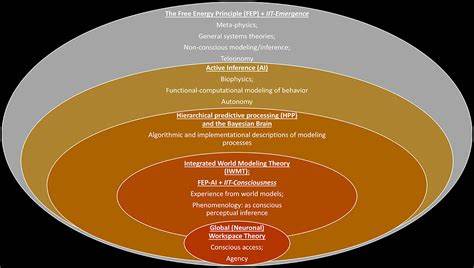

随着浏览器扩展在提升用户体验和增强功能方面的广泛应用,安全风险也随之凸显。特别是在Chrome扩展能够与本地服务Model Context Protocol(MCP)服务器通信的情形下,传统的安全隔离措施正面临前所未有的挑战。MCP作为一种便捷的协议,连接AI智能代理与本地系统资源,为本地开发和自动化带来了诸多便利,但与此同时,其默认缺乏认证机制的设计也暴露出严重的安全隐患。通过深入分析Chrome扩展与MCP服务器的互动流程,本文将揭示潜藏的风险源头及其对企业和个人用户安全的影响。 MCP服务器通常运行在本地机器的特定端口,采用Server-Sent Events(SSE)和标准输入输出(stdio)两种传输方式实现与客户端的通信。这些传输方式本身不包含身份验证功能,完全依赖服务器开发者自行实现访问控制。

然而,现实中绝大多数MCP服务器并未在默认状态下启用任何认证,这使得任何运行在同一台机器上的进程,包括浏览器扩展,都可以轻易连接并执行服务器暴露的操作。 Chrome扩展具备访问localhost的能力,为其与本地MCP服务器通信提供便利。攻击者可以制作恶意扩展,利用无需授权的接口,直接调用MCP服务器的工具列表,实现对文件系统、社交工具(如Slack、WhatsApp)甚至其他敏感资源的操作。这种未经授权的访问不仅突破了浏览器的沙箱机制,也可能导致对用户计算机的完全控制,带来数据泄露、权限提升甚至后门植入等严重后果。 近年来,谷歌针对网络安全加强了策略,尤其是在限制网页从非安全上下文访问私有网络资源方面做出了显著改进。但Chrome扩展仍被赋予相较普通网页更高的权限,尤其在localhost访问方面存在例外。

这种特权使得防护漏洞被扩大,恶意扩展能够绕过浏览器安全限制,发起更为复杂的攻击。企业及安全团队需意识到,这不仅是单一的漏洞问题,而是整个浏览器与本地服务交互架构中的系统性风险。 MCP协议的普及和多样化应用使问题更加复杂化。如今,数以千计的MCP服务器具备不同功能,覆盖从文件系统管理到即时通讯整合的多种场景。由于缺乏统一的安全规范,诸多服务器暴露的操作权限不加限制,形成了极为宽泛的攻击面。攻击者可以通过简单的Chrome扩展进行端口扫描,快速定位活跃的MCP实例,继而发起针对性的访问甚至控制。

面对这一挑战,最关键的防护措施是加强对MCP服务器的访问控制。开发者应在设计阶段内置认证机制,确保只有经过授权的客户端可以发起请求。同时,企业应对本地运行的MCP服务进行严格审查,禁用无必要的暴露接口,及时修补已知漏洞。安全策略还需涵盖对Chrome扩展行为的监控,限制不明来源或权限过度的扩展安装,减少潜在风险。 另外,用户教育同样不可或缺。普通终端用户应意识到无害的扩展可能成为攻击载体,避免随意安装未验证的第三方插件。

IT管理者应强调合规使用、定期更新和权限最小化原则,营造安全稳健的本地运行环境。 Chrome浏览器作为全球主流的互联网入口,其安全策略与扩展生态息息相关。随着AI技术与本地服务的深度融合,MCP协议因功能强大而迅速发展,但安全问题不容忽视。如果继续忽略MCP默认无认证的尴尬现实,极易成为黑客攻陷的突破口,引发企业数据泄露危机与信任崩塌。 综上,Chrome扩展与本地MCP服务器之间的无认证通信构成了一个急需修复的安全漏洞,尤其是在沙箱机制被绕过的情形下,危害远超一般网络攻击。建立强有力的身份验证体系、限制扩展权限、强化本地服务安全配置,已经成为保护用户和企业系统安全的重要课题。

除了技术层面,持续的安全意识提升也至关重要,只有多维度协同保障,才能有效抵御这类新兴威胁,确保计算环境的完整性与私密性。