随着互联网技术的发展,开发者日常使用的工具和平台不断丰富,GitHub作为全球最大的代码托管平台,已成为软件开发者沟通协作的核心场所。然而,正是这种庞大的用户基数和频繁的通知机制,也成为了网络攻击者的新目标。最近,一种利用GitHub通知进行的新型钓鱼攻击被首次公开,引发了安全社区的广泛关注。本文将深入剖析这种攻击的具体方式,风险所在以及用户应如何进行防范。 该钓鱼攻击的核心在于攻击者通过伪装成正常的GitHub通知,向受害者以及其他被"标签"的用户发送含有隐藏恶意链接的电子邮件。攻击者利用了GitHub邮件通知的真实格式和内容风格,甚至将大量GitHub用户名刻意嵌入邮件内容中,进一步提高邮件的可信度和欺骗性。

攻击邮件通常标题设计巧妙,如"[yccombinator/-notification] Y-Combinator W2026 | $15M Y-Combinator & GitHub (Issue #126)",令收件人认为邮件是由熟悉的项目或组织发出,增加了点开的概率。 钓鱼邮件中包含一个链接,乍看之下极其相似于真实的GitHub或相关知名网站地址,但实际上带有细微的字符差异,如"https://y-comblnator.com/apply",利用视觉上的相似性诱骗用户点击。链接后可能是一个伪造的登录页面或申请表单,目的在于窃取用户的账号密码和敏感信息。攻击者制作这类链接时还设计了大量白色空白区域,隐藏真实链接,令普通用户难以注意到细节上的异常。 这类攻击的创新点在于利用GitHub通知机制本身作为钓鱼载体。GitHub的邮件通知通常被用户视为可信赖来源,这种信任基础被攻击者巧妙利用。

更令人担忧的是,攻击邮件中同时"标签"了多达32名GitHub用户,形成一种集体受骗的假象,增加了攻击的社会工程学效果。在网络钓鱼史上,这种直接利用开发者社区核心工具进行攻击的案例相对少见,其影响范围也极具潜在风险。 研究人员和安全专家指出,这种攻击虽然设计上存在一些明显的漏洞和粗糙之处,但在用户注意力不集中或缺乏安全意识的情况下,仍然具有相当的欺骗力。如果开发者或项目成员在繁忙之中疏忽,可能会误点击含钓鱼链接的通知邮件,导致账号被盗、代码泄露,甚至引发更广泛的安全事故。 基于这些风险,用户应当提升对GitHub邮件通知的辨识能力。首先,要仔细核对邮件发件人地址和链接的真实URL,切勿轻信邮件内嵌的短链接或看似正常但实际不同的网址。

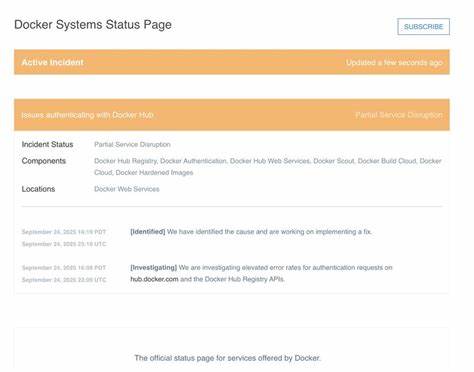

此外,设定多因素身份验证(MFA)是保护账户的关键防线,即使密码被窃取,也能通过额外的验证阻止非法访问。使用安全软件定期扫描邮件内容,避免打开可疑附件或链接,也是保障安全的重要方法。 平台方面,GitHub及邮件服务提供商需要进一步完善邮件身份验证和过滤机制。采用SPF、DKIM和DMARC等邮件验证标准,阻止钓鱼邮件伪造发件人地址的行为,是提高系统整体防护能力的基础。同时,加强对异常账户行为的监控,及时发现钓鱼攻击的蛛丝马迹,对维护社区安全意义重大。 对于中大型开发团队和企业用户,更应建立严密的安全培训和应急响应机制。

定期向团队成员普及网络钓鱼的最新案例和防范技巧,通过模拟钓鱼演练提高警惕性。遇到可疑通知和邮件时,应有统一渠道上报与验证,避免单点误操作导致严重后果。事业单位和企业机构也应购置专业的网络安全服务,保障项目和数据资产安全。 值得一提的是,正是由于此攻击涉嫌使用域名近似欺诈,Cloudflare等互联网安全服务商已及时屏蔽了相关恶意域名。这一举措虽限制了攻击的传播,但同时也反映出网络安全防御工作需保持持续的动态更新和追踪。钓鱼攻击手段日益迭代,只有不断提升技术和用户认知,才能真正筑牢防线。

总体来看,GitHub通知中的新型钓鱼攻击是当前网络安全领域的一个警示。它提醒我们不要因熟悉和依赖某个平台而放松警惕。坚持安全第一的原则,加强对任何外来信息的核实,是保护个人和团队数字资产的基本要求。在数字化转型步伐不断加快的当下,提升网络安全意识和防护能力,已成为每一个从业者不能忽视的责任。通过此次事件,希望广大开发者能够引以为戒,增强防范意识,为打造安全可信的开源生态贡献力量。 。