终端检测与响应(EDR)系统自诞生以来,成为保护企业网络安全不可或缺的重要防线。它们充当了“终端哨兵”的角色,实时监控设备行为,捕捉潜在威胁。然而,攻击者也同样狡诈,近年来不断研发和使用多样的隐匿技巧,有效规避甚至关闭EDR的监控,形成一场高智商的攻防博弈。 恶意攻击者选择让他们的活动在终端上“隐身”,往往利用系统自身的工具和漏洞,掩盖其恶意行为,避免被安全系统发现。这些技术不仅展现了攻击者的隐蔽与灵活,也暴露了EDR在某些方面仍存在被突破的弱点。理解这些“幽灵般”的攻击手法,对于安全团队制定有效的防御对策至关重要。

一种广泛使用的技术被称为“以地为生”(Living off the Land),攻击者借助系统自带的合法二进制文件(俗称LOLBins)实现恶意操作。利用诸如PowerShell、WMI、CertUtil.exe等看似正常的系统工具,攻击者能够执行下载、执行脚本、信息收集等功能,在正常系统活动的掩护下大幅降低被侦测的风险。这种利用合法工具发起攻击的方法,打破了传统签名检测依赖文件异常的防御思路,使得检测变得更加复杂和困难。 此外,代码注入和进程空洞化技术成为攻击者绕过EDR监控的利器。攻击者通过将恶意代码注入到诸如explorer.exe、svchost.exe等正常运行的系统进程中,使得恶意线程混入可信进程,给安全系统带来极大混淆。其变体如进程空洞化则更进一步,允许攻击者启动一个合法进程后,替换其内存空间的合法代码为恶意代码,从外观上维持系统进程正常运行,隐瞒真实威胁存在。

此类技术挑战了EDR根据进程行为识别恶意活动的能力,极易造成监控漏洞。 用户态钩子绕过技术(User-Mode Hook Bypass)则针对EDR常见的监控机制发起反制。众所周知,许多EDR借助在关键Windows API函数前插入钩子以观察恶意操作,但攻击者能通过“解钩”来移除这些检测代码,将函数恢复到未修改的原始状态,从而规避监控。更为先进的手段是直接调用系统调用(syscall),绕过API函数层级的监控钩子,直接与内核通信。此外,还有间接系统调用技术,利用Windows DLL中未被钩住的调用点完成系统调用,使恶意行为更具隐蔽性。这些绕过策略显示了攻击者对操作系统底层机制的深入理解,极大提升了攻击的隐蔽效果。

现代恶意软件也大量采用内存逃逸和代码混淆技术,减少磁盘痕迹,防止静态检测。文件无痕态攻击通过将恶意代码直接加载到内存执行,不写入硬盘,令传统基于文件的防御措施失效。攻击者加密和扰乱代码结构,插入垃圾操作码,隐藏关键字符串,使得自动化分析和指纹匹配难以奏效。某些工具甚至在空闲状态下对其内存内容进行加密,即“睡眠信标”技术,以抵御内存扫描。正是这些隐形忍术,使得攻击活动犹如“写在隐形墨水上的秘密”,需要特殊方法方能识别。 当其他手段均无法奏效时,攻击者甚至直接针对EDR本身发起攻击。

他们利用“带你自家的有漏洞驱动”(BYOVD)策略,选用合法签名却存在已知漏洞的驱动程序,加载进系统内核,并以此获得内核级权限。通过内核特权,恶意代码能够中止、卸载甚至篡改EDR服务及驱动,令安全保护失效。多起勒索软件攻击事件已实践证明,此类针对EDR的“致命一击”极具毁灭性。此外,一些攻击尝试通过系统服务停止命令、注册表篡改乃至自身驱动方案卸载等多种途径,实现对EDR的干扰和删除。 面对攻击者层出不穷的隐匿方式,安全防御者也在不断调整策略。行为分析和异常检测技术成为关键依托,透过对系统正常使用习惯的深入理解和持续监测,及时发现并响应非典型的工具滥用和进程异常。

减少不必要的系统工具开放权利,关闭无用服务和脚本环境,严格应用攻击面缩减策略,也能切断攻击者利用LOLBins的路径。增强系统内存完整性检查,启用Hypervisor保护代码完整性(HVCI)和驱动加载白名单,有效防范BYOVD攻击。 EDR自身的防护也不断升级。自我保护机制(Tamper Protection)防止攻击者轻易终止或移除安全代理,结合内核层检测和事件追踪,弥补用户态监控的缺陷。启用内存扫描功能并结合陷阱进程,增强对注入和代码替换的发现能力。同时,启用PowerShell脚本块日志和抗恶意脚本接口(AMSI)也有助于检测脚本级攻击尝试。

配合网络与云端日志分析,扩大视野,提升对新兴隐蔽攻击的响应速度。 安全意识教育与钓鱼防御同样不可忽视。许多复杂攻击技术背后依然以社工手段获取初始访问权限。强化员工的安全意识培训,改善邮件过滤和宏安全策略,减少攻击者得手的机会,是整体防御体系的第一道防线。 当攻击者试图“切断守卫的喉咙”时,如何设计灾难恢复和事件响应流程至关重要。确保一旦EDR失效能迅速隔离目标端点,结合内存取证工具展开深入调查,最大限度降低入侵影响。

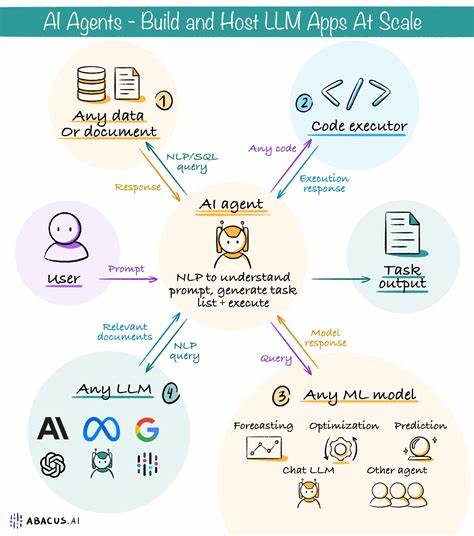

持续演练“安全守望”场景,提升团队面对高级持续性威胁时的应变能力,筑起安全生态的坚固堡垒。 综合来看,攻击者在终端隐匿自身活动,绕过现代EDR的手法日益多样且技术含量不断提高。企业应密切关注攻防动态,深入理解各种规避技术的内涵与表现,科学布局多层次防御措施,才能在这场永无止境的安全棋局中占据优势。终端安全不容懈怠,唯有持续演进的防御策略,方能将潜伏的幽灵彻底驱散,守护数字资产的稳固安全。 未来,随着人工智能、机器学习等技术在安全领域的融入,EDR的智能化水平将迈上新台阶,提供更精准和高效的威胁识别与响应能力。同时,云端协同与威胁情报共享将推动防御体系更具整体协同性和响应弹性。

但无论技术如何演变,攻守双方间的较量始终存在,持久警惕和不断创新将是守护终端安全的永恒主题。愿所有网络安全从业者都能洞悉“终端幽灵”的秘密,筑牢信息防线,共建安全数字未来。