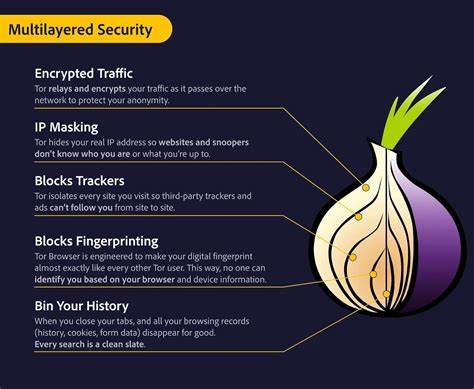

随着互联网隐私保护需求的不断上升,Tor网络作为匿名通信工具,吸引了众多用户的关注和使用。Tor被广泛宣传为一种防止监控和保护用户身份的利器,但其真实的安全性究竟如何?本文将深入剖析Tor的安全机制与潜在漏洞,评估其实用价值与局限性,并为用户提供理性的安全风险认知。 Tor网络的设计初衷是通过采用洋葱路由(Onion Routing)技术,将用户的通信数据多层加密并分段传递,通过随机选择多台中继节点实现身份隐藏和流量混淆。理论上,这种多层加密和中继机制能够有效避免单点监控,令任何单一观察者难以准确追踪用户的真实IP地址和访问内容。然而,实践情况远比想象复杂得多。 首先,Tor自身的安全基础建立在参与网络的中继节点的中立性和分布式原则上。

任何人均可架设中继节点,这包括潜在的攻击者。由于路径选择是随机且频繁变化的,攻击者若能拥有足够数量的恶意节点,将大幅提高其关联通信双方的可能性,从而揭露用户身份。攻击者购买、运营大量中继节点的成本并不高,据现有估算,单个节点的月租费用约为25美元左右,这使得一些资源雄厚的机构或个人可以投入数万甚至数十万美元操控部分网络节点。 其次,Tor网络在隐藏用户来源IP地址上存在显著的脆弱点,尤其是针对洋葱服务(Onion Services)而言。研究表明,攻击者若具备一定的预算和技术手段,有超过50%的概率在一个月内定位到洋葱服务背后的真实服务器IP地址。对于从事新闻报道、政治异议或敏感活动的用户而言,这样的安全风险无疑极大威胁到其隐私和人身安全。

除此之外,Tor网络中存在长期无法有效解决的伦理及社会问题。例如,儿童性虐待材料(CSAM)利用Tor洋葱服务进行非法传播的问题已存在多年,并且数字内容数量庞大,造成调查和打击工作面临巨大挑战。令人担忧的是,部分Tor网络管理者对该问题的态度和处理方式备受诟病,有观点认为他们有权力打击此类违法内容却未充分行动,反映出Tor项目在网络治理与道德责任方面的矛盾和压力。 另外,Tor项目官方网站对于其保护能力的宣传存在一定的误导性,未能明确告知用户面对不同资源层级的攻击者,Tor并非"万能盾"。不少普通用户误以为使用Tor即获得完全匿名和安全保护,实际上只有在对手资源极其有限的情况下,Tor才可能提供有效防护。对于拥有庞大预算的国家级对手,Tor的防护层级显得极为软弱。

从技术层面解析,Tor的安全瓶颈主要体现在路径选择的随机性和中继节点的信任问题。路径的频繁更换虽然能降低长时间流量被关联的风险,但亦使得攻击者多次尝试监控不同路径,提高了破坏可能性。更关键的是,任何恶意运营的中继节点都可能成为流量分析的入口,终极目标是通过时序分析或侧信道攻击关联入站与出站流量,进而识别用户地址。 尽管Tor使用了多层加密技术,但这并不意味着其可以完全抵抗所有攻击形式。加密保护仅能确保存储和传输数据的机密性,却无法防止节点流量的模式被分析。高级的监控方可以综合使用多点流量关联分析和流量指纹识别,降低匿名性。

此外,用户端如果操作不当,比如登录个人账号或在使用Tor时泄露其他身份信息,也极易导致身份暴露。 在面对攻击者的财力和技术积累时,Tor安全性的表现不容乐观。也许更真实的安全定义应基于"信息保护的成本与价值"之间的权衡,如果破解匿名的成本远低于攻击者从中获得的利益,保护必然失效。从这个角度看,Tor网络的防护能力对于高价值目标而言显得极其薄弱。 然而,Tor依然在一定程度上为普通用户提供了一定隐私保护。对于低成本或随机被观察的情况,Tor可以有效避免简单的网络监听和流量跟踪,为用户争取更多的信息安全空间。

其开源性质和全球社区的维护,也为网络自由发声搭建了重要平台,是互联网匿名的象征之一。 总结来说,Tor作为匿名通信工具具有明显的优点,但不可忽视其在安全性上的不足和潜在风险。用户应理性看待其保护能力,避免过度依赖和盲目信任。选择使用Tor时,必须评估自己面对的威胁和对手的实力,结合其他安全措施保护自身的隐私。同时,Tor项目自身应加强网络节点管理,提升透明度,积极应对网络犯罪问题,承担起更多社会责任。 对于期望通过Tor实现绝对匿名和安全的用户而言,保持警惕和持续关注最新安全动态至关重要。

身份保护并非一蹴而就,而是需要多层次、多手段的联合保障。只有充分了解Tor的局限性与风险,用户才能更有效地利用其优势,避免被安全神话蒙蔽视线,真正实现个人网络隐私的坚固防线。 。