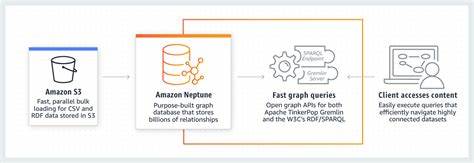

AWS Neptune作为亚马逊提供的全托管图数据库服务,广泛应用于社交网络、欺诈检测、推荐引擎以及医疗数据管理等场景。其支持多种图查询语言,包括Gremlin、openCypher和SPARQL,能够高效地处理复杂的关系数据,帮助用户洞察和利用数据间的深层联系。然而,这一强大功能的背后也存在诸多安全隐患,若配置不当或管理疏忽,可能导致严重的数据泄露风险,甚至被黑客“pwned”,损害企业声誉与业务安全。深入了解AWS Neptune的特性和潜在的安全威胁,有助于构建稳固的防护体系,保障数据资产安全。默认情况下,AWS Neptune实例必须部署在虚拟私有云(VPC)中,并且并不支持将实例直接公开暴露于互联网。尽管如此,历史遗留或不规范配置依然可能存在少数公开访问的实例,这为恶意攻击者提供了可乘之机。

特别是早期版本可能支持公共访问的标记参数,但AWS官方明确指出这种配置并非推荐使用,且随着引擎版本的迭代,相关参数被废弃。实际上,Neptune设计之初就意图通过VPC范围内的访问控制,保障数据库的私密性及安全性。虽然默认运行时没有开启身份认证,所有位于同一VPC的实体理论上都可以不经认证访问数据库,这意味着只要攻击者成功入侵或利用同一网络环境的漏洞,即可获得数据库操作权限。熊市时,内部容器环境或者应用系统的漏洞导致的服务器端请求伪造(SSRF)攻击极易成为突破点。例如攻破运行在VPC内部的Kubernetes容器后,攻击者可能借助容器内的权限访问Neptune实例,读取或篡改关键业务数据。另一个风险点是试图通过负载均衡器将Neptune实例暴露给外部流量。

Neptune要求保持低延迟且持续的TCP连接,而常规的应用负载均衡器(ALB或ELB)采用的HTTP连接重用和负载分发策略与Neptune的连接方式不兼容,容易引发连接失败或不稳定现象。尽管通过网络负载均衡器(NLB)可能实现一定程度的访问桥接,但这常常需要复杂配置且难以调试,也极易成为误操作的温床。攻击者若能扫描AWS IP范围内的8182端口,则可迅速发现潜在暴露的Neptune实例。结合自动化扫描工具masscan,黑客能短时间内快速锁定目标,并通过发送基础的https请求验证实例身份。Neptune的默认端口及服务响应结构,帮助攻击者判断目标真实与否。一旦入侵成功,攻击者便能利用Neptune强大的API执行各种操作,如查询数据、批量导入或导出信息,甚至删除所有节点。

由于默认无认证配置,攻击权限实际上是全开的,其对图数据库的丰富操作接口,为攻击者提供了极大的危害空间。面对以上威胁,合理采取安全策略变得尤为关键。首要原则是避免将Neptune实例暴露于互联网。借助VPC网络隔离机制,限制仅授权服务和用户能够访问数据库资源。在此基础上,安全组配置必须细粒度管理,仅开放必需端口和来源地址,尽量缩小攻击面。启用IAM认证功能则是防止内部滥用的有效手段。

通过AWS身份与访问管理服务制定权限策略,确保只有授权角色才能访问Neptune资源,并且能够限制他们的操作范围,做到最小权限原则。审计日志功能有助于后续追踪与分析安全事件。虽然并不覆盖所有数据库操作,但捕捉绝大部分数据访问和变更请求,能够提供重要线索,验证事件发生的经过及影响范围。采用自动备份与数据加密也是基础配置,避免因物理设备故障或未授权访问导致数据丢失。正确使用TLS协议保护传输过程中的数据安全,有效防止中间人攻击和数据窃听。值得关注的是,AWS官方的共享责任模型明确,将安全配置与访问控制留给客户管理,AWS负责基础设施和服务的稳定运行。

因此,安全意识和规范运维习惯对于保障Neptune数据库的安全至关重要。企业需定期扫描云环境,评估实例暴露风险,及时修复漏洞,并强化访问控制管理。云安全产品如Plerion能够帮助用户智能识别潜在风险,提供预警与改进建议。综合来看,AWS Neptune为用户提供了高效灵活的图数据库解决方案,但默认配置的安全隐患要求运维人员格外注意防护措施。由内而外构筑多层次安全体系,是防止黑客入侵及数据泄露的最佳方式。未来随着服务功能不断完善,身份认证和访问控制将更加成熟,有助于用户更安心地托管关键业务数据,发挥图数据库的强大价值。

。