在云原生与AI代理快速发展的今天,传统基于长期凭证的授权方式已经无法满足对短期、细粒度、可证明持有(Proof-of-Possession, PoP)访问的需求。TwigBush作为一个开源的早期实现,致力于把GNAP(Grant Negotiation and Authorization Protocol,RFC 9635)和其资源服务器扩展(RFC 9767)带入生产实践,为AI代理、微服务和多云场景提供一种更安全、灵活的授权引擎。 理解授权挑战与GNAP的价值是迈向密钥绑定访问控制的第一步。传统OAuth 2.0在很多情况下工作良好,但在需要代理代表用户临时委派权限、限制令牌滥用或将访问权与特定密钥绑定时显得笨拙。GNAP从协议设计上对这些场景提供了更现代的解决方案:交互式的授权流程、更自然的代理委派语义、以及对多种PoP机制(如mTLS、detached JWS和HTTP消息签名)的原生支持。TwigBush围绕GNAP构建了一个Go语言实现,旨在降低实现难度、提供参考实践并鼓励社区贡献与互操作性测试。

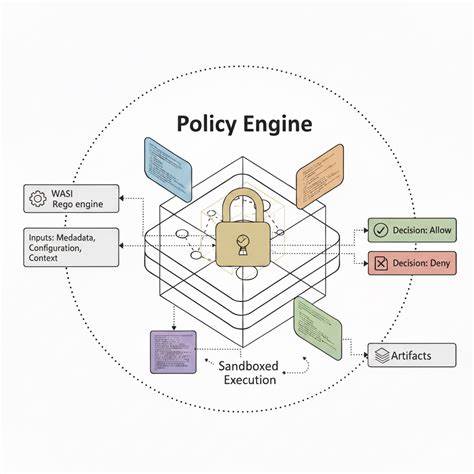

TwigBush的核心能力包含授权服务器(Authorization Server, AS)实现、资源服务器(Resource Server, RS)工具包、以及与策略引擎的适配层。授权服务器负责管理授予(grant)生命周期、颁发绑定密钥的短期访问令牌、执行交互式或异步的继续(continue)流并记录审计数据。资源服务器工具包帮助服务发现AS、进行令牌自省与验证,并按照RFC 9767的要求注册和管理资源。策略适配层允许将授权决策委托给像OpenFGA这样的策略引擎,实现基于关系图的细粒度访问控制。 在安全设计上,TwigBush强调短期且绑定密钥的令牌。短期令牌能显著缩小令牌泄露后的暴露窗口,而密钥绑定(key-bound)确保即便攻击者窃取了token字符串也无法在没有私钥或可证明持有机制的条件下使用。

常见的PoP机制包括mTLS,用于建立传输层的双向验证;detached JWS,适用于签名HTTP消息且不会把签名与主体混淆;HTTP消息签名(HTTP Message Signatures),支持对请求的特定部位进行签名以防止重放与篡改。TwigBush对这些机制提供了开箱即用的支持,方便在不同部署环境中选用最合适的PoP策略。 AI代理场景下,授权问题尤为复杂。代理常常需要代表用户或服务进行短期行动、在多跳调用链中安全传递权限、并在受限场景下按最小特权原则操作。TwigBush的设计可以让AI代理在发起任务前与AS进行一次安全的授予谈判,获得受限、短寿命且绑定代理私钥的访问令牌。代理在执行API调用时会使用PoP证据证明其持有相应私钥,资源服务器通过本地策略和AS的自省接口验证请求并决定是否授予资源。

这样的模式既实现了灵活的代理委派,又通过审计与步增认证(step-up authentication)机制维持高安全强度。 集成资源服务器时,RFC 9767定义了RS与AS之间的交互和发现机制。TwigBush实现了相应的端点,例如用于发现的/.well-known/gnap-as-rs和用于公开密钥的/.well-known/jwks.json,以及用于RS进行令牌自省的/introspect接口。资源服务器可以在启动时通过标准化发现流程找到AS、完成注册并获取必要的信任锚。这种注册与发现流程有助于自动化部署、在多租户环境中实现安全的信任边界,同时降低人为配置错误带来的风险。 在实际部署层面,TwigBush采用Go语言实现,便于在容器化与Kubernetes环境中运行。

项目为常见后端存储和策略集成提供示例,比如使用Postgres作为持久化存储,OpenFGA作为策略查询引擎。开发者可以通过简单的命令在本地启动AS与演示客户端,体验最基本的授予创建、继续交互与令牌验证流程。对于希望在生产环境中采用的团队,TwigBush鼓励通过Docker或Kubernetes部署,并结合成熟的密钥管理系统(KMS)与日志审计管道来强化运行时安全。 实践中常见的安全考量包括密钥轮换、令牌撤销、审计与合规性、以及步增认证策略。密钥轮换要求AS和资源服务器能够无缝切换用于签名与加密的密钥对,且保留历史公钥以便在短时间窗口内验证旧令牌。TwigBush通过提供JWKS端点与密钥版本化机制,支持在线轮换和过渡。

令牌撤销则要求一个高效的撤销与失效传播机制,尤其在多区域部署时需要确保各资源服务器能在可接受的延迟内失效被撤销的令牌。审计日志应记录重要事件如授予创建、继续交互、令牌颁发和撤销操作,便于事后追溯与合规检查。步增认证允许在敏感操作前要求更高强度的证明,例如多因素认证或仅在特定条件下提升权限,这在处理高风险AI代理决策时非常重要。 开发者在采用TwigBush时可以参考若干实践。首先,把令牌尽可能配置为短寿命,并只对必要的受众和作用域颁发权限。其次,尽量采用密钥绑定PoP机制来降低窃取令牌带来的风险,选择mTLS或HTTP消息签名等符合部署约束的方案。

再者,在资源服务器端实施本地策略检查并结合中心化策略引擎进行复杂决策,可以减少对AS的实时依赖并提升可扩展性。最后,确保部署有完善的监控与告警体系,以便在异常行为出现时能够快速响应与隔离受影响的代理或服务。 TwigBush的项目生态与社区导向也是它的一大优势。作为一个开源实现,TwigBush欢迎社区通过问题单、讨论和贡献代码参与协议实现与互操作性测试。项目文档和示例代码降低了上手门槛,Playground与Demo客户端帮助开发者快速验证授权和验证流程。社区参与不仅能推动实现的稳定性和功能丰富性,还能促成不同实现之间的互操作性测试,这对推动GNAP生态健康发展至关重要。

从产品与业务视角来看,引入TwigBush和GNAP带来的好处包括更安全的代理授权、降低长期凭证滥用风险、提升跨服务与跨云的可操作性,以及更细粒度的权限管理能力。对于需要在AI代理和自动化系统中实现委派与代发访问的企业,GNAP提供了比传统OAuth更自然的模型,特别是在需要明确代理语义与PoP保证的场景。TwigBush作为参考实现,可以帮助架构师在早期设计阶段验证架构假设并建立内部最佳实践。 在采纳路径上,组织可以先在非生产环境中使用TwigBush的演示组件和Playground来进行功能验证与攻防演练。通过与资源服务器的集成测试,验证PoP机制、令牌自省和注册流程是否符合生产边界条件。随后可以在灰度流量中逐步引入短寿令牌与密钥绑定策略,监控性能与延迟影响,并根据策略需求对OpenFGA或其他策略引擎进行调优。

随着信任建立,团队可扩展到更多微服务与代理工作负载,最终形成以密钥绑定与短期授权为核心的安全体系。 对于希望贡献或扩展TwigBush的开发者,项目的代码结构与模块化设计提供了良好的起点。核心引擎负责授予生命周期、令牌签发和存储接口,Web层与示例客户端则演示了与外部交互的实现方式。贡献可以集中在丰富PoP机制实现、增强策略适配器、改善可观测性以及提供更多生产级部署示例与Helm Chart等运维工具。通过社区协作,TwigBush有潜力成为GNAP生态中的重要参考实现,推动标准在实际应用中的落地。 未来演进方向可能包括更紧密的Kubernetes原生集成、更成熟的多区域密钥管理范式、以及与云服务提供商身份服务的互操作性。

随着AI代理使用模式的演变,与可解释性、安全策略和合规性工具的集成也会变得更重要。TwigBush如果能在这些领域持续投入,将更容易成为企业在AI与自动化时代构建可信授权的首选工具之一。 总而言之,TwigBush代表了将GNAP协议理念落地的实践尝试。通过支持短期、密钥绑定的令牌与多样化的证明持有机制,它为AI代理和现代微服务架构提供了更安全、灵活的授权路径。对于正在寻找替代或补充传统OAuth 2.0模型的组织,探索TwigBush和GNAP能够带来实质性的安全与可控性提升。参与开源社区、在受控环境中开展验证并逐步迁移关键工作负载,是实现平滑过渡与最大化收益的可行策略。

。