随着开源软件在全球软件开发中的核心地位日益巩固,安全隐患及供应链攻击风险也日益增多。近期,谷歌宣布推出创新计划——OSS Rebuild,旨在通过对广泛使用的开源软件包进行重建验证,以暴露隐藏其中的恶意代码和潜在风险,提升开源生态的整体安全性。该举措不仅标志着谷歌在开源安全领域的积极布局,更为全球依赖开源包的开发者、企业及安全团队提供了重要的技术支持和防护武器。谷歌公开表示,针对当下愈发猖獗的供应链攻击,OSS Rebuild能够为安全团队提供强有力的数据支持,帮助他们识别和防止被篡改的软件包,而这一切都无需人为过度施压于上游维护者,实现了自动化高效的安全监察。OSS Rebuild项目目前覆盖Python的Python Package Index、JavaScript/TypeScript的npm及Rust语言的Crates.io等主流开源包注册库,未来还计划扩展至更多开发平台。项目核心理念在于结合声明式构建定义、构建过程的仪表化监控及网络流量分析等技术手段,生成可信赖的安全元数据。

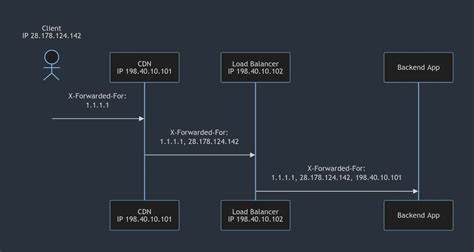

这些元数据可以用来校验软件包的起源,确认其在发布过程中未被恶意篡改,为软件供应链安全打造一条坚实防线。谷歌详细介绍了OSS Rebuild的独特工作方式——通过自动化和启发式分析,系统能够为目标包自动推断合适的构建定义,并在安全隔离的环境下重建软件包。接着,将重建产物与上游发布的原始包进行语义层面的对比,筛除因压缩格式等因素导致的字节级不一致,确认核心代码一致,从而验证包的完整性与安全性。当重建成功后,相关的构建定义和结果会以SLSA(Supply-chain Levels for Software Artifacts)证据形式公开发布,为用户提供可追溯的可信证明,使得包的来源、构建过程及结果一目了然,用户甚至可基于已知的可靠基线,定制个性化的构建过程。对于自动重建无法覆盖的部分,项目也提供手动构建说明文档,保障所有包都能得到有效的安全审查和再现。OSS Rebuild不仅可帮助快速发现和揭露各种供应链攻击形态,例如部分包发布的最终二进制中存在未列入公共源码库的代码(如Solana的@solana/web3.js包),或者检测到不寻常的构建活动(如tj-actions/changed-files的异常动作),甚至能识别软件包内隐藏的可疑执行路径和操作(如XZ Utils中的潜在风险)。

这种深度洞察能力远超人工核查所能及,为开发者和安全人员提供了全新的威胁检测工具。此外,OSS Rebuild的安全数据还能优化软件料件清单(SBOM)管理,加速漏洞响应流程,提升软件包的信任度,降低企业对CI/CD流水线平台承担安全责任的压力。谷歌强调,通过解析发布包的元数据与构建产物来推断重建定义,OSS Rebuild智能对比和验证上游包的版本和完整性,大大削减了供应链被恶意篡改的可能性,为整个开源社区创造了可靠的安全防线。开源软件的广泛使用使其安全性成为全球关注焦点。供应链攻击不仅威胁个别产品,更可能波及大量依赖开源库的企业和应用。谷歌的这一项目正是顺应潮流,通过先进技术为开源生态带来前所未有的透明度与安全保障。

展望未来,随着OSS Rebuild的持续完善和生态扩展,它有望成为业界检测与防范供应链攻击的重要工具,推动开源软件行业迈向更高安全标准。通过自动化和系统化的包重建验证,开发者和企业能够更自信地使用开源资源,降低安全隐患,保障软件开发和交付过程的稳健与可信。总之,谷歌推出的OSS Rebuild项目为打击开源软件中的恶意代码注入提供了创新且有效的手段。它整合自动化构建推断、重建产物验证和透明度公开,极大提升了软件供应链的安全性。在数字时代,确保每一个基础组件的安全对全球科技发展意义重大,谷歌此次举措无疑在保护全球开源生态安全的道路上迈出坚实步伐。随着越来越多的软件依赖开源资源,类似OSS Rebuild这样的安全守护机制,将成为保障软件供应链健康和高效的核心基石。

。