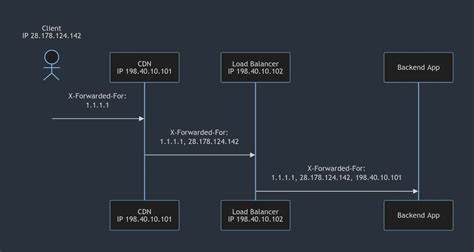

在现代互联网架构中,用户的请求往往会经过多个代理服务器、负载均衡器和内容分发网络(CDN),从用户发起请求到最终到达服务器的路径变得愈加复杂。网络安全和性能优化都依赖于准确识别客户端的真实IP地址,但传统HTTP请求只显示的是最后发起请求的服务器IP,导致无法获取最初发起请求的用户IP。X-Forwarded-For(简称XFF)HTTP头作为一个解决方案被广泛应用,通过携带请求沿途经过的代理链中的IP地址,向服务器传递真实的请求来源信息。XFF不仅帮助实现有效的流量管理和安全防护,也在内容分发和地域识别中发挥着关键作用。然而,由于XFF头属于HTTP请求头的一部分,客户端和中间人可以轻松伪造其内容,因此如何正确理解和信任XFF,成为了网络运营和安全领域不得不面对的挑战。X-Forwarded-For的设计宗旨是解决多层代理环境中真实客户端IP不可见的问题。

正常情况下,请求经过代理服务器转发时,代理会在XFF头中追加客户端IP,形成一个由多个IP地址组成的链条。最右侧通常是离服务器最近的代理IP,而最左侧理应是最初的客户端IP。服务器端通过解析此链条,能追溯请求的实际来源。XFF在用户身份认证、访问控制、流量分配和地理位置定位等多方面有着广泛的应用。比如银行系统可以基于XFF判断登录请求是否来自用户常用地点,CDN则利用XFF确定用户的地理位置,从而分配附近节点响应请求,提升速度和体验。API服务通过XFF实现IP限流,防止恶意刷取接口资源。

尽管XFF带来诸多便利,但其安全性问题不可忽视。由于HTTP头任何客户端都可任意设置,攻击者可以伪造XFF中的IP地址,伪装成内部网络或合法用户,绕过基于IP的安全策略。这导致直接信任XFF可能带来严重风险。在面对这类威胁时,企业往往引入可信代理的概念。通过限定网络访问路径,让所有流量必须经过受信任的边界代理或API网关,由这些代理替用户清洗和重写XFF,从而剔除任何来自外部的伪造数据。常见做法是在代理服务器(如nginx)中配置替换XFF,确保向后端应用提交的XFF仅包含真实访问者的IP。

此外,识别真正的客户端IP时,简单从XFF的最左端取第一个地址是不安全的。更稳妥的做法是结合已知可信代理IP列表或预测代理数量,忽略链条中属于自己基础设施的IP,从右往左选择第一个非内部且未经信任的IP作为真实客户端IP。此方法既避免了恶意篡改,也适应了复杂多级代理环境。解析XFF时也需注意格式和边界问题。XFF头的IP地址通常用逗号分隔,但可能存在额外空格、不规范字符甚至无效IP。若解析器未正确处理这些异常,可能导致服务器崩溃或安全漏洞。

此外HTTP标准允许存在多个同名XFF头,这些需合并成单一字段进行统一解析,以防止请求劫持或转发路径混乱。安全方面,XFF还可能被用于构造针对日志系统的攻击,例如通过在头中注入恶意代码字符串,利用日志库的漏洞触发远程代码执行。对此,开发者应严格验证和过滤IP格式,避免直接将未经处理的XFF内容写入日志,降低暴露风险。除了XFF外,业界还有其它相关头用于传递客户端信息,如Forwarded、X-Real-IP、CF-Connecting-IP等。Forwarded头是IETF RFC 7239标准定义的HTTP头,具备更灵活的格式,能够同时携带客户端IP、代理信息和协议类型,适合逐步替代XFF以提升标准化和兼容性。由于XFF未被行业标准化,且不同技术栈对其处理不完全一致,迁移至Forwarded头是未来趋势之一,但目前仍需兼容XFF的广泛使用。

如何利用XFF实现效果最大化且安全可靠,是企业部署API、CDN与后台服务时的重要考量点。制定严格代理信任策略、定期更新可信代理IP列表、细致解析和验证IP格式、防止日志注入攻击以及结合网络层访问控制,是提高XFF应用可信度的关键。总结来说,X-Forwarded-For作为记录真实客户端IP地址的利器,为复杂网络中的请求溯源提供了解决方案,使得安全审计、流量管理和用户定位更为精准。但其作为HTTP请求头,具有可篡改性,必须结合可信代理环境和合理的解析逻辑,方能确保其正确性和可信度。随着互联网基础架构的不断演进,结合标准化的Forwarded头及现代代理机制,将推动客户端IP识别技术走向更安全、统一和智能的未来。网站开发者和安全工程师应持续关注相关技术发展趋势,采用最合适策略保障系统安全与用户体验,充分发挥X-Forwarded-For在数字化运营中的价值。

。